ユーザディレクトリ

Check Point ユーザディレクトリには、ユーザ固有の情報が保存されます。

|

|

注 - User Directoryは特別なライセンスが必要です。Mobile Access Software Bladeをお持ちの方は、ユーザディレクトリのライセンスを持っています。 |

ユーザディレクトリでは、以下のことが可能です:

-

ハイアベイラビリティを設定し、ユーザデータを複数のサーバに複製してバックアップする。

-

分散データベース用に複数のアカウントユニットを設定する。

-

暗号化されたユーザディレクトリ接続用に、LDAPアカウントユニットを定義する。

参照: LDAPサーバの変更。

-

複数のLDAPベンダーをサポートするためにプロファイルを設定する。

参照: ユーザ・ディレクトリのプロフィール。

ユーザディレクトリに関する考察

始める前に、ユーザディレクトリの使用計画を立ててください。

-

ユーザディレクトリサーバを、ユーザ管理、CRL検索、ユーザ認証、またはこれらすべてのいずれに使用するかを決定する。

参照: LDAPアカウント単位での作業。

-

必要なアカウント・ユニットの数を決めてください。

ユーザディレクトリサーバごとに用意することもできますし、1つのユーザディレクトリサーバのブランチを異なるアカウントユニットに分割することもできます。

参照: アカウントユニット。

-

ハイアベイラビリティ設定を使用するかどうかを決定する。

-

ハイアベイラビリティとクエリを目的としたユーザディレクトリサーバ間の優先順位を決定します。

参照: ハイアベイラビリティ優先度の設定。

-

ユーザを異なるアカウントユニット、ブランチ、サブブランチに割り当て、共通の属性(組織におけるロール、権限など)を持つユーザをグループ化します。

参照: ユーザディレクトリサーバでのユーザ管理。

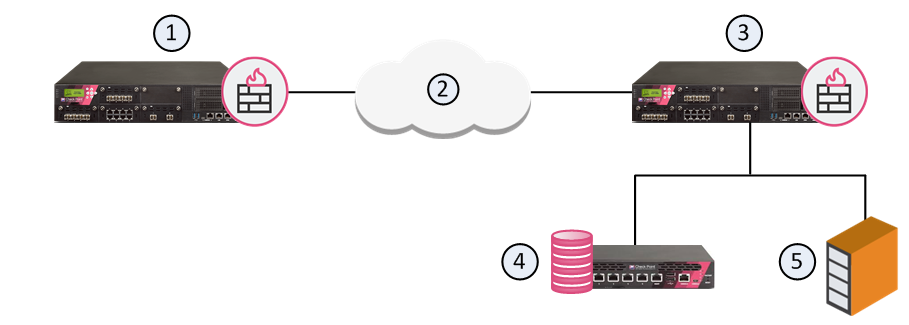

ユーザディレクトリの展開

ユーザディレクトリは、Security Management ServerとLDAPサーバを統合し、セキュリティゲートウェイにLDAPの情報を使用させます。

|

項目 |

説明 |

|---|---|

|

1 |

セキュリティゲートウェイ - LDAPユーザ情報とCRLを取得 |

|

2 |

インターネット |

|

3 |

セキュリティゲートウェイ - LDAPユーザ情報の照会、CRLの取得、認証のためのバインド操作 |

|

4 |

Security Management Server - ユーザディレクトリを使用してユーザ情報を管理 |

|

5 |

LDAPサーバ - 1つ以上のアカウントユニットを保持するサーバ |

ユーザディレクトリの有効化

SmartConsoleで、Security Management Serverを有効にして、アカウントユニットのユーザを管理します。参照: LDAPアカウント単位での作業。

|

|

注 - ユーザディレクトリLDAPサーバが有効な場合、SmartConsoleユーザデータベースを使用することはできません。 |

-

メニューから、Global Properties >User Directory を選択します。

User Directoryページが開きます。

-

Use User Directory for Security Gatewaysを選択します。

-

ログインとパスワードを設定します。

-

クリックOK。

-

Gateways & Serversビュー(Ctrl+1)で、編集用に Security Management Server オブジェクトを開きます。

-

General PropertiesページのManagementタブで、Network Policy ManagementとUser Directoryを選択します。

-

クリックOK。

-

ポリシーをインストールします。

LDAP用ユーザ・ディレクトリ・スキーマ

ユーザディレクトリのデフォルトスキーマは、ユーザディレクトリのデータの構造の記述です。

LDAPサーバのユーザ定義が定義されています。

このスキーマには、IKE関連の属性、認証方法、リモートユーザの値など、Security Management ServerやSecurity Gateway固有のデータは含まれていません。

すべてのユーザが同じ認証方法を持ち、デフォルトのテンプレートに従って定義されている場合、デフォルトのユーザディレクトリスキーマを使用することができます。

しかし、データベース内のユーザの定義が異なる場合は、LDAPサーバにCheck Pointのスキーマを適用した方がよいでしょう。

参照: LDAP用ユーザ・ディレクトリ・スキーマ。

Check Pointスキーマは、LDAPサーバ内の構造にSecurity Management Serverおよびセキュリティゲートウェイ固有のデータを追加します。

Check Pointスキーマを使用して、ユーザ認証機能を持つオブジェクトの定義を拡張することができます。

たとえば、fw1Personというオブジェクトクラスは、Check Pointスキーマの一部です。

このオブジェクトクラスには、Person属性の定義に追加するための必須属性とオプション属性があります。

他の例としては、fw1Templateがあります。これは、ユーザ情報のテンプレートを定義する独立した属性です。

スキーマチェック

スキーマチェックを有効にすると、ユーザディレクトリは、すべてのCheck Pointのオブジェクトクラスとその関連属性がディレクトリスキーマに定義されていることを要求します。

ユーザディレクトリで作業する前に、スキーマチェックが無効になっていることを確認してください。そうでない場合、統合は失敗します。

Check Pointのオブジェクトクラスと属性をユーザディレクトリサーバのスキーマに適用した後、スキーマチェックを再度有効にする必要があります。

OID専用属性

独自のオブジェクトクラスと属性(すべて "fw1"で始まる)には、それぞれ以下に示す独自のオブジェクト識別子(OID)が設定されています。

オブジェクトクラスOID

|

オブジェクトクラス |

OID |

|---|---|

|

fw1template |

1.3.114.7.4.2.0.1 |

|

fw1person |

1.3.114.7.4.2.0.2 |

独自属性のOIDは、同じプレフィックスで始まります("1.3.114.7.4.2.0.X")。

"X"の値だけが各属性で異なります。

参照: ユーザ・ディレクトリ・スキーマ属性。

ユーザ・ディレクトリ・スキーマ属性

エントリーの名前。

「Common Name(コモンネーム)」とも言います。

ユーザの場合は、セキュリティゲートウェイへのログインに使用される名前であるuid属性と異なる場合があります。

この属性は、ユーザディレクトリエントリの識別名、つまりDNのRDNを構築するためにも使用されます。

ユーザのログイン名、つまりセキュリティゲートウェイにログインする際に使用する名前。

この属性は、「内部パスワード」を除くすべての認証方式で外部認証システムに渡され、これらの認証方式すべてで定義する必要があります。

ログイン名は、Security Management ServerがUser Directoryサーバ(複数可)を検索するために使用されます。

このため、各ユーザエントリは一意のUID値を持つ必要があります。

フルパスのDNを使用してセキュリティゲートウェイにログインすることもできます。

DNは、この属性に曖昧さがある場合、または "内部パスワード"でこの属性が欠落している可能性がある場合に使用することができます。

DNは、同じユーザ(同じuid)が異なるUser Directoryサーバ上の複数のアカウントユニットに定義されている場合にも使用することができます。

ユーザに関する説明テキスト。

デフォルトは"no value"です。

ユーザのEメールアドレス。

デフォルトは"no value"です。

エントリには、この属性の値を0個以上指定することができます。

-

テンプレート内:このテンプレートを使用するユーザエントリーのDN。ユーザでないDN(オブジェクトクラスが"

person"、"organizationalPerson"、"inetOrgPerson"、"fw1person"のいずれかでないもの)は無視されます。 -

グループ内:ユーザのDN。

認証方法(fw1auth-method)が "Internal Password "の場合に必ず指定します。この値は"crypt"を用いてハッシュ化できます。この場合、この属性の構文は次のようになります。

"{crypt}xxyyyyyyyyyyy"

この場合:

-

"

xx"は"salt"です。 -

"

yyyyyyyyyyy"はハッシュ化されたパスワード

ハッシュ化せずにパスワードを保存することも可能です(推奨しません)。ただし、User Directoryサーバでハッシュ化を指定している場合は、パスワードの二重ハッシュ化を防ぐため、ここではハッシュ化を指定しないようにします。この場合、暗号化されていないパスワードの送信を防ぐために、SSLを使用する必要があります。

セキュリティゲートウェイはこの属性を書き込むことはあっても、読み込むことはありません。その代わり、ユーザディレクトリのバインド操作でパスワードの検証を行います。

いずれかの方法を実行します。

-

RADIUS

-

TACACS

-

SecurID

-

OSパスワード

-

Defender

この属性のデフォルト値は、SmartConsoleのAccount UnitウィンドウのAuthenticationタブにあるDefault authentication schemeで上書きされます。

たとえば、User Directoryサーバでは、サーバのスキーマに独自のオブジェクトクラス"fw1person"が追加されていないにもかかわらず、すべてのオブジェクトクラス"person"のUser Directoryエントリが含まれていることがあります。

SmartConsoleのDefault authentication schemeが「内部パスワード」の場合、すべてのユーザは"userPassword"属性に保存されているパスワードを使用して認証されます。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

1 |

y |

y |

"未定義" |

認証を行うサーバの名前。

このフィールドは、fw1auth-method が "RADIUS"または"TACACS"の場合に指定する必要があります。

他のすべてのfw1auth-methodの値については、無視されます。意味は以下の通りです。

|

方法 |

意味 |

|---|---|

|

RADIUS |

RADIUSサーバの名前、RADIUSサーバのグループ、または「Any」 |

|

TACACS |

TACACSサーバの名前 |

|

OIDの"X" |

fw1template |

|---|---|

|

2 |

y |

パスワードが最後に変更された日付。

フォーマットはyyyymmdd (例:1998年8月20日は19980820)です。

パスワードは、認証プロセスの一部として、セキュリティゲートウェイを通じて変更することができます。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

3 |

y |

y |

値がない場合は、パスワードは一度も変更されたことがない。 |

ユーザがセキュリティゲートウェイにログインできる最後の日付。有効期限がない場合は "値なし"。

フォーマットはyyyymmdd (例:1998年8月20日は19980820)です。

デフォルトは"no value"です。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

8 |

y |

y |

"値なし" |

ユーザがセキュリティゲートウェイにログインできるようになる時間。

フォーマットはhh:mm (例:午前8時15分は08:15)です。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

9 |

y |

y |

"00:00" |

ユーザがセキュリティゲートウェイにログインできるまでの時間。

フォーマットはhh:mm (例:午前8時15分は08:15)です。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

10 |

y |

y |

"23:59" |

ユーザがセキュリティゲートウェイにログインできる日(曜日)。

値は"SUN"、"MON"などと指定可能。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

11 |

y |

y |

全曜日 |

ユーザがクライアントを実行できる1つ以上のネットワークオブジェクトの名前。この制限を解除するには "Any" 、そのようなクライアントが存在しない場合は "no value" 。

Security Management Serverで定義されたネットワークオブジェクトの名前と一致する必要があります。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

12 |

y |

y |

"値なし" |

ユーザがアクセスできる1つまたは複数のネットワークオブジェ クトの名前。この制限を解除するには "Any"、そのようなネットワークオブジェクトがない場合は"no value"。

この名前は、Security Management Serverで定義されたネットワークオブジェクトの名前と一致する必要があります。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

13 |

y |

y |

"値なし" |

現在は使用していません。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

14 |

y |

y |

"値なし" |

SecuRemoteでセッションキーを暗号化するために使用されるアルゴリズム。

CLEAR"、"FWZ1"、"DES"、"Any"のいずれかを指定できます。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

15 |

y |

y |

"Any" |

SecuRemoteでデータの暗号化に使用するアルゴリズム。

CLEAR"、"FWZ1"、"DES"、"Any"のいずれかを指定できます。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

16 |

y |

y |

"Any" |

SecuRemoteのデータへの署名に使用されるアルゴリズム。

none"または"MD5"を指定できます。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

17 |

y |

y |

"なし" |

SecuRemoteユーザがセキュリティゲートウェイに対して再認証を行う必要がある時間 (分)。

|

OIDの"X" |

fw1person |

fw1template |

|---|---|---|

|

18 |

y |

y |

SecuRemoteによる認証に成功した場合に発生する例外。

none"、"cryptlog"、"cryptalert"のいずれかを指定できます。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

19 |

y |

y |

"なし" |

このフラグは、グループメンバシップに関連する問題を解決するために使用します。

ユーザのグループメンバシップは、そのユーザが属するグループエントリ、ユーザエントリ自身、またはその両方のエントリに保存されます。

そのため、グループ関係についてテンプレートからの情報を使用すべきかどうか、ユーザエントリでは明確ではありません。

このフラグが"TRUE"の場合、ユーザはテンプレートが属するすべてのグループのメンバとみなされます。

これは、ユーザが直接メンバになっているすべてのグループに追加されます。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

20 |

y |

y |

"False" |

IKEを使用するSecuRemoteユーザの鍵暗号化方式。

これは、1つまたは複数の"DES"や"3DES"にすることができます。

IKE(旧称:ISAMP)を使用するユーザは、両方の方法を定義することができます。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

21 |

y |

y |

"DES"、"3DES" |

IKE(旧ISAMP)を使用するSecuRemoteユーザに許可される認証方法です。

これは、1つまたは複数の"preshared"や"signatures"にすることができます。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

22 |

y |

y |

"signatures" |

IKE(旧ISAMP)を使用するSecuRemoteユーザのためのデータ整合性方式です。

これは、1つまたは複数の"MD5"や"SHA1"にすることができます。

IKEを使用するユーザは、両方の方式を定義しておく必要があります。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

23 |

y |

y |

"MD5", "SHA1" |

IKE(旧ISAMP)を使用したSecuRemoteユーザ向けのIPSec Transform方式です。

これは、"AH"または"ESP"のいずれかになります。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

24 |

y |

y |

"ESP" |

IKE(旧ISAMP)を使用するSecuRemoteユーザのためのデータ整合性方式です。

これは、"MD5"または"SHA1"のいずれかになります。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

25 |

y |

y |

"SHA1" |

IKE(旧ISAMP)を使用するSecuRemoteユーザの事前共有秘密キーです。

この値は、fw ikecrypt コマンドラインを使用して計算できます。

|

OIDの"X" |

fw1person |

fw1template |

|---|---|---|

|

26 |

y |

y |

fw1ISAKMP-DataEncMethod

IKE(旧ISAMP)を使用したSecuRemoteユーザのデータ暗号化方式です。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

27 |

y |

y |

"DES" |

SecuRemoteユーザに許可された暗号化方式です。

これは、"FWZ"、"ISAKMP"(IKEを意味する)のうちの1つ以上にすることができます。

|

OIDの"X" |

fw1person |

fw1template |

デフォルト |

|---|---|---|---|

|

28 |

y |

y |

"FWZ" |

パスワードをいつ、誰が変更すべきかを定義します。

|

OIDの"X" |

fw1person |

|---|---|

|

29 |

y |

間違ったパスワードを連続して入力できる回数。

|

OIDの"X" |

fw1person |

|---|---|

|

30 |

y |

最後にログインが失敗した時刻。

|

OIDの"X" |

fw1person |

|---|---|

|

31 |

4 |

ユーザが属するテンプレートのDN。

|

OIDの"X" |

fw1person |

|---|---|

|

33 |

4 |

Netscapeのディレクトリサーバに適切ななスキーマを追加するには、$FWDIR/lib/ldap/schema.ldifファイルを使用します。

|

|

重要 - これにより、スキーマからオブジェクトクラスの定義が削除され、更新されたものがその場所に追加されます。 |

コマンドを実行する前に、ユーザディレクトリサーバをバックアップしておくことをお勧めします。

ldifファイル:

-

スキーマに新しい属性を追加

-

fw1person、古い定義を削除する。fw1template -

fw1personおよびfw1template

Netscape LDAPスキーマを変更するには、schema.ldifファイルを指定して、ldapmodifyコマンドを実行します。

注 - サーバのバージョンによっては、delete objectclassの操作に成功しても、エラーが返されることがあります。ldapmodifyを-c (連続)オプションで使用します。

ユーザディレクトリプロファイルは、より正確なユーザディレクトリの要求を定義し、サーバとの通信を強化するための設定可能なLDAPポリシーです。

プロファイルは、LDAP サーバ固有の知識のほとんどを制御します。異なるベンダーのLDAPサーバを統合するために、多様な技術的ソリューションを管理することができます。

ユーザディレクトリプロファイルを使用して、Security Management Serverのユーザ管理属性が、関連するLDAPサーバに対して正しいものであることを確認します。

たとえば、認定されたOPSECユーザディレクトリサーバがある場合、OPSEC_DSプロファイルを適用して、強化されたOPSEC固有の属性を得ることができます。

LDAPサーバには、異なるオブジェクトリポジトリ、スキーマ、オブジェクト関係があります。

-

組織のユーザデータベースには、特定のアプリケーションのために、従来とは異なるオブジェクトタイプや関係が含まれる場合があります。

-

アプリケーションによっては、ユーザオブジェクトのRDN(Relatively Distinguished Name)の

cn属性を使用するものもあれば、uidを使用するものもあります。 -

Microsoft Active Directoryでは、ユーザ属性

memberOfはユーザが属するグループを記述しますが、標準的なLDAPの方法では、グループオブジェクト自体にmember属性を定義します。 -

サーバによって、パスワードの保存形式が異なります。

-

v3と見なされる一部のサーバには、すべてのv3仕様を実装していないものもあります。これらのサーバではスキーマを拡張できません。

-

LDAPサーバには、特定のユーザデータのサポートが組み込まれているものもあれば、Check Pointスキーマ拡張属性が必要なものもあります。

たとえば、Microsoft Active Directoryには

accountExpiresというユーザ属性がありますが、その他のサーバではCheck Pointの定義するfw1personオブジェクトクラスの一部であるfw1expirationdateという属性が必要です。 -

サーバによっては、未定義タイプのクエリを許可するものもあれば、許可しないサーバもあります。

これらのプロファイルは、デフォルトで定義されています。

-

OPSEC_DS - 標準的なOPSEC認定ユーザディレクトリのデフォルトプロファイル。

-

Netscape_DS - Netscape Directory Serverのプロファイル。

-

Novell_DS - Novell Directory Serverのプロファイル。

-

Microsoft_AD - Microsoft Active Directoryのプロファイル。

プロフィールには次の主要なカテゴリがあります。

-

Common(共通) - ユーザディレクトリへの書き込み/読み取りのためのプロファイル設定。

-

Read(読み取り) - ユーザディレクトリから読み取り専用のプロファイル設定。

-

Write(書き込み) - ユーザディレクトリへの書き込み専用のプロファイル設定。

これらのカテゴリの中には、サーバが操作の種類に応じて動作するように、同じエントリを異なる値でリストアップするものがあります。デフォルトのプロファイルの特定のパラメータを変更することで、より細かい粒度とパフォーマンスのチューニングが可能です。

プロファイルを適用するには

-

アカウントユニットを開きます。

-

プロファイルを選択します。

プロファイルを変更するには

-

新しいプロフィールを作成します。

-

ユーザディレクトリのプロファイルの設定を新しいプロファイルにコピーします。

-

値を変更します。

ユーザ情報の効率的な取得

ユーザディレクトリサーバは、さまざまな手段や関係によってグループやメンバを編成します。ユーザディレクトリの操作は、ユーザ、ユーザのグループ、およびテンプレート(テンプレートはグループエントリとして定義され、ユーザはそのメンバ)に対してCheck Pointによって実行されます。グループ/テンプレートやユーザを定義するモードは、ユーザ情報を取得する際のCheck Pointの一部の機能のパフォーマンスに大きく影響します。モードは3種類あります。

-

メンバごとの "Member "属性、または"Member"ユーザ対グループのメンバシップ・モードを定義する。この場合、特定のグループの各メンバは"メンバ"属性を取得し、この属性の値はそのメンバのDNとなります。

-

グループごとの "Memberof "属性、または"MemberOf"ユーザ間メンバシップモードの定義。この場合、グループごとに "Memberof "属性を取得し、この属性の値はグループエントリのDNです。これは「MemberOf」ユーザ対グループ メンバシップモードと呼ばれる。

-

メンバおよびグループごとの "Memberof "属性、またはユーザとグループの"両方"メンバシップ・モードを定義する。この場合、メンバとグループの両方に"Memberof "属性が与えられます。

最も効果的なモードは「MemberOf」と「Both」モードで、ユーザのグループメンバシップ情報がユーザ自身から得られるため、追加のユーザディレクトリ クエリが不要になります。

User-to-Groupメンバシップモードの設定

objects_5_0.Cファイル内の各ユーザディレクトリサーバのプロファイルオブジェクトに、user-to-groupメンバシップモードを設定します。

-

user-to-group、template-to-groupメンバシップモードを指定するには、

GroupMembership属性を "Member"、"MemberOf"、"Both"のいずれかに適切に設定します。 -

user-to-templateメンバシップモードを指定するには、

TemplateMembership属性を "Member"、"MemberOf"のいずれかに適切に設定します。

データベースを正常に変換したら、objects_5_0.Cファイルのユーザディレクトリサーバプロファイルを適切なメンバシップ設定にし、Security Management Serverを起動します。

新しい設定を有効にするために、すべてのセキュリティゲートウェイにポリシー/ユーザデータベースをインストールします。

プロフィール属性

一意のユーザ名ユーザディレクトリ属性(uid)。

また、ユーザ名でユーザを取得する場合、この属性がクエリに使用されます。

|

デフォルト |

その他 |

|---|---|

|

1つの値が可 |

このユーザパスワードは、ユーザディレクトリ属性です。

|

デフォルト |

その他 |

|---|---|

|

1つの値が可 |

Check Pointユーザディレクトリテンプレートのオブジェクトクラス。

他のオブジェクトクラスでデフォルト値を変更する場合は、そのオブジェクトクラスのスキーマ定義をfw1templateの関連属性で拡張してください。

|

デフォルト |

その他 |

|---|---|

|

fw1template |

複数値可 |

アカウントの有効期限は、ユーザディレクトリ属性です。

この属性は、Check Pointの拡張属性、または既存の属性の場合があります。

|

デフォルト |

その他 |

|---|---|

|

1つの値が可 |

有効期限の形式。

このフォーマットは、ExpirationDateAttrで定義された値に適用されます。

|

デフォルト |

その他 |

|---|---|

|

CPのフォーマットはyyyymmdd |

1つの値が可 |

パスワード更新日のフォーマットは、ユーザディレクトリ属性です。

で定義された値に適用される。PsswdDateAttr.

|

デフォルト |

その他 |

|---|---|

|

1つの値が可 |

パスワードの最終更新日は、ユーザディレクトリの属性です。

|

デフォルト |

その他 |

|---|---|

|

1つの値が可 |

パスワード認証の不正回数を保存し、読み取るためのユーザディレクトリの属性。

|

デフォルト |

その他 |

|---|---|

|

fw1BadPwdCount |

1つの値が可 |

0の場合、送信パスワードは暗号化されません。

1の場合、送信パスワードはDefaultCryptAlgorithmで指定されたアルゴリズムで暗号化されます。

|

デフォルト |

その他 |

|---|---|

暗号化パスワードを使用しない場合は、SSLを推奨します。 |

1つの値が可 |

ユーザディレクトリサーバを新しいパスワードで更新する前に、パスワードを暗号化するために使用されるアルゴリズム。

|

デフォルト |

その他 |

|---|---|

|

1つの値が可 |

変更されたパスワードでユーザディレクトリサーバを更新する際に、暗号化されたパスワードのプレフィックスを付けるテキスト。

|

デフォルト |

その他 |

|---|---|

|

{Crypt} (Netscape_DS) |

1つの値が可 |

ユーザの電話番号を保存し、読み取るためのユーザディレクトリ属性。

|

デフォルト |

その他 |

|---|---|

|

internationalisednumber |

1つの値が可 |

異なるサーバタイプの特性に関連する問題を解決するための汎用属性変換マップ。

例えば、X.500サーバでは、属性名に"-"文字を使用できません。

"-"を含むCheck Point属性を有効にするには、変換エントリ:("fw1-expiration =fw1expiration"など)を指定します。

|

デフォルト |

その他 |

|---|---|

|

なし |

複数値可 |

ここに記載されたすべての属性名は、読み取り/書き込み操作に含まれるデフォルトの属性リストから削除されます。

これは、これらの属性がユーザディレクトリサーバのスキーマでサポートされておらず、操作全体が失敗する可能性がある場合に、最も有効な方法です。

これは、ユーザディレクトリサーバのスキーマがCheck Pointのスキーマ拡張機能で拡張されていない場合に特に当てはまります。

|

デフォルト |

その他 |

|---|---|

|

デフォルトでは値はありません。 ユーザディレクトリサーバがCheck Pointのスキーマによって拡張されていない場合。 新しいCheck Pointスキーマ属性をすべてリストするのが最善策です。 |

複数値可 |

この属性は、SmartConsoleでアカウントユニットを開いた後、オブジェクトツリーの分岐を表示する際に、どのタイプのオブジェクト(objectclass)を照会するかを定義します。

|

デフォルト |

その他 |

|---|---|

|

複数値可 |

"One"を設定すると、"OR "クエリが送信され、条件に一致するすべてのオブジェクトがブランチとして表示されます。

"All"を設定すると、"AND"のクエリが送信され、すべてのタイプのオブジェクトのみが表示されます。

|

デフォルト |

その他 |

|---|---|

|

One |

1つの値が可 |

この属性は、どのオブジェクトが組織オブジェクトアイコンで表示されるべきかを定義します。

ここで指定された新しいオブジェクトタイプは、BranchObjectClassにも含まれる必要があります。

|

デフォルト |

その他 |

|---|---|

|

組織 |

複数値可 |

この属性は、どのオブジェクトが組織オブジェクトアイコンで表示されるべきかを定義します。

ここで指定された新しいオブジェクトタイプは、BranchObjectClassにも含まれる必要があります。

|

デフォルト |

その他 |

|---|---|

|

複数値可 |

この属性は、ドメインオブジェクトアイコンで表示されるべきオブジェクトを定義します。

ここで指定された新しいオブジェクトタイプは、BranchObjectClassにも含まれる必要があります。

|

デフォルト |

その他 |

|---|---|

|

ドメイン |

複数値可 |

この属性は、ユーザオブジェクトとして読み取るべきオブジェクトを定義します。

ここで指定したオブジェクトタイプのツリーに、ユーザアイコンが表示されます。

|

デフォルト |

その他 |

|---|---|

|

複数値可 |

"One"を設定すると、"OR "クエリが送信され、いずれかのタイプにマッチするすべてのオブジェクトが、ユーザとして表示されます。

"All"を設定すると、"AND"のクエリが送信され、すべてのタイプのオブジェクトのみが表示されます。

|

デフォルト |

その他 |

|---|---|

|

One |

1つの値が可 |

この属性は、グループとして読み取るべきオブジェクトを定義します。

ここで指定したタイプのオブジェクトには、ツリー上にグループアイコンが表示されます。

|

デフォルト |

その他 |

|---|---|

|

複数値可 |

"One"を設定すると、"OR "クエリが送信され、いずれかのタイプにマッチするすべてのオブジェクトが、ユーザとして表示されます。

"All"を設定すると、"AND"のクエリが送信され、すべてのタイプのオブジェクトのみが表示されます。

|

デフォルト |

その他 |

|---|---|

|

One |

1つの値が可 |

グループメンバシップを読み取る際の、グループとそのメンバ(ユーザまたはテンプレートオブジェクト)の関係モードを定義します。

|

デフォルト |

その他 |

|---|---|

|

1つの値が可 |

ユーザまたはテンプレートオブジェクトからグループメンバシップを読み取る際に使用するユーザディレクトリ属性を定義します。GroupMembershipモードが 'MemberOf' または 'Both' の場合、ユーザ/テンプレートオブジェクトのスキーマを拡張して、この属性を使用する必要がある可能性があります。

|

デフォルト |

その他 |

|---|---|

|

MemberOf |

1つの値が可 |

ユーザテンプレートメンバシップ情報を読み込む際の、ユーザからテンプレートメンバシップへのモードを定義します。

|

デフォルト |

その他 |

|---|---|

|

1つの値が可 |

TemplateMembershipモードがMemberである場合に、テンプレートオブジェクトからユーザDNとしてユーザメンバを読み取る際に使用する属性を定義します。

|

デフォルト |

その他 |

|---|---|

|

member |

複数値可 |

TemplateMembershipモードがMemberOfの場合に、ユーザオブジェクトからユーザに関連するテンプレートDNを読み取る際に使用する属性を定義します。

|

デフォルト |

その他 |

|---|---|

|

member |

複数値可 |

この値は、SmartConsoleで新しい組織単位(OU)を作成するときに、相対識別名(RDN)の属性名として使用されます。

|

デフォルト |

その他 |

|---|---|

|

o |

1つの値が可 |

この値は、SmartConsoleで新しい組織単位(OU)を作成するときに、相対識別名(RDN)の属性名として使用されます。

|

デフォルト |

その他 |

|---|---|

|

ou |

1つの値が可 |

この値は、SmartConsoleで新しいユーザオブジェクトを作成する際に、相対識別名(RDN)の属性名として使用されます。

|

デフォルト |

その他 |

|---|---|

|

cn |

1つの値が可 |

この値は、SmartConsoleで新しいグループオブジェクトを作成する際に、RDNの属性名として使用されます。

|

デフォルト |

その他 |

|---|---|

|

cn |

1つの値が可 |

この値は、SmartConsoleで新しいドメインオブジェクトを作成するときに、RDNの属性名として使用されます。

|

デフォルト |

その他 |

|---|---|

|

dc |

1つの値が可 |

このフィールドは、SmartConsoleでオブジェクトを作成するときに関連します。

このフィールドのフォーマットはObjectclass:name:value 。したがって、作成されたオブジェクトがObjectClass 型である場合、作成されたオブジェクトに名前 'name' と値 'value' を持つ追加属性が含まれます。

|

デフォルト |

その他 |

|---|---|

|

user:userAccountControl:66048 Microsoft_ADの場合 これは、ユーザオブジェクトの作成時に、userAccountControl(値66048)という追加属性が自動的に含まれることを意味します。 |

複数値可 |

このフィールドは、SmartConsoleでグループを修正するときに使用します。

このフィールドのフォーマットはObjectClass:memberattrで、各グループオブジェクトクラスにグループメンバシップの属性がマッピングされていることを意味します。

このユーザディレクトリサーバのプロファイルに可能なすべてのマッピングをここにリストアップします。

グループが変更された場合、グループのオブジェクトクラスに基づいて、正しいグループメンバシップマッピングが使用されます。

|

デフォルト |

その他 |

|---|---|

|

複数値可 |

OrganizationalUnitオブジェクトを作成/変更する際に使用するObjectClassを決定します。

これらの値は、読み取りの対応値と異なる場合があります。

|

デフォルト |

その他 |

|---|---|

|

OrganizationalUnit |

複数値可 |

これは、組織オブジェクトを作成および/または変更するときに使用するObjectClassを決定します。

これらの値は、読み取りの対応値と異なる場合があります。

|

デフォルト |

その他 |

|---|---|

|

組織 |

複数値可 |

これは、ユーザオブジェクトの作成時や変更時に使用するObjectClassを決定します。

これらの値は、読み取りの対応値と異なる場合があります。

|

デフォルト |

その他 |

|---|---|

|

複数値可 |

ドメインコンテキストオブジェクトを作成または変更する際に使用するObjectClassを決定します。

これらの値は、読み取りの対応値と異なる場合があります。

|

デフォルト |

その他 |

|---|---|

|

ドメイン |

複数値可 |