アカウントユニット

アカウントユニットは、1つまたは複数のLDAPサーバ上のユーザ情報のブランチを表します。アカウントユニットは、LDAPサーバとSecurity Management ServerおよびSecurity Gatewayの間のインタフェースです。

アカウントユニットは、1つまたは複数のLDAPサーバを表す数を持つことができます。ユーザは、1つのアカウントユニットのブランチ間、または異なるアカウントユニット間で分割されます。

|

|

注- Identity Awareness and Mobile Access Software Blade を有効にすると、SmartConsole に初期設定ウィザードが表示されます。このウィザードのActive Directory Integrationウィンドウでは、新しいADアカウントユニットを作成することができます。ウィザードを完了すると、SmartConsoleはADオブジェクトとアカウントユニットを作成します。 |

LDAPアカウント単位での作業

SmartConsoleのLDAP Account Unit Propertiesウィンドウを使用して、既存のアカウントユニットを新規作成または編集したり、手動で新規作成したりすることができます。

既存のLDAPアカウントユニットを作成または編集するには

-

-

作成する:Objects タブで、New > More > User/Identity > LDAP Account unit をクリックする。

-

編集: SmartConsoleで、Object Explorer (CTRL+E キーを押す) >Users/Identities >LDAP Account Units > LDAP Account Unitを右クリックし、Edit を選択します。

LDAP Account Unit Propertiesウィンドウが開きます。

-

-

これらのタブの設定を編集します。

-

一般

一般

Security Management Serverでアカウントユニットをどう使用するかを設定します。

これらは、Generalタブの設定フィールドです。

-

Name- アカウントユニット名

-

Comment- 任意コメント

-

Color- アカウントユニットに関連するオプションカラー

-

Profile- LDAPベンダー

-

Domain- 同じユーザ名が複数のアカウントユニットで使用されている場合、Active Directoryサーバのドメイン(この値はADクエリおよびSSOにも必要です。)

-

Prefix- 同じユーザ名が複数のアカウントユニットで使用される場合の、非Active Directoryサーバのプレフィックス

-

Account Unit usage- 該当するオプションを選択してください:

-

CRL retrieval- Security Management Serverは、CAが失効したライセンスに関する情報をセキュリティゲートウェイに送信する方法を管理します。

-

User Management- Security Management Serverは、このLDAPサーバからのユーザ情報を使用します(Security Management Serverでユーザディレクトリが有効になっている必要がある)。

注 - LDAP SSO(シングルサインオン)は、User Management を使用する Account Unit オブジェクトに対してのみサポートされる。

-

Active Directory Query- この Active Directoryサーバは、Identity Awareness ソースとして使用される。

注 - このオプションは、ProfileがMicrosoft_ADに設定されている場合のみ利用可能です。

-

-

Enable Unicode support- 英語以外の言語によるLDAPユーザ情報のエンコーディング

-

Active Directory SSO configuration- Active DirectoryのKerberos SSOを設定するには、Domain Name 、Account Name 、Password 、 をクリックする。Ticket encryption method

-

-

サーバ

サーバ

このアカウントユニットが使用するLDAPサーバを管理します。LDAPサーバのオブジェクトを追加、編集、削除することができます。

アカウントユニットにLDAPサーバを設定するには

-

新しいサーバを追加するには、Addをクリックします。既存のものを編集するには、テーブルから選択してEditをクリックします。

LDAP Server Propertiesウィンドウが開きます。

-

Hostドロップダウンメニューから、サーバオブジェクトを選択します。

必要に応じて、新しいSmartConsoleサーバオブジェクトを作成します。

-

クリックNew。

-

New Hostウィンドウが開いたら、LDAPサーバの設定を入力します。

-

クリックOK。

-

-

ログイン認証情報とDefault priorityを入力します。

注- LDAPアカウント・ユニットを作成してグループ・クエリーを送信する場合、特別なパーミッションは必要ありません。

Active Directory クエリを送信するために LDAP アカウントユニットを作成する場合、sk93938 で提供されているパーミッションが必要です。

-

Check Point Gatewayのアクセス権を選択します。

-

Read data from this server

-

Write data to this server

-

-

Encryptionタブで、オプションのSSL暗号化設定を行います。これらの設定については、ヘルプを参照してください。?をクリックするか、EncryptionタブのF1キーを押します。

-

クリックOK。

アカウントユニットからLDAPサーバを削除するには

-

テーブルからサーバを選択します。

-

クリックRemove。

設定されているすべてのサーバが同じログイン情報を使用している場合は、すべてを同時に変更することができます。

すべてのサーバのログイン認証情報を同時に設定するには

-

Update Account Credentialsをクリックします。

Update Account to All Serversウィンドウが開きます。

-

ログイン認証情報を入力します。

-

クリックOK。

-

-

オブジェクト管理

オブジェクト管理

Security Management Serverが問い合わせるLDAPサーバと、使用するブランチを設定します。

注 - Security Management Serverと管理ディレクトリを保持するLDAPサーバの間にLDAP接続があることを確認してください。

LDAPクエリパラメータを設定するには

-

Manage objects onドロップダウンメニューから、LDAPサーバオブジェクトを選択します。

-

Fetch branchesをクリックします。

Security Management Serverは、LDAPブランチに問い合わせを行い、表示します。

-

Branches in useを設定します:

-

ブランチを追加するには、Add をクリックし、開いた LDAP Branch Definition ウィンドウで、新しいBranch Path

-

ブランチを編集するには、Edit をクリックします。Branch Path

-

ブランチを削除するには、ブランチを選択してDelete

-

-

必要に応じて、Prompt for password when opening this Account Unitを選択します(オプション)。

-

LDAPデータベースに保存されるReturn entriesの数を設定します(デフォルトは 500)。

-

-

認証

認証

アカウントユニットの認証スキームを設定します。これらはAuthenticationタブの設定フィールドです。

-

Use common group path for queries- すべてのLDAPグループ・オブジェクトに1つのパスを使用するよう選択する(グループ・オブジェクトに必要なクエリーは1つだけ)

-

Allowed authentication schemes- このアカウントユニットでユーザを認証するために許可される1つ以上の認証スキームを選択する -Check Point Password 、SecurID 、RADIUS 、OS Password 、またはTACACS

-

ユーザのデフォルト値 - 新しいLDAPユーザのデフォルト設定:

-

User template- 作成したテンプレート

-

Default authentication scheme-Allowed authentication schemes セクションで選択した認証スキームの1つ。

-

-

Limit login failures(オプション):

-

Lock user's account after-login failures 以降、アカウントはロックされる。

-

Unlock user's account after-seconds 、ロックされたアカウントはロック解除される。

-

-

IKE pre-shared secret encryption key- このアカウントユニットのIKEユーザ用の事前共有秘密鍵

-

-

-

クリックOK。

-

アクセスコントロールポリシーをインストールします。

LDAPクエリパラメータの設定

-

Manage objects onドロップダウンメニューから、LDAPサーバオブジェクトを選択します。

-

Fetch branchesをクリックします。

Security Management Serverは、LDAPブランチに問い合わせを行い、表示します。

-

Branches in useを設定します:

-

ブランチを追加するには、Add をクリックし、開いた LDAP Branch Definition ウィンドウで、新しいBranch Path

-

ブランチを編集するには、Edit をクリックします。Branch Path

-

ブランチを削除するには、ブランチを選択してDelete

-

-

必要に応じて、Prompt for password when opening this Account Unitを選択します(オプション)。

-

LDAPデータベースに保存されるReturn entriesの数を設定します(デフォルトは 500)。

LDAPサーバの変更

-

LDAPアカウントユニットのプロパティ]→[サーバ]タブで、サーバをダブルクリックします。

LDAP Server Propertiesウィンドウが表示されます。

-

Generalタブで以下を変更します。

-

LDAPサーバのポート番号

-

ログインDN

-

パスワード

-

LDAPサーバの優先順位(複数サーバがある場合)

-

LDAPサーバのセキュリティゲートウェイの権限

-

-

Encryptionタブでは、Security Management Server / Security GatewaysとLDAPサーバ間の暗号化設定を変更することができます。

接続が暗号化されている場合は、暗号化ポートと暗号化強度の設定を入力します。

注- ユーザディレクトリ接続は、認証局(CA)からのクライアント証明書によって認証することができます。証明書を使用するには、LDAPサーバにSSL強力認証が設定されている必要があります。参照: 証明書認証。

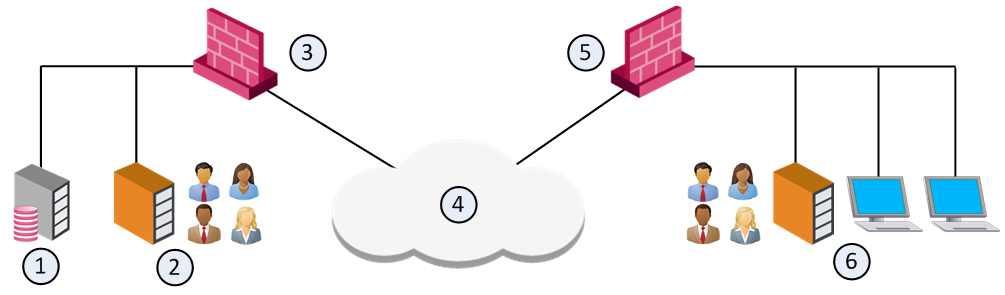

アカウント・ユニットとハイアベイラビリティ

ハイアベイラビリティのためのユーザディレクトリのレプリケーションでは、1つのアカウントユニットが複製されたすべてのユーザディレクトリサーバを表します。例えば、1つのアカウントユニットに2つのUser Directoryサーバのレプリケーションを定義し、2つのセキュリティゲートウェイで同じアカウントユニットを使用することができます。

|

項目 |

説明 |

|---|---|

|

1 |

Security Management Server。User Directoryのユーザデータを管理します。2つのサーバが定義されるAccount Unitオブジェクトを持ちます。 |

|

2 |

User Directory serverレプリケーション。 |

|

3 |

セキュリティゲートウェイ。ユーザデータのクエリを行い、最も近いUser DirectoryサーバのレプリケーションからCRLを取得します(2)。 |

|

4 |

インターネット |

|

5 |

セキュリティゲートウェイ。ユーザデータのクエリを行い、最も近いUser DirectoryサーバのレプリケーションからCRLを取得します(6)。 |

|

6 |

User Directory serverレプリケーション。 |

ハイアベイラビリティ優先度の設定

複数のレプリケーションがある場合、アカウントユニットで各LDAPサーバの優先度を定義します。次に、セキュリティゲートウェイのサーバリストを定義します。

Security Management Serverが接続するLDAPサーバを1つ選択します。Security Management Serverは、1つのLDAPサーバのレプリケーションで動作させることができます。他の複製はすべてスタンバイのために同期する必要があります。

-

LDAP Account Unit Propertiesウィンドウを開きます。

-

Serversタブを開きます。

-

このアカウントユニットのLDAPサーバを、希望する優先順位で追加します。

証明書認証

Security Management Serverとセキュリティゲートウェイは、証明書を使用してLDAPサーバとの通信を保護できます。証明書を設定しない場合、管理サーバ、セキュリティゲートウェイ、およびLDAPサーバは、認証なしで通信します。

-

Management Serverに接続しているSmartConsoleのウィンドウをすべて閉じます。

-

証明書による認証を行う各アカウントユニットで、

ldap_use_cert_auth属性をtrueに設定します。-

とつながるDatabase Tool (GuiDBEdit Tool)を管理サーバに接続します。

-

左側のペインで、Table > Managed Objects > serversに移動します。

-

右側のペインで、Account Unitオブジェクトを選択します。

-

下のペインで、

ldap_use_cert_auth属性を検索し、trueに設定します。 -

変更を保存して、データベースツール(GuiDBEdit Tool)を閉じます。

-

-

SmartConsoleで管理サーバに接続します。

-

CAオブジェクトを追加します。

-

オブジェクト・エクスプローラー(F11)で、New >More >Server >More >Trusted CA をクリックする。

認証局のプロパティウィンドウが表示されます。

-

認証局タイプで、External Check Point CAを選択します。

-

CAのその他のオプションを設定します。

-

-

証明書ベースのユーザディレクトリ接続を必要とするすべての必要なネットワークオブジェクト(Security Management Server、Security Gateway、Policy Serverなど)の場合:

-

ネットワークオブジェクトプロパティのIPSec VPNページで、Repository of Certificates AvailableリストからAddをクリックします。

注 - 管理専用サーバには、IPsec VPN ページはありません。管理専用サーバのユーザディレクトリは、証明書を使用してLDAPサーバに認証するように設定することはできません。

-

Certificate Propertiesウィンドウで、定義済みのCAを選択します。

-

-

Security Management ServerとLDAP Server間の接続をテストします。

参照: LDAP情報の管理。