NAT規則

NATルールベースには、IPアドレスの変換方法を指定する2つのセクションがあります。

-

Original Packet

-

Translated Packet

NATルールベースの各セクションは、トラフィックのSource 、Destination 、Service を定義するセルに分割されています。

NATルールベースはこのような形になっています。

自動NATルールと手動NATルール

ネットワークオブジェクト![]() コンピュータ、IP アドレス、トラフィックプロトコルなど、企業トポロジのさまざまな部分を表す論理オブジェクト。管理者はセキュリティポリシーでこれらのオブジェクトを使用します。のNATルールには、2つのタイプがあります。

コンピュータ、IP アドレス、トラフィックプロトコルなど、企業トポロジのさまざまな部分を表す論理オブジェクト。管理者はセキュリティポリシーでこれらのオブジェクトを使用します。のNATルールには、2つのタイプがあります。

-

SmartConsole

Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。が自動的に作成し、NATルールベースに追加されるルール

Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。が自動的に作成し、NATルールベースに追加されるルール -

手動で作成し、NATルールベースに追加したルール

手動NATルールを作成する際、ルールに変換されたNATオブジェクトを作成することが必要になる場合があります。

自動ルールの使用

これらのSmartConsoleオブジェクトに対して、自動NATルールを有効にすることができます。

-

セキュリティゲートウェイ

Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。

Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。

-

ホスト

-

ネットワーク

-

アドレス範囲

SmartConsoleは、パケットの送信元と送信先を変換するために、スタティックNATの2つのルールを自動的に作成します。

Hide NATの場合、パケットの送信元を変換するルールが1つ作成されます。

ネットワークとアドレス範囲オブジェクトの場合、SmartConsoleは、イントラネットのトラフィックを変換しないように別のルールを作成します。同一オブジェクト上のコンピュータのIPアドレスは変換されません。

この表は、NATの自動規則をまとめたものです。

|

トラフィックのタイプ |

静的NAT |

NATを隠す |

|---|---|---|

|

内部から外部へ |

ルールは、ソースIPアドレスを変換する |

ルールは、ソースIPアドレスを変換する |

|

外部→内部 |

ルールは、宛先IPアドレスを変換する |

N/A (外部接続不可) |

|

イントラネット(ネットワークおよびアドレスレンジオブジェクト用) |

ルールがIPアドレスを変換しない |

ルールがIPアドレスを変換しない |

NAT規則施行令

ファイアウォールは、NATルールベースを順次適用していきます。自動ルールと手動ルールは、異なる方法で実施されます。自動ルールは、双方向NATを使用して、1つの接続に対して2つのルールを適用させることができます。

-

Manual rules - 接続にマッチした最初の手動 NAT ルール

Check Point管理サーバの管理者によるNATルールの手動構成。が適用されます。ファイアウォールは、より適用可能な別のNATルールを強制するものではありません。

Check Point管理サーバの管理者によるNATルールの手動構成。が適用されます。ファイアウォールは、より適用可能な別のNATルールを強制するものではありません。 -

Automatic rules - 接続にマッチした2つの自動NATルール、Source とDestination のルールを実施することができます。接続が2つの自動ルールに一致する場合、それらのルールが実行されます。

SmartConsoleは、自動NATルールをこの順序で整理します。

-

Firewallの静的NATルール、またはホスト(コンピュータまたはサーバ)オブジェクトの静的NATルール

-

FirewallのNATルール、またはホストオブジェクトの非表示

-

ネットワークまたはアドレスレンジオブジェクトの静的NATルール

-

ネットワークまたはアドレスレンジオブジェクトのNATルールを隠す

自動ルールの例

以下は、自動ルールの例です。

-

HRネットワーク内のイントラネット接続は翻訳されません。ファイアウォールは、HRオブジェクトの一部である2つのコンピュータ間の接続を変換しません。

ファイアウォールは、ルール1に一致するトラフィックには、ルール2および3を適用しません。

-

HRネットワークからのIPアドレスから任意のIPアドレス(通常は外部のコンピュータ)への接続は、Static NATのIPアドレスに変換されます。

-

任意のIPアドレス(通常は外部のコンピュータ)からHRへの接続は、Static NATのIPアドレスに変換されます。

-

Salesアドレスの範囲内のイントラネット接続は変換されません。Firewallは、Salesオブジェクトに含まれるIPアドレスを使用する2つのコンピュータ間の接続を変換しません。

ファイアウォールは、ルール1に一致するトラフィックにルール2を適用しません。

-

セールス」アドレスの範囲にあるIPアドレスから任意のIPアドレス(通常は外部のコンピュータ)への接続は、Hide NATのIPアドレスに変換されます。

スタティックNATとハイドNATの設定

SmartConsoleのオブジェクトに対してNATを有効化し、設定することができます。

Static NATを有効にすると、各オブジェクトは異なるIPアドレスに変換されます。SmartConsoleは、NATルールを自動的に作成することができますが、手動で作成することもできます。

Hide NATは、内部のIPアドレスを識別するために異なるポート番号を使用します。Hide NAT モードを有効にすると、ファイアウォールは IP アドレスを変換することができます。

-

外部セキュリティゲートウェイインターフェースのIPアドレス

-

オブジェクトのIPアドレス

|

|

注 - これらの構成では、Hide NATを使用することはできません。

|

自動NATの有効化

SmartConsoleは、ネットワークのNATルールを自動的に作成し、設定することができます。IPアドレスを変換するすべてのオブジェクトで、自動NATを有効にします。次に、アクセスコントロールルールベース![]() 特定のセキュリティポリシーで構成されているすべてのルール。同義語:ルールベース。を設定し、該当するオブジェクトへのトラフィックを許可するようにします。

特定のセキュリティポリシーで構成されているすべてのルール。同義語:ルールベース。を設定し、該当するオブジェクトへのトラフィックを許可するようにします。

-

SmartConsoleで、Gateways & Servers 、ゲートウェイオブジェクトをダブルクリックします。

ゲートウェイのGeneral Properties ウィンドウが開きます。

-

ナビゲーションツリーで、NAT > Advancedを選択します。

-

Add automatic address translation rules to hide this Gateway behind another Gatewayを選択します。

-

Translation method:Hide またはStatic を選択してください。

-

オブジェクトのNAT IPアドレスを設定します。

-

Hide behind Gateway - セキュリティゲートウェイのIPアドレスを使用する

-

Hide behind IP address - IPアドレスを入力します。

-

-

Install on Gateway をクリックし、All または IP アドレスを変換するセキュリティゲートウェイを選択します。

-

OKをクリックします。。

-

アクセスコントロールポリシーをインストールします。

該当するすべてのゲートウェイでNATを有効にして設定した後、ポリシーをインストールします。

外部ネットワークへのNAT自動隠蔽

大規模で複雑なネットワークの場合、すべての内部IPアドレスに対してHide NATの設定を行うことは現実的でない場合があります。簡単な方法としては、ファイアウォールで外部ネットワークとのトラフィックに対して自動的にNATを隠すようにすることです。ファイアウォールは、外部インタフェースを通過するすべてのトラフィックを、そのインタフェースの有効なIPアドレスに変換します。

このサンプルでは、内部ネットワーク![]() ファイアウォールによって保護され、認証されたユーザによってアクセスされるコンピュータとリソース。のコンピュータがインターネット上の外部サーバへの接続を開く構成になっています。内部クライアントの発信元IPアドレスは、外部インタフェースのIPアドレスに変換されます。

ファイアウォールによって保護され、認証されたユーザによってアクセスされるコンピュータとリソース。のコンピュータがインターネット上の外部サーバへの接続を開く構成になっています。内部クライアントの発信元IPアドレスは、外部インタフェースのIPアドレスに変換されます。

|

項目 |

説明 |

|---|---|

|

1 |

社内ネットワーク |

|

2 |

Security Gateway - Firewallは自動Hide NATで構成されています。 |

|

2A、2B |

外部インタフェース 192.0.2.1 と 192.0.2.100 の2つ。 |

|

1 -->3 |

インターネット上の外部のコンピュータやサーバ |

発信元IPアドレスは、次の該当する外部インタフェースのIPアドレスに変換されます。192.0.2.1または192.0.2.100。

|

|

注 - 接続が通常のNATルールとNAT-for-Internal-Networksルールに一致する場合、通常のNATルールが優先されます。 |

-

SmartConsoleで、Gateways & Servers 、ゲートウェイオブジェクトをダブルクリックします。

ゲートウェイのGeneral Properties ウィンドウが開きます。

-

ナビゲーションツリーで、NATを選択します。

-

Hide internal networks behind the Gateway's external IPを選択します。

-

OKをクリックします。。

-

アクセスコントロールポリシーをインストールします。

一部のデプロイメントでは、NATルールを手動で定義する必要があります。valid (NATされた) IPアドレスを使用するSmartConsoleオブジェクトを作成します。オブジェクトの元のIPアドレスを有効なIPアドレスに変換するためのNATルールを作成します。次に、これらの有効なIPアドレスを持つ該当する変換オブジェクトへのトラフィックを許可するように、ファイアウォールルールベースを設定します。

|

|

注 - 手動NATルールの場合、変換されたIPアドレスを関連付けるためにプロキシARPエントリを設定する必要があります。 NATの詳細設定 - "Automatic and Proxy ARP" の項を参照してください。 |

これらは、手動でNATルールを使用しなければならないいくつかの状況です。

-

指定した宛先IPアドレスと指定した送信元IPアドレスに制限されるルール

-

同じパケットで送信元と送信先の両方のIPアドレスを変換する。

-

片方向のみの静的NAT

-

トランスレートサービス(デスティネーションポート)

-

指定したサービス(ポート)のみを利用するルール

-

動的オブジェクト

IPアドレスが事前にわかっていない特殊なオブジェクトタイプ。セキュリティゲートウェイは、このオブジェクトのIPアドレスをリアルタイムで解決します。のIPアドレスの変換

IPアドレスが事前にわかっていない特殊なオブジェクトタイプ。セキュリティゲートウェイは、このオブジェクトのIPアドレスをリアルタイムで解決します。のIPアドレスの変換

Webサーバに手動静的NATを設定する手順を説明します。SmartConsoleオブジェクトに対して、手動でHide NATを設定することも可能です。導入例(ポート変換の手動ルール)」を参照してください。

-

ネットワークオブジェクト(例えばWebサーバ)からクローンを作成する。

-

元のオブジェクトをNATされたオブジェクトにマッピングするNATルールを追加します。

-

新しいNATされたオブジェクトへのトラフィックを許可するアクセスコントロールルールを追加します。

-

SmartConsoleでオブジェクトを右クリックし、Clone を選択します。

新しいオブジェクトのGeneral Properties ウィンドウが開きます。

-

Nameを入力します。オブジェクトの名前は、<name>_valid_address とすることを推奨します。

-

NATされたIPアドレスを入力します。

-

OKをクリックします。。

-

SmartConsoleで、Security Policies > Access Control > NAT にアクセスします。

-

自動NATルールの上に手動ルールを追加します。

-

IPアドレスを変換するための手動ルールを設定します。例:

-

Original Source - WebServer

-

Translated Source - WebServer_valid_address

-

-

SmartConsoleで、Security Policies > Access Control > Policy にアクセスします。

-

該当するNATされたオブジェクトへのトラフィックを許可するルールを追加します。

これらのオブジェクトは、<name>_valid_address と呼ばれるクローンオブジェクトである。

-

ポリシーをインストールします。

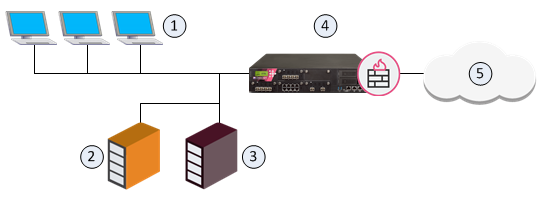

サンプルデプロイメント(静的NATとHide NAT)

このサンプルデプロイメントの目標は、設定することです。

-

内部ネットワーク上のSMTPサーバとHTTPサーバを静的NATで接続。これらのサーバは、インターネットから公開アドレスを使ってアクセスすることができる。

-

インターネットにアクセスする内部ネットワークのユーザには、NATを隠します。このネットワークは、インターネットからアクセスすることはできません。

|

項目 |

説明 |

|---|---|

|

1 |

社内コンピュータ(Alaska_LAN 2001:db8::/64) |

|

2 |

Webサーバ(Alaska.Web 2001:db8:0:10::5 を 2001:db8:0:a::5 に変換しています。) |

|

3 |

メールサーバ(Alaska.Mail 2001:db8:0:10::6 を 2001:db8:0:a::6 に変換しています。) |

|

4 |

セキュリティゲートウェイ(外部インタフェース2001:db8:0:a::1) |

|

5 |

インターネット上の外部のコンピュータやサーバ |

-

Webサーバの自動静的NATを有効にします。

Webサーバの自動静的NATを有効にします。

-

Alaska.Web オブジェクトをダブルクリックし、NAT を選択します。

-

Add Automatic Address Translation Rulesを選択します。

-

Translation method で、Static を選択します。

-

Hide behind IP Address を選択し、2001:db8:0:a::5 を入力します。

-

OKをクリックします。。

-

-

メールサーバの自動静的NATを有効にします。

メールサーバの自動静的NATを有効にします。

-

Alaska.Mail オブジェクトをダブルクリックし、NAT を選択します。

-

Add Automatic Address Translation Rulesを選択します。

-

Translation method で、Static を選択します。

-

Hide behind IP Address を選択し、2001:db8:0:a::6 を入力します。

-

OKをクリックします。。

-

-

内部コンピュータの自動非表示NATを有効にする。

内部コンピュータの自動非表示NATを有効にする。

-

Alaska_LAN オブジェクトをダブルクリックし、NAT を選択します。

-

Add Automatic Address Translation Rulesを選択します。

-

Translation method で、Hide を選択します。

-

Hide behind Gatewayを選択します。

-

-

OKをクリックします。。

-

アクセスコントロールポリシーをインストールします。

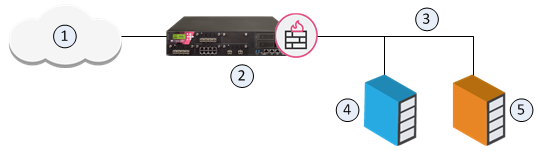

導入例(ポート変換の手動ルール)

このサンプル構成の目標は、外部のコンピュータが1つのIPアドレスからDMZネットワーク内のWebとメールサーバにアクセスできるようにすることです。DMZネットワークオブジェクトにHide NATを設定し、サーバに手動NATルールを作成します。

|

項目 |

説明 |

|---|---|

|

1 |

インターネット上の外部のコンピュータやサーバ |

|

2 |

Security Gateway (Alaska_GW external interface 2001:db8:0:c::1) |

|

3 |

DMZ network (Alaska_DMZ 2001:db8:a::/128) |

|

4 |

Webサーバ(Alaska_DMZ_Web 2001:db8:a::35:5 を 2001:db8:0:c::1 に変換しています。) |

|

5 |

メールサーバ(Alaska_DMZ_Mail 2001:db8:a::35:6 を 2001:db8:0:c::1 に変換したものです。) |

-

DMZ ネットワークの自動 Hide NAT を有効にする。

DMZ ネットワークの自動 Hide NAT を有効にする。

-

Alaska_DMZ オブジェクトをダブルクリックし、NAT を選択します。

-

Add Automatic Address Translation Rulesを選択します。

-

Translation method で、Hide を選択します。

-

Hide behind Gatewayを選択します。

-

OKをクリックします。。

-

-

Security GatewayからWebサーバへのHTTPトラフィックを変換する手動NATルールを作成します。

Security GatewayからWebサーバへのHTTPトラフィックを変換する手動NATルールを作成します。

-

SmartConsoleで、Security Policies > Access Control > NAT にアクセスします。

-

自動ルールの下にルールを追加します。

-

セルを右クリックし、Add new items を選択すると、これらの設定ができます。

-

Original Destination - Alaska_GW

-

Original Service - HTTP

-

Translated Destination - Alaska_DMZ_Web

-

-

-

Security GatewayからメールサーバへのSMTPトラフィックを変換する手動NATルールを作成します。

Security GatewayからメールサーバへのSMTPトラフィックを変換する手動NATルールを作成します。

-

自動ルールの下にルールを追加します。

-

セルを右クリックし、Add new items を選択すると、これらの設定ができます。

-

Original Destination - Alaska_GW

-

Original Service - SMTP

-

Translated Destination - Alaska_DMZ_Web

-

-

-

ファイアウォールルールベースに、サーバへのトラフィックを許可するルールを作成します。

ファイアウォールルールベースに、サーバへのトラフィックを許可するルールを作成します。

-

SmartConsoleで、Security Policies > Access Control > NAT にアクセスします。

-

ルールベースにルールを追加する。

-

セルを右クリックし、Add new items を選択すると、これらの設定ができます。

-

Destination - Alaska_DMZ

-

Service - HTTP, SMTP

-

Action - Allow

-

-

-

アクセスコントロールポリシーをインストールします。

|

いいえ |

原資料 |

オリジナル・デスティネーション |

オリジナルサービス |

翻訳元 |

翻訳された宛先 |

翻訳サービス |

インストール |

コメント |

|---|---|---|---|---|---|---|---|---|

|

1 |

Alaska_DMZ |

Alaska_DMZ |

Any |

オリジナル |

オリジナル |

オリジナル |

すべて |

自動ルール |

|

2 |

Alaska_DMZ |

Any |

Any |

HAlaska_DMZ(アドレス隠し) |

オリジナル |

オリジナル |

すべて |

自動ルール |

|

3 |

Any |

Alaska_GW |

http |

オリジナル |

S Alaska_DMZ_Web |

オリジナル |

ポリシーの対象 |

|

|

4 |

Any |

Alaska_GW |

smtp |

オリジナル |

S Alaska_DMZ_Mail |

オリジナル |

ポリシーの対象 |

|

ステートフルNAT64の設定(IPv6→IPv4変換)

バックグラウンド:

NAT64変換(RFC6146)により、IPv6のみのクライアントと IPv4のみのサーバがユニキャストのUDP、TCP、ICMPを使用して通信することができます。

IPv6専用クライアントもその一つです。

-

IPv6 のみを実装したネットワーキングスタックを持つホスト。

-

IPv4とIPv6の両方のプロトコルを実装したネットワークスタックを持つホストで、IPv6のみの接続性を持つもの。

-

IPv6専用クライアントアプリケーションを実行するホスト。

IPv4専用サーバもその一つです。

-

IPv4 のみを実装したネットワーキングスタックを持つホスト。

-

IPv4とIPv6の両方のプロトコルを実装したネットワークスタックを持つホストで、IPv4のみの接続性を持つもの。

-

IPv4のみのサーバアプリケーションを実行するホスト。

IPアドレスの変換は、RFC6145で定義されたIP/ICMP変換アルゴリズムに従って、パケットヘッダを変換することで行われます。IPv4ホストのIPv4アドレスは、RFC6052で定義されたアルゴリズムを用いてIPv6アドレスとの間で変換され、この特定の目的のためにステートフルNAT64に割り当てられたIPv6プレフィックスが使用されます。

注- DNS64については、RFC6147を参照。

ステートフルNAT64のプロパティ。

-

N:M変換を行う。

-

NはMより大きくなければならない

-

M=1 の場合、単一の IPv4 アドレスの後ろに Hide NAT を実行します。

-

M>1の場合、IPv4アドレスの範囲の後ろにHide NATを実行します。

-

-

IPv4アドレスの保存性が高い(ポートを使って多重化)。

-

接続状態およびバインディングを保存します。

-

IPv6クライアントへのIPv6アドレスの割り当てに関する要件はない。IPv6アドレスの割り当ては、どのようなモードでも正当です(Manual、DHCP6、SLAAC)。

-

スケーラブルなソリューションです。

NAT64のユースケースシナリオ

-

[IPv6ネットワーク] --- (インターネット) --- [セキュリティゲートウェイ] --- [内部IPv4ネットワーク]。

コンテンツプロバイダの一般的な使用例。DNS64は必要ありません。

-

[内部IPv6ネットワーク] --- [セキュリティゲートウェイ] --- (インターネット) --- [IPv4ネットワーク]。

通信事業者、ISP、企業での一般的な使用例。DNS64が必要です。

-

[IPv6 Network] --- [Security Gateway] --- [IPv4 Network]

企業における一般的な使用例。DNS64が必要です。

これらの規格は、NAT64に対応しています。

-

RFC 6144- IPv4/IPv6変換のためのフレームワーク

-

RFC 6146- ステートフルNAT64。IPv6クライアントからIPv4サーバへのネットワークアドレスとプロトコルの変換

-

RFC 6052- IPv4/IPv6トランスレータのIPv6アドレッシング

-

RFC 6145- IP/ICMP変換アルゴリズム

-

RFC 2428- IPv6とNATのためのFTP拡張機能

-

RFC 6384- IPv6-IPv4変換のためのFTPアプリケーションレイヤーゲートウェイ(ALG)

これらの機能は、NAT64ではサポートされていません。

-

VoIPトラフィック。

-

SSLデマルチプレクサ。

-

HTTPプロキシモードのセキュリティゲートウェイ。

-

IPS

さまざまなタイプのリスクについてパケットとデータを検査および分析するセキュリティゲートウェイ上のCheck Point Software Blade(侵入防止システム)。対策「HTTPヘッダースプーフィング」。

さまざまなタイプのリスクについてパケットとデータを検査および分析するセキュリティゲートウェイ上のCheck Point Software Blade(侵入防止システム)。対策「HTTPヘッダースプーフィング」。

NAT64ルールを設定するためのワークフロー。

-

NAT64に対応したセキュリティゲートウェイの準備

-

NAT64のルールを定義します。

-

NAT64の追加設定を行います。

NAT64に対応したSecurity Gatewayの準備

|

|

注- クラスタ |

NAT64ルールの定義

アクセスコントロールポリシーで、NAT64ルールを手動NATルールとして定義する。このNATトラフィックを許可するアクセスルールを追加していることを確認してください。

-

ソースIPv6ネットワークオブジェクトを定義します。

このオブジェクトはソースIPv6アドレスを表し、ソースIPv4アドレスに変換します。

-

IPv4で埋め込まれたIPv6アドレスを持つ変換先IPv6ネットワークオブジェクト、または静的IPv6アドレスを持つ変換先IPv6ホストオブジェクトを定義してください。

このオブジェクトは、IPv6 ソースが接続する翻訳されたデスティネーション IPv6 アドレスを表す。

-

変換元 IPv4 Address Range オブジェクトを定義する。

このオブジェクトは変換されたソースIPv4アドレスを表し、オリジナルのソースIPv6アドレスに変換する。

-

Manual NAT64 ルールを作成します。

-

アクセスコントロールポリシーをインストールします。

-

Objectsメニュー > New Networkをクリックします。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当する名前を入力します。

-

このオブジェクトのGeneral ページをクリックします。

-

IPv4セクションで:

何も入力しないでください。

-

IPv6セクションで:

-

Network address フィールドには、ソース IPv4 アドレスに変換する IPv6 ネットワークの IPv6 アドレスを入力します。

-

Prefix フィールドに、IPv6 ネットワークのプレフィックスを入力します。

-

-

このオブジェクトのNAT のページで。

何も設定しないでください。

-

OKをクリックします。。

-

Objectsメニュー > New Networkをクリックします。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当する名前を入力します。

-

このオブジェクトのGeneral ページをクリックします。

-

IPv4セクションで:

何も入力しないでください。

-

IPv6セクションで:

-

Network address フィールドには、IPv6ソースが接続する宛先のIPv4-embedded IPv6アドレス(IPv4-mapped IPv6アドレスとも呼ばれる)を入力します。

このようなIPv6アドレスは、左から順に、80個の「0」ビット、16個の「1」ビット、そしてIPv4アドレスの32ビット、0:0:0:0:FFFF:X.Y.Z.W(X.Y.Z.Wは宛先IPv4アドレスの4オクテットを表す)を含んでいます。

例えば、IPv4ネットワーク192.168.3.0の場合、IPv4エンベデッドIPv6アドレスは0:0:0:0:FFFF:192.168.3.0、あるいは0:0:0:FFFF:C0A8:0300となります。詳細については、を参照してくださいRFC 6052。

これらのIPv4エンベデッドIPv6アドレスは、外部のDNS64サーバによって公開される。

-

Prefix フィールドに、該当するIPv6プレフィックスを入力します。

注:IPv4-embedded IPv6アドレスは、これらのオブジェクトタイプにのみ定義することができます。アドレス範囲、ネットワーク、ホスト。

-

-

このオブジェクトのNAT のページで。

何も設定しないでください。

-

OKをクリックします。。

-

Objectsメニュー > New Hostをクリックします。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当する名前を入力します。

-

このオブジェクトのGeneral ページをクリックします。

-

IPv4セクションで:

何も入力しないでください。

-

IPv6セクションで:

Network address フィールドには、IPv6ソースの接続先である宛先の静的IPv6アドレスを入力します。

-

このオブジェクトのNAT のページで。

何も設定しないでください。

-

このオブジェクトの他のページで該当する設定を行う。

-

OKをクリックします。。

-

Objectsメニュー > More object types > Network Object > Address Range > New Address Rangeをクリックします。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当する名前を入力します。

-

このオブジェクトのGeneral ページをクリックします。

-

IPv4セクションで:

-

First IP address フィールドには、ソースIPv6アドレスの変換先となる、IPv4アドレス範囲の最初のIPv4アドレスを入力します。

-

Last IP address フィールドには、ソースIPv6アドレスの変換先となる、IPv4アドレス範囲の最後のIPv4アドレスを入力します。

注:

-

このIPv4アドレスの範囲では、プライベートIPv4アドレス(RFC1918および Menu > Global properties > Non Unique IP Address Range

-

このIPv4アドレスの範囲は、ネットワークのIPv4側で使用してはならない。

-

より多くのNAT64同時接続を行うために、大きなIPv4アドレス範囲を定義することをお勧めします。

-

-

IPv6セクションで:

何も入力しないでください。

-

このオブジェクトのNAT のページで。

何も設定しないでください。

-

OKをクリックします。。

-

左のナビゲーションツールバーから、Security Policies をクリックします。

-

一番上のAccess Controlセクションで、NATをクリックします。

-

Manual Lower Rules セクションのタイトルを右クリックし、New Rule の近くで、Above またはBelow をクリックします。

このManual NAT64ルールを設定します。

重要-Original Source およびOriginal Destination 列では、一部のオブジェクトタイプの組み合わせはサポートされていません。このセクションの一番下にあるサポートされているNATルールの概要表を参照してください。

-

Original Source 列に、元のソース IPv6 アドレスの IPv6 オブジェクトを追加します。

このルール欄で、NAT64ルールはこれらのタイプのオブジェクトのみをサポートします。

-

*Any -

静的IPv6アドレスを持つホスト

-

IPv6アドレスを含むアドレス範囲

-

IPv6アドレスを持つネットワーク

-

-

Original Destination 列に、IPv4 埋め込み IPv6 アドレスを持つ変換先 IPv6 オブジェクトを追加します。

このルール欄で、NAT64ルールはこれらのタイプのオブジェクトのみをサポートします。

-

静的IPv6アドレスを持つホスト

-

IPv4が埋め込まれたIPv6アドレスの範囲

-

IPv4が埋め込まれたIPv6アドレスのネットワーク

-

-

Original Services の欄は、デフォルトのAny のままでお願いします。

-

Translated Source 列に、変換元IPv4アドレス範囲のIPv4Address Range オブジェクトを追加します。

このルール欄で、NAT64ルールはこれらのタイプのオブジェクトのみをサポートします。

-

静的IPv4アドレスを持つホスト、Original Source 列で静的IPv6アドレスを持つホストを選択した場合のみ。

-

IPv4アドレスを含むアドレス範囲

-

-

Translated Source 列で、IPv4Address Range オブジェクト> を右クリックし、NAT Method > をクリックし、Stateful NAT64 をクリックします。

-

Translated Packet Destination の欄は、= Embedded IPv4 Address を示しています。

-

64 のアイコンは、Translated Source とTranslated Destination の両列に表示されます。

このルール欄では、NAT64ルールはこれらのタイプのオブジェクトのみをサポートしています。

-

静的IPv4アドレスを持つホスト、Original Source 列で静的IPv6アドレスを持つホストを選択した場合のみ。

-

組み込み用IPv4アドレス

-

-

Translated Services の欄は、デフォルトの= Original のままでお願いします。

-

-

アクセスコントロールポリシーをインストールします。

まとめると、以下のManual NAT64ルールのみを設定する必要があります(ルール番号は便宜上つけたものです)。

NAT64の追加設定をする

NAT64の変換機構を制御する追加設定を行うことができます。これらの設定は、RFC6145に準拠しています。

|

|

ベストプラクティス- デフォルトの設定は、技術に精通している方のみ変更することをお勧めします。 |

-

管理サーバに接続しているSmartConsoleのウィンドウをすべて閉じます。

-

Database Tool (GuiDBEdit Tool) (sk13009参照) を使って、該当する Security Management Server

Check Pointソフトウェアを実行して、単一の管理ドメイン内のCheck Point環境のオブジェクトとポリシーを管理する専用Check Pointサーバ。同義語:単一ドメインセキュリティ管理サーバ。 または Domain Management Server

Check Pointソフトウェアを実行して、単一の管理ドメイン内のCheck Point環境のオブジェクトとポリシーを管理する専用Check Pointサーバ。同義語:単一ドメインセキュリティ管理サーバ。 または Domain Management Server Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。 に接続します。

Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。 に接続します。 -

左上のセクションで、Table > Global Properties > properties をクリックします。

-

右上のセクションで、firewall_properties をクリックします。

-

下のセクションで、これらのField Names にスクロールしてください。

-

nat64_add_UDP_checksum -

nat64_avoid_PMTUD_blackhole -

nat64_copy_type_of_service -

nat64_error_message_on_dropped_packets

-

-

該当するフィールド名を右クリックし、Edit をクリックします。

-

該当するValue (trueまたはfalse)を選択します。OKをクリックします。。

フィールド名

説明

nat64_add_UDP_checksumこの設定は、パケットのチェックサム値がゼロの場合、トランスレータが有効なUDPチェックサム値を計算してパケットに追加するかどうかを制御します。

デフォルトでは、チェックサム値がゼロのIPv4 UDPパケットはIPv6側でドロップされるため、これは重要なことです。

デフォルト:false

nat64_avoid_PMTUD_blackholePMTU発見時にIPv4(宛先)側でパケットの断片化を許可するかどうかを制御します。

機器の組み合わせによっては、PMTUの検出に失敗する場合は、この設定を有効にします。

デフォルト:false

nat64_copy_type_of_serviceこの設定は、トラフィッククラスフィールドを Type Of Serviceフィールドにコピーし、変換されたパケットのType Of Serviceフィールドをゼロに設定するかどうかを制御します。

デフォルト:true

nat64_error_message_on_dropped_packetsこの設定は、接続を閉じた後に監査ログ

管理サーバに対する管理者アクション (ログインとログアウト、オブジェクトの作成または変更、ポリシーのインストールなど) を含むログ。を生成するかどうかを制御します。

管理サーバに対する管理者アクション (ログインとログアウト、オブジェクトの作成または変更、ポリシーのインストールなど) を含むログ。を生成するかどうかを制御します。閉じた接続ごとに、ログに表示されます。

-

接続情報(送信元と送信先のIPアドレス、送信元ポート、サービス)。

-

翻訳されたソースIPアドレスとソースポート。

-

開始時刻と終了時刻。

-

接続が期限切れで切断された場合、ログにはTCP End Reason フィールドに追加情報が表示されます。

このフィールドがログに表示されない場合、接続はTCP RST、またはTCP FINで閉じられ、期限切れにはなっていません。

デフォルト:true

-

-

変更を保存する(File > Save All )をクリックします。

-

データベースツール(GuiDBEdit Tool)を閉じます。

-

SmartConsoleで該当するSecurity Management ServerまたはDomain Management Serverに接続します。

-

アクセスコントロールポリシーをインストールします。

NAT64のトラフィックのログ取得

NAT64接続のSecurity Gatewayのログで、送信元と送信先のIPv6アドレスが元のIPv6形式で表示されるようになりました。NAT64のエントリを確認するには、Log Details ウィンドウのMore セクションを参照してください。

|

ログのフィールド |

説明 |

|---|---|

|

Xlate (NAT) Source IP |

Security Gateway が元のソース IPv6 アドレスを変換した、変換後のソース IPv4 アドレスを表示します。 |

|

Xlate (NAT ) Destination IP |

Security Gateway が元の宛先 IPv6 アドレスを変換した変換先 IPv4 アドレスを表示します。 |

|

More |

エントリーをNAT64トラフィックとして識別する( |

NAT64変換フロー例

[IPv6 クライアント] --- (インタフェース) [セキュリティゲートウェイ] --- (内部) [IPv4 サーバ]

各変数の意味は以下のとおりです。

|

項目 |

説明 |

|---|---|

|

IPv6クライアント |

IPv6実アドレスは1111:1111::0100/96です。 |

|

セキュリティゲートウェイ |

IPv6アドレス |

|

セキュリティゲートウェイ |

IPv4アドレスは10.0.0.1/24です。 IPv6アドレス |

|

IPv4サーバ |

IPv4実アドレスは10.0.0.100/24です。 IPv6 NATされたアドレスは1111:2222::0A00:0064/96です。 |

|

IPv6 NATされたネットワーク |

外部 Security Gateway 側のネットワークの IPv6 アドレスは 1111:2222::/96 です。 これらのIPv6アドレスは、IPv4サーバのIPv4アドレスをIPv6アドレスに変換するために使用されます。 |

|

IPv4 NATされたネットワーク |

内部 Security Gateway 側のネットワークの IPv4 アドレスは 1.1.1.0/24 これらのIPv4アドレスは、IPv6クライアントのIPv6アドレスをIPv4アドレスに変換するために使用されます。 |

-

IPv6クライアントは、IPv4サーバのNATされたIPv6アドレスにIPv6接続を開始します。

IPv6クライアントのIPv6実アドレス1111:1111::0100からIPv4サーバのNATされたIPv6アドレス1111:2222::0A00:0064まで

各変数の意味は以下のとおりです。

1111:2222::」の部分は、NATされたIPv6サブネットです

0A00:0064」の部分が10.0.0.100

-

Security Gatewayは、これらのNAT変換を実行します。

-

IPv6 クライアントのsource アドレスを、実際の IPv6 アドレス 1111:1111::0100 から、特別に連結されたsource IPv6 アドレス 0064:FF9B::0101:01X に変換します。

各変数の意味は以下のとおりです。

0064:FF9B::」の部分は、NAT64用に予約された周知のプレフィックス(RFCの定義による)

0101:01XX」の部分が1.1.1.X

-

IPv6 クライアントのsource アドレスを、特別に連結したsource IPv6 アドレス 0064:FF9B::0101:01XX からsource IPv4 アドレス 1.1.1.X に変換します。

-

IPv6 クライアントの NAT されたdestination アドレスを、IPv6 アドレス 1111:2222::0A00:0064 から NAT された宛先 IPv4 アドレス 10.0.0.100 に変換します。

-

-

IPv4 Server は、このリクエスト接続をsource IPv4 アドレス 1.1.1.X からdestination IPv4 アドレス 10.0.0.100 として受信します。

-

IPv4 Server は、この接続に対してsource IPv4 アドレス 10.0.0.100 からdestination IPv4 アドレス 1.1.1.X まで返信します。

-

Security Gatewayは、これらのNAT変換を実行します。

-

IPv4サーバのsource 実IPv4アドレス10.0.0.100をsource NATされたIPv6アドレス1111:2222::0A00:0064に変換する。

-

IPv6クライアントのNATされたdestination IPv4アドレス1.1.1.Xをdestination 特殊な連結されたIPv6アドレス0064:FF9B::0101:01Xに変換します。

各変数の意味は以下のとおりです。

64:FF9B::」の部分は、NAT64用に予約された有名なプレフィックス(RFCで定義されています)

0101:01XX」の部分が1.1.1.X

-

IPv6 クライアントのdestination 特殊連結 IPv6 アドレス 0064:FF9B::0101:01XX をdestination IPv6 実アドレス 1111:1111::0100 に変換します。

-

-

IPv6 Client は、この応答接続をsource の IPv6 アドレス 1111:2222::0A00:0064 からdestination の IPv6 アドレス 1111:1111::0100 として受け取ります。

-

Request:[IPv6 クライアント] ---> [セキュリティゲートウェイ] ---> [IPv4サーバ]。

パケット内のフィールド

元のIPv6パケット

NATされたIPv4パケット

ソースIP

1111:1111::0100 / 96

1.1.1.X / 24

宛先

1111:2222::0A00:0064 / 96

10.0.0.100 / 24

-

Reply:[IPv6 クライアント】<--- 【セキュリティゲートウェイ】<--- 【IPv4 サーバ

パケット内のフィールド

元のIPv4パケット

NATされたIPv6パケット

ソースIP

10.0.0.100 / 24

1111:2222::0A00:0064 / 96

宛先

1.1.1.X / 24

1111:1111::0100 / 96

ステートレスNAT46の設定(IPv4→IPv6変換)

NAT46ルールは、Security GatewayおよびクラスタメンバR80.20以降でのみサポートされます。

バックグラウンド:

NAT46変換により、IPv4ネットワークとIPv6ネットワークは、Security Gateway上でセッション情報を保持することなく通信することができます。

ステートレスNAT46のプロパティ。

-

1:1 の IP アドレスマッピングを行います。

-

システムは、これら2つの部分の組み合わせとして、変換されたソースIPv6アドレスを生成する。

-

96 ビットのプレフィックスで定義された IPv6 アドレスを持つユーザ定義の Network オブジェクト。

-

送信元のIPv4アドレスで、32ビットのサフィックスとして付加される。

-

NAT46のユースケースシナリオ

-

[IPv4 Network] --- (Internet) --- [Security Gateway] --- [IPv6 Network]

コンテンツプロバイダの一般的な使用例。

-

[IPv4 Network] --- [Security Gateway] --- (Internet) --- [IPv6 Network]

企業における一般的な使用例。

これらの機能は、NAT46ではサポートされていません。

-

VoIPトラフィック。

-

FTPトラフィック。

-

制御接続とデータ接続の間に状態情報を必要とするあらゆるプロトコル。

NAT46のためのSecurity Gatewayの準備

|

|

注- クラスタでは、each クラスタメンバでこの手順を実行します。 |

アクセスコントロールポリシーで、NAT46ルールをマニュアルNATルールとして定義します。このNATトラフィックを許可するアクセスルールを追加していることを確認してください。

-

適用可能なソースIPv4オブジェクト(IPv4ホスト、IPv4アドレスレンジ、またはIPv4ネットワーク)を定義します。

-

デスティネーション IPv4 Host オブジェクトを定義する。

このオブジェクトは、IPv4 ソースの接続先であるデスティネーション IPv4 アドレスを表す。

-

96ビットプレフィックスで定義されたIPv6アドレスを持つ変換元IPv6ネットワークオブジェクトを定義する。

このオブジェクトは、ソースIPv4アドレスの変換先である、変換されたソースIPv6アドレスを表します。

-

変換後の宛先IPv6Hostオブジェクトを定義します。

このオブジェクトは、変換されたIPv4ソースが接続される、変換されたデスティネーションIPv6アドレスを表す。

-

Manual NAT46 ルールを作成します。

-

アクセスコントロールポリシーをインストールします。

-

Objectsメニュー > New Hostをクリックします。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当する名前を入力します。

-

このオブジェクトのGeneral ページをクリックします。

-

IPv4 address フィールドに、IPv4 アドレスを入力します。

-

IPv6セクションで:

何も入力しないでください

-

このオブジェクトのNAT のページで。

何も設定しないでください。

-

このオブジェクトの他のページで該当する設定を行う。

-

OKをクリックします。。

-

Objectsメニュー > New Networkをクリックします。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当する名前を入力します。

-

このオブジェクトのGeneral ページをクリックします。

-

IPv4セクションで:

-

Network address フィールドに、送信元IPv4ネットワークのIPv4アドレスを入力します。

-

Net mask フィールドに、送信元IPv4ネットワークのネットマスクを入力します。

-

-

IPv6セクションで:

何も入力しないでください。

-

このオブジェクトのNAT のページで。

何も設定しないでください。

-

OKをクリックします。。

-

Objectsメニュー > More object types > Network Object > Address Range > New Address Rangeをクリックします。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当する名前を入力します。

-

このオブジェクトのGeneral ページをクリックします。

-

IPv4セクションで:

-

First IP address フィールドに、IPv4アドレスの範囲の最初のIPv4アドレスを入力します。

-

Last IP address フィールドに、IPv4アドレスの範囲の最後のIPv4アドレスを入力します。

-

-

IPv6セクションで:

何も入力しないでください。

-

このオブジェクトのNAT のページで。

何も設定しないでください。

-

OKをクリックします。。

-

Objectsメニュー > New Networkをクリックします。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当する名前を入力します。

-

このオブジェクトのGeneral ページをクリックします。

-

IPv4セクションで:

-

Network address フィールドに、宛先IPv4ネットワークのIPv4アドレスを入力します。

-

Net mask フィールドに、宛先IPv4ネットワークのネットマスクを入力します。

-

-

IPv6セクションで:

何も入力しないでください。

-

このオブジェクトのNAT のページで。

何も設定しないでください。

-

OKをクリックします。。

-

Objectsメニュー > New Networkをクリックします。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当する名前を入力します。

-

このオブジェクトのGeneral ページをクリックします。

-

IPv4セクションで:

何も入力しないでください。

-

IPv6セクションで:

-

Network address フィールドに、変換元IPv6アドレスを入力します。

-

Prefixフィールドに、96を入力します。

-

-

このオブジェクトのNAT のページで。

何も設定しないでください。

-

OKをクリックします。。

-

Objectsメニュー > New Hostをクリックします。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当する名前を入力します。

-

このオブジェクトのGeneral ページをクリックします。

-

IPv4セクションで:

何も入力しないでください。

-

IPv6セクションで:

Network address フィールドに、宛先の静的 IPv6 アドレスを入力します。

-

このオブジェクトのNAT のページで。

何も設定しないでください。

-

このオブジェクトの他のページで該当する設定を行う。

-

OKをクリックします。。

-

左のナビゲーションツールバーから、Security Policies をクリックします。

-

一番上のAccess Controlセクションで、NATをクリックします。

-

Manual Lower Rules セクションのタイトルを右クリックし、New Rule の近くで、Above またはBelow をクリックします。

この NAT46 ルールを設定します。

オリジナル

発信元オリジナル

宛先オリジナル

サービス内容(翻訳)

発信元(翻訳)

宛先(翻訳)

サービス内容*Any

or

発信元

IPv4

Host

objector

発信元

IPv4

Address Range

objector

発信元

IPv4

Network

objectIPv4

Host

object*Any

IPv6

Network

object

をもって

IPv6アドレス

で定義される。

96ビットの

接頭辞IPv6

Host

object= Original

以下の手順で行ってください。

-

Original Source 列に、該当する IPv4 オブジェクトを追加します。

このルール欄では、NAT46ルールはこれらのタイプのオブジェクトのみをサポートします。

-

*Any -

固定IPv4アドレスを持つホスト

-

IPv4アドレスを含むアドレス範囲

-

IPv4アドレスを持つネットワーク

-

-

Original Destination 列に、IPv4 ソースの接続先であるデスティネーション IPv4 アドレスを表す IPv4Host オブジェクトを追加します。

このルール列では、NAT46ルールはIPv4ホストオブジェクトのみをサポートします。

-

Original Services の欄は、デフォルトのAny のままでお願いします。

-

Translated Source 列に、96 ビットのプレフィックスで定義された IPv6 アドレスを持つ IPv6Network object を追加します。

このルール欄では、NAT64ルールは、96ビットプレフィックスで定義されたIPv6アドレスを持つIPv6ネットワークオブジェクトのみをサポートします。

-

Translated Source 列で、96 ビットのプレフィックスを持つ IPv6Network object を右クリックします。> をクリックします。NAT Method > をクリックします。Stateless NAT46 をクリックします。

46 のアイコンがTranslated Source の欄に表示されます。

-

Translated Destination 列に、変換されたIPv4ソースが接続される変換先IPv6アドレスを表すIPv6Host オブジェクトを追加します。

このルールカラムでは、NAT46ルールはIPv6ホストオブジェクトのみをサポートします。

-

Translated Services の欄は、デフォルトの= Original のままでお願いします。

要約すると、これらのNAT46ルールのみを設定する必要があります(ルール番号は便宜上のものです)。

#

オリジナル

発信元オリジナル

宛先オリジナル

サービス内容

(翻訳)

発信元(翻訳)

宛先(翻訳)

サービス内容

1

*AnyIPv4

Host

object*AnyIPv6

Network

object

をもって

IPv6アドレス

で定義される。

96ビットの

接頭辞IPv6

Host

object= Original2

IPv4

Host

object

with

スタティック

IPv4

アドレスIPv4

Host

object*AnyIPv6

Network

object

をもって

IPv6アドレス

で定義される。

96ビットの

接頭辞IPv6

Host

object= Original3

IPv4

Address

Range

objectIPv4

Host

object*AnyIPv6

Network

object

をもって

IPv6アドレス

で定義される。

96ビットの

接頭辞IPv6

Host

object= Original4

IPv4

Network

objectIPv4

Host

object*AnyIPv6

Network

object

をもって

IPv6アドレス

で定義される。

96ビットの

接頭辞IPv6

Host

object= Original -

-

アクセスコントロールポリシーをインストールします。

NAT64接続のSecurity Gatewayのログで、送信元と送信先のIPv6アドレスが元のIPv6形式で表示されるようになりました。NAT46のエントリーを確認するには、Log Details ウィンドウのMore セクションをご覧ください。

|

ログのフィールド |

説明 |

|---|---|

|

Xlate (NAT) Source IP |

Security Gateway が元のソース IPv4 アドレスを変換した、変換後のソース IPv6 アドレスを表示します。 |

|

Xlate (NAT ) Destination IP |

Security Gateway が元の宛先 IPv4 アドレスを変換した変換先 IPv6 アドレスを表示します。 |

|

More |

エントリをNAT46トラフィックとして識別する( |

[IPv4 クライアント] ---(内部) [セキュリティゲートウェイ] ---(外部) [IPv6 サーバ]

各変数の意味は以下のとおりです。

|

項目 |

説明 |

|---|---|

|

IPv4クライアント |

IPv4実アドレスは192.168.2.55です。 IPv6 NATed アドレスは2001:DB8:90::192.168.2.55/96です。 |

|

セキュリティゲートウェイ内部インタフェース |

IPv4アドレス |

|

セキュリティゲートウェイ外部インタフェース |

IPv6アドレスは2001:DB8:5001::1/96です。 |

|

IPv6サーバ |

IPv6実アドレスは、2001:DB8:5001::30/96です。 IPv4 NATされたアドレスは1.1.1.66/24です。 |

|

IPv6 NATされたネットワーク |

外部 Security Gateway 側のネットワークの IPv6 アドレスは 2001:DB8:90::/96 です。 これらのIPv6アドレスは、IPv4クライアントのIPv4アドレスをIPv6アドレスに変換するために使用されます。 |

|

IPv4 NATされたネットワーク |

内部 Security Gateway 側のネットワークの IPv4 アドレスは 1.1.1.0/24 これらのIPv4アドレスは、IPv6サーバのIPv6アドレスをIPv4アドレスに変換するために使用されます |

-

IPv4 Clientは、IPv6 ServeのNATされたIPv4アドレスにIPv4接続を開始します。

IPv4アドレス 192.168.2.55 から IPv4アドレス 1.1.1.66 まで

-

Security Gatewayは、これらのNAT変換を実行します。

-

送信元IPv4アドレス192.168.2.55から送信元IPv6アドレス2001:DB8:90::192.168.2.55/96に至るまで

-

宛先IPv4アドレス1.1.1.66から宛先IPv6アドレス2001:DB8:5001::30まで

-

-

IPv6 Server は、このリクエスト接続を IPv6 アドレス 2001:DB8:90::192.168.2.55/96 から IPv6 アドレス 2001:DB8:5001::30 として受け取ります。

-

IPv6 Serverはこの接続に対して、IPv6アドレス2001:DB8:5001::30からIPv6アドレス2001:DB8:90::192.168.2.55/96まで返信する。

-

Security Gatewayは、これらのNAT変換を実行します。

-

送信元IPv6アドレス2001:DB8:5001::30から送信元IPv4アドレス1.1.1.66まで

-

宛先IPv6アドレス 2001:DB8:90::192.168.2.55/96 から宛先IPv4アドレス 192.168.2.55 まで

-

-

IPv4 Client は、この応答接続を IPv4 アドレス 1.1.1.66 から IPv4 アドレス 192.168.2.55 までとして受信します。

要約すると

-

リクエスト:[IPv4クライアント] ---> [セキュリティゲートウェイ] ---> [IPv6サーバ]。

パケット内のフィールド

元のIPv4パケット

NATされたIPv6パケット

ソースIP

192.168.2.55 / 24

2001:DB8:90::192.168.2.55 / 96

宛先

1.1.1.66 / 24

2001:DB8:5001::30 / 96

-

返信[IPv4 クライアント】<--- 【セキュリティゲートウェイ】<--- 【IPv6サーバ

パケット内のフィールド

元のIPv6パケット

NATされたIPv4パケット

ソースIP

2001:DB8:5001::30 / 96

192.168.2.55 / 24

宛先

2001:DB8:90::192.168.2.55 / 96

1.1.1.66 / 24