NATの詳細設定

NATの詳細設定について説明します。

デプロイメントコンフィギュレーション

このセクションでは、いくつかのネットワーク展開でNATを設定する方法について説明します。

自動ARPとプロキシARP

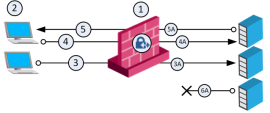

NATを使って内部ネットワーク![]() ファイアウォールによって保護され、認証されたユーザによってアクセスされるコンピュータとリソース。上のコンピュータに外部ネットワークからのIPアドレスを与えると、そのコンピュータは外部ネットワーク上に表示されるようになります。Security GatewayのNATが自動的に設定されている場合、外部ネットワークから内部コンピュータのIPアドレスに対して送信されるARP Requestに対して、Security Gatewayは変換されたネットワークオブジェクト

ファイアウォールによって保護され、認証されたユーザによってアクセスされるコンピュータとリソース。上のコンピュータに外部ネットワークからのIPアドレスを与えると、そのコンピュータは外部ネットワーク上に表示されるようになります。Security GatewayのNATが自動的に設定されている場合、外部ネットワークから内部コンピュータのIPアドレスに対して送信されるARP Requestに対して、Security Gatewayは変換されたネットワークオブジェクト![]() コンピュータ、IP アドレス、トラフィックプロトコルなど、企業トポロジのさまざまな部分を表す論理オブジェクト。管理者はセキュリティポリシーでこれらのオブジェクトを使用します。に代わって返信を行います。

コンピュータ、IP アドレス、トラフィックプロトコルなど、企業トポロジのさまざまな部分を表す論理オブジェクト。管理者はセキュリティポリシーでこれらのオブジェクトを使用します。に代わって返信を行います。

|

項目 |

説明 |

|---|---|

|

1 |

内部ネットワーク上のコンピュータ(IPアドレス:10.1.1.3 |

|

2 |

外部インタフェースIPアドレス192.168.0.2のセキュリティゲートウェイ |

|

3 |

外部ネットワーク上の変換IPアドレス 192.168.0.3 |

|

4 |

外部ネットワーク |

手動NATルールを使用している場合、変換されたIPアドレスと同じネットワーク上にあるSecurity GatewayインターフェースのMACアドレスを関連付けるために、プロキシARPエントリを設定する必要があります。

設定方法については、sk30197を参照してください。

-

IPv4用プロキシARP マニュアルNAT

-

スケーラブルプラットフォームのためのプロキシARP

IPv6 Manual NATのプロキシNDPの設定については、sk91905を参照してください。

NATとアンチスプーフィング

NATは、パケットの送信元IPアドレスに対してのみ行われるAnti-Spoofingチェックの後に実行されます。つまり、NAT と同様に Security Gateway のインタフェースにスプーフィング保護が設定される。

VPNトンネルでNATを無効にする

VPN 内で通信を行う場合、通常は NAT を行う必要はありません。VPNコミュニティオブジェクトを1回クリックするだけで、VPNトンネル内のNATを無効化することができます。NATルールを定義してVPNトンネルのNATを無効にすると、VPNのパフォーマンスが遅くなる。

翻訳されたオブジェクトを異なるインタフェースで接続する

以下のセクションでは、異なるSecurity Gatewayインタフェース上の静的変換オブジェクト(ホスト、ネットワーク、またはアドレス範囲)間で双方向の接続を許可する方法について説明します。

NATがネットワークオブジェクトを通して定義されている場合(手動NATルールの使用とは対照的)、双方向NATが有効であることを確認する必要があります。

アドレスが重複する社内コミュニケーション

2つの内部ネットワークでIPアドレスが重複している(または一部重複している)場合、Security Gatewayが有効になります。

-

重なり合う内部ネットワーク間のコミュニケーション

-

重なり合う社内ネットワークと社外とのコミュニケーション。

-

重複する内部ネットワークごとに異なるセキュリティポリシーを適用すること。

ネットワーク設定

例えば、ネットワーク2Aとネットワーク2Bが同じアドレス空間(192.168.1.0/24)を共有している場合、標準のNATでは2つのネットワーク間の通信を行うことができません。その代わり、オーバーラップNATはインタフェースごとに実行する必要があります。

ネットワーク2Aのユーザがネットワーク2Bのユーザと通信する場合は、192.168.30.0/24のネットワークを宛先として使用する必要があります。ネットワーク2Bのユーザがネットワーク2Aのユーザと通信する場合は、192.168.20.0/24のネットワークを宛先として使用する必要があります。

セキュリティゲートウェイ(4)は,個々のインタフェースごとに次のようにIPアドレスを変換している.

インタフェース 4A

-

インバウンドのソース IP アドレスは、仮想ネットワーク192.168.20.0/24 に変換されます。

-

送信先のIPアドレスは、192.168.1.0/24のネットワークに変換されます。

インタフェース 4B

-

インバウンドのソースIPアドレスは、ネットワーク192.168.30.0/24に変換されます。

-

送信先のIPアドレスは、192.168.1.0/24のネットワークに変換されます。

インタフェース 4C

このインタフェースにはオーバーラッピングNATは設定されていません。代わりに、通常の方法でNAT Hideを使用して(インターフェイス単位ではありません)、インターフェイスのIPアドレス(192.168.4.1)の後ろにソースアドレスを隠します。

コミュニケーション例

ここでは、内部ネットワーク間、および内部ネットワークとインターネット間の通信を可能にする方法について説明します

社内ネットワーク間のコミュニケーション

ネットワーク2AのIPアドレス192.168.1.10のユーザ1Aが、ネットワーク2BのIPアドレス192.168.1.10(同じIPアドレス)のユーザ1Bに接続したい場合、ユーザ1AはIPアドレス192.168.30.10への接続を開始する。

社内ネットワーク間のコミュニケーション

社内ネットワークとインターネット間の通信

ネットワーク2AのIPアドレス192.168.1.10のユーザ1Aが、インターネット上のIPアドレス192.0.2.10に接続した場合(3)。

社内ネットワークとインターネット間の通信

|

ステップ |

ソース IP アドレス |

宛先 IP アドレス。 |

|---|---|---|

|

インタフェース4A - NAT前 |

192.168.1.10 |

192.0.2.10 |

|

インタフェース4A - NAT後 |

192.168.20.10 |

192.0.2.10 |

|

セキュリティゲートウェイ(4)は、ネットワーク192.168.20.0/24からインターネット(3)へのパケットに対してセキュリティポリシーを適用する。 |

||

|

インタフェース4C - NAT前 |

192.168.20.10 |

192.0.2.10 |

|

インタフェース4C - NAT隠蔽後 |

192.168.4.1 |

192.0.2.10 |

ルーティングの考慮事項

ネットワーク2Aからネットワーク2Bへのルーティングを許可するには、セキュリティゲートウェイにルーティングを設定する必要があります。

これらのセクションは、WindowsとLinuxオペレーティングシステム用のルーティングコマンドのサンプルです(他のオペレーティングシステムでは、同等のコマンドを使用してください)。

Windowsの場合

-

ルート追加 192.168.30.0 マスク 255.255.255.0 192.168.3.2

-

ルート追加 192.168.20.0 マスク 255.255.255.0 192.168.2.2

Linuxの場合

-

route add -net 192.168.30.0/24 gw 192.168.3.2

-

route add -net 192.168.20.0/24 gw 192.168.2.2

オブジェクトデータベースの構成

オーバーラップ NAT 機能を有効にするには、Database Tool (GuiDBEdit Tool) (sk13009 参照) またはdbedit コマンド (skI3301 参照) を使用します。サンプルネットワーク構成では、インタフェース4A、インタフェース4Bのインタフェース毎の値を以下のように設定しています。

ネットワーク構成の例。インターフェイスの構成

NATの背後にあるセキュリティ管理

Security Management Server![]() Check Pointソフトウェアを実行して、単一の管理ドメイン内のCheck Point環境のオブジェクトとポリシーを管理する専用Check Pointサーバ。同義語:単一ドメインセキュリティ管理サーバ。は、パブリックIPアドレスがないため、プライベートIPアドレス(RFC1918に記載されている)、またはその他のルーティング不可能なIPアドレスを使用することがあります。

Check Pointソフトウェアを実行して、単一の管理ドメイン内のCheck Point環境のオブジェクトとポリシーを管理する専用Check Pointサーバ。同義語:単一ドメインセキュリティ管理サーバ。は、パブリックIPアドレスがないため、プライベートIPアドレス(RFC1918に記載されている)、またはその他のルーティング不可能なIPアドレスを使用することがあります。

Security Management Server![]() Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。 IPアドレスのNAT(StaticまたはHide)をワンクリックで設定でき、Managed Security Gatewayとの接続を可能にします。Security Management ServerからすべてのSecurity Gatewayを制御でき、Security Management Serverへログを送信することができます。また、Management High Availability サーバと Log Server

Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。 IPアドレスのNAT(StaticまたはHide)をワンクリックで設定でき、Managed Security Gatewayとの接続を可能にします。Security Management ServerからすべてのSecurity Gatewayを制御でき、Security Management Serverへログを送信することができます。また、Management High Availability サーバと Log Server![]() Check Pointソフトウェアを実行してログを保存および処理する専用Check Pointサーバ。 にも NAT を設定することができます。

Check Pointソフトウェアを実行してログを保存および処理する専用Check Pointサーバ。 にも NAT を設定することができます。

注 - NAT越えのセキュリティ管理は、セキュリティ管理サーバがセキュリティゲートウェイとしても機能し、SAMコマンドを受け取るときなど、NATされたドメインの外側からアドレスを指定する必要があるような導入にはサポートされていません。

NATの背後にある典型的なセキュリティ管理シナリオでは、セキュリティ管理サーバ(1)はネットワークアドレス変換が実行されるネットワーク(「NATされたネットワーク」)内にある。Security Management Serverは、NATされたネットワーク内部、NATされたネットワークと外部との境界、NATされたネットワークの外部にあるSecurity Gatewayを制御することができます。

|

項目 |

説明 |

|---|---|

|

1 |

Primary_Security_Managementオブジェクト(IPアドレス:10.0.0.1)です。変換後のアドレス 192.168.55.1 |

通常のHide NATの構成では、NAT Aセキュリティゲートウェイの外部からの接続はできません。ただし、Security Management ServerでHide NATを使用している場合、Security GatewayからSecurity Management Serverへログを送信することができます。

Security Management behind NAT 機能を使用する場合、リモートの Security Gateway はアドレス指定される Security Management アドレスを自動的に選択し、同時に NAT の考慮が適用されます。

Security Management ServerでNATを有効にするには、次のようにします。

-

Security Management ServerオブジェクトのNATページから、NATを定義し、Security Gateway制御接続に適用を選択します。

セキュリティゲートウェイアドレスが未対応の場合

Security Gatewayが、リモートSecurity Gatewayの配置に対応しないアドレスでSecurity Management Serverに連絡することがある。

例:

-

Security Gateway の自動選択と Security Gateway の導入ルーティングが一致しない場合。この場合、リモートのSecurity Gatewayが必要なアドレスを使用してSecurity Management Serverに連絡できるように、マスターとロガーを手動で定義します。管理された Security Gateway からのインバウンド接続が Security Gateway に入るとき、ポート変換を使用して、hide アドレスを Security Management Server の実際の IP アドレスに変換しています。

マスターとロガーを定義するには、「ログサーバにローカル定義を使用する」と「マスターにローカル定義を使用する」を選択し、Security Gatewayの正しいIPアドレスを指定します。

このソリューションは、さまざまなシナリオを包含しています。

-

リモートセキュリティゲートウェイは、実際のIPをアドレス指定したいときに、NATされたIPをアドレス指定します。

-

リモートセキュリティゲートウェイは、NATされたIPをアドレス指定したいときに、実際のIPをアドレス指定します。この場合、マスターファイルにSecurity Management ServerのSIC

Secure Internal Communication。安全な通信のために、CheckPointソフトウェアを実行するCheckPointコンピュータがSSLを介して相互に認証するCheckPoint独自のメカニズム。この認証は、ICAがCheck Point Management Serverで発行した証明書に基づいています。名を指定します。

Secure Internal Communication。安全な通信のために、CheckPointソフトウェアを実行するCheckPointコンピュータがSSLを介して相互に認証するCheckPoint独自のメカニズム。この認証は、ICAがCheck Point Management Serverで発行した証明書に基づいています。名を指定します。

注:

-

この設定で定義できるオブジェクトは1つだけです。ただし、2つ目のオブジェクトがセカンダリセキュリティ管理サーバまたはログサーバとして定義されている場合は除きます。

-

すべてのSecurity GatewayでTopologyの設定を適切に定義していることを確認します。旧バージョンで必要とされた回避策は、その動作に変更はなく機能します。

Security Management Server オブジェクトを設定するには、以下の手順に従います。

-

Primary_Security_ManagementオブジェクトのNATページで、Static NATまたはHide NATのいずれかを選択します。Hide NATを使用する場合、「Hide behind IP Address」(例:192.168.55.1)を選択します。Hide behind Gateway(アドレス0.0.0.0)は選択しないでください。

-

NATされたオブジェクトやネットワークを保護するために、[ゲートウェイにインストール]を選択します。すべて」を選択しないでください。

-

Security Gatewayの制御接続に適用するを選択します。

Security Gatewayオブジェクトを設定する。

-

Security GatewayNetwork Management ページを開く

-

インタフェースを作成します。Actions > New interfaceをクリックします。

-

Interface ウィンドウのGeneral ページで、IP アドレスと Net Mask を定義します。

-

Topologyセクションで、Modifyをクリックします。

-

Overrideを選択します。

-

Network defined by the interface IP and Net Maskを選択します。

IPプールNAT

IPプールとは、セキュリティゲートウェイにルーティング可能なIPアドレスの範囲(アドレス範囲、ネットワーク、またはこれらのオブジェクトのグループの1つ)です。IPプールNATは、以下の2つの接続シナリオにおいて、暗号化された接続のための適切なルーティングを保証します。

-

MEP(マルチエントリポイント)セキュリティゲートウェイへのリモートアクセスクライアント

-

セキュリティゲートウェイからMEPセキュリティゲートウェイへ

リモートアクセスクライアントまたはゲートウェイの背後にあるクライアントから、MEPセキュリティゲートウェイの背後にあるサーバへの接続が開かれると、パケットはMEPセキュリティゲートウェイのいずれかを経由してルーティングされます。接続中のリターンパケットは、接続を維持するために同じセキュリティゲートウェイを経由して戻ってくる必要があります。これを確実にするために、各MEPセキュリティゲートウェイは、セキュリティゲートウェイにルーティング可能なIPアドレスのプールを維持します。サーバへの接続が開かれると、Security GatewayはIPプールからIPアドレスを送信元IPアドレスに代入する。サーバからの返信パケットはセキュリティゲートウェイに戻り、元の送信元IPアドレスを復元してパケットを送信元に転送する。

インタフェースごとのIPプール

Security Gatewayに単一のIPアドレスプールを定義する代わりに、1つまたは複数のSecurity Gatewayインタフェースに別のIPアドレスプールを定義することができます。

インターフェースごとにIPプールを定義することで、Security Gatewayが2つ以上のインターフェースを持つ場合に発生するルーティングの問題を解決することができます。返信パケットを同じ Security Gateway インタフェースで Security Gateway に戻す必要がある場合がある.この図は、リモートアクセスクライアントからMEP(Multiple Entry Point)セキュリティゲートウェイを導入した場合のMEPセキュリティゲートウェイを1つ示しています。

|

項目 |

説明 |

|---|---|

|

1 |

送信元ホストからのパケット。 発信元オリジナル |

|

2 |

インターネット経由のVPNトンネル |

|

3 |

MEPセキュリティゲートウェイ |

|

3A |

IPプール1のパケット。 発信元10.55.8.x |

|

3B |

IPプール2のパケット。 発信元10.55.10.x |

|

4 |

内部ネットワーク 10.8.8.0 |

|

5 |

内部ネットワーク10.10.10.0内の対象ホスト |

リモートクライアントが内部ネットワークへの接続を開いた場合、内部ネットワーク内のホストからの応答パケットは、静的IPプールNATアドレスの使用により、正しいSecurity Gatewayインタフェースにルーティングされます。

リモートクライアントのIPアドレスは、Security Gatewayインタフェースの1つのIPプールのアドレスにNATされます。IPプール内のアドレスは、そのセキュリティゲートウェイインターフェースを経由してのみルーティングできるため、ターゲットホストからのすべてのリプライパケットはそのインターフェイスにのみ返されます。そのため、インタフェースのIP NATプールが重ならないようにすることが重要である。

パケットがSecurity Gatewayインタフェースに戻ると、Security Gatewayはリモートピアの送信元IPアドレスを復元する。

Security Gatewayの背後にあるルーターのルーティングテーブルを編集し、Security GatewayのIPプールからのアドレスが正しいSecurity Gatewayインタフェースに返されるようにする必要があります。

セキュリティゲートウェイごとのIPプールNATとインタフェースごとのIPプールNATを切り替えてからセキュリティポリシーをインストールすると、すべてのIPプールの割り当てとNATされた接続が削除されます。

NATの優先順位

IPプールNATは、暗号化された接続(VPN)と暗号化されていない接続(Security Gatewayで復号化)の両方に使用することができます。

注 - Security Gatewayを介したクリア接続でIP Pool NATを有効にするには、user.defファイルでINSPECTの変更を設定します(sk98239を参照)。連絡先Check Point Support.

暗号化されていない接続の場合、IPプールNATはHide NATと比較して以下の利点があります。

-

NATされたホストに対して、新しいバックコネクション(例えばX11)を開くことができます。

-

1つのIPに1つの接続を許可するプロトコルのユーザとIPサーバのマッピングは、1つのホストだけでなく、複数のホストで動作させることができます。

-

IPsec、GRE、IGMPプロトコルは、IP Pool NAT(およびStatic NAT)を使用してNATすることができます。Hide NATは、TCP、UDP、ICMPのプロトコルのみで動作します。

これらの利点から、IPプールNATが同じ接続にマッチする場合、Hide NATよりも優先的に使用するよう指定することができます。Hide NATは、IPプールを使い切った場合のみ適用されます。

NATの優先順位は以下の通りです。

-

静的NAT

-

IPプールNAT

-

NATを隠す

静的NATは、IPプールNATの利点とそれ以上のものをすべて備えているため、他のNAT方式よりも優先順位が高い。

異なる宛先のIPプールアドレスの再利用

IPプールのアドレスは、異なる宛先に再利用することができ、プール内のアドレスをより効率的に使用することができます。プールにN個のアドレスが含まれている場合、1つのサーバにN個以下のクライアントが存在する限り、任意の数のクライアントにプールからのIPを割り当てることができます。

宛先ごとのIPプール割り当てを使用すると、2つの異なるクライアントが異なるサーバと通信する限り、プールから同じIPを受け取ることができます(接続1および2)。IPプールからアドレスを再利用する場合、元のサーバからのバック接続のみサポートされます(接続3)。つまり、クライアントへのコネクションバックは、コネクションを開いた特定のサーバからのみ開くことができる。

|

項目 |

説明 |

|---|---|

|

1 |

IPプールアドレスA~Zを持つセキュリティゲートウェイ |

|

2 |

クライアント 発信元オリジナル |

|

3A |

コネクション3からのNATされたパケット。 発信元A |

|

4A |

コネクション4からのNATされたパケット。 発信元A |

|

5A |

リプライ接続からのNATされたパケット 5. 発信元オリジナル |

|

6A |

このサーバはクライアントに戻ってDestination Aとの接続を開くことができません。 |

デフォルトのDo not reuse IP Pool NAT の動作は、IPプール内の各IPアドレスが1回ずつ使用されることを意味します(下図の接続1および2)。このモードでは、IPプールに20個のアドレスが含まれる場合、最大20個の異なるクライアントをNATし、任意のソースからクライアントへのバックコネクションを開くことができます(コネクション3)。

|

項目 |

説明 |

|---|---|

|

1 |

IPプールアドレスA~Zを持つセキュリティゲートウェイ。 |

|

2 |

クライアント 発信元オリジナル |

|

3A |

コネクション3からのNATされたパケット。 発信元A |

|

4A |

コネクション4からのNATされたパケット。 発信元Z |

|

5 |

接続する。 発信元オリジナル |

再利用モードと再利用しないモードを切り替えてからセキュリティポリシーをインストールすると、すべてのIPプール割り当てとすべてのNATされた接続が削除されます。

IP Pool NATを設定する。

-

SmartConsole

Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。Menu から、Global properties を選択します。

Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。Menu から、Global properties を選択します。 -

Global properties > NATページで、Enable IP Pool NATと必要なトラッキングオプションを選択します。

-

Security Gatewayの「一般プロパティ」ページで、Security Gatewayのバージョンが正しく指定されていることを確認する。

-

各Security GatewayまたはSecurity Gatewayインタフェースについて、そのIPプールNATアドレスを表すネットワークオブジェクトを作成する。IPプールは、ネットワーク、グループ、またはアドレス範囲にすることができます。

例えば、あるアドレス範囲の場合、次のようにします。

-

Objects Bar (F11) から、ネットワーク・オブジェクト・ツリーで、New > More > Network Object > Address Range > Address Range を選択します。

アドレスレンジプロパティ」ウィンドウが表示されます。

-

Generalタブで、アドレス範囲の最初と最後のIPを入力します。

-

OKをクリックします。新しいアドレス範囲は、ネットワークオブジェクトツリーの「Address Ranges」ブランチに表示されます。

-

-

Security Gatewayオブジェクトを編集し、NAT > IP Pool NATを選択します。

-

IPプールNAT」ページで、以下のいずれかを選択します。

-

Allocate IP Addresses fromを選択し、作成したアドレス範囲を選択して、Security Gateway全体にIP Pool NATを設定する、または

-

Define IP Pool NAT on Gateway interfaces をクリックすると、インタフェースごとにIPプールNATを設定することができます。

-

-

必要であれば、以下のオプションを1つ以上選択してください。

-

VPNクライアント接続にIPプールNATを使用する

-

ゲートウェイ間の接続にIPプールNATを使用する

-

Prefer IP Pool NAT over Hide NAT]は、IPプールNATとHide NATの両方が同じ接続に一致する場合に、IPプールNATを優先するように指定します。Hide NATは、IPプールを使い切った場合のみ適用されます。

-

-

詳細設定]をクリックします。

-

未使用のアドレスをIP Poolに返却する。

プール内のアドレスは、ユーザがログオフしても60分間(デフォルト)予約されます。ユーザがISPから切断し、リダイヤルして再接続した場合、IPプールからの最初のアドレスがタイムアウトするまで、ユーザには2つのプールNATアドレスが使用されます。ユーザが定期的にISP接続を失う場合、IPプールが枯渇するのを防ぐために、タイムアウトを短くすることができます。

-

プール内のIPアドレスを異なる宛先に再利用する。

クライアントが最初に接続を開いた特定のサーバからだけでなく、あらゆるソースからクライアントへのバック接続を開くことを許可する必要がある場合を除き、これは良いオプションです。

-

-

OKをクリックします。。

-

NATプールから割り当てられたIPアドレスを持つパケットが、適切なSecurity Gateway、またはインターフェースごとのIPプールを使用している場合は、適切なSecurity Gatewayインターフェースにルーティングされるように、各内部ルーターのルーティングテーブルを編集してください。

クラスタ用IPプールNAT

クラスタ![]() 冗長構成で連携する2つ以上のセキュリティゲートウェイ(ハイアベイラビリティまたは負荷分散)をクラスタ化します。用のIPプールは、SmartConsoleの2つの場所で設定されます。

冗長構成で連携する2つ以上のセキュリティゲートウェイ(ハイアベイラビリティまたは負荷分散)をクラスタ化します。用のIPプールは、SmartConsoleの2つの場所で設定されます。

-

クラスタオブジェクト> NAT> IP Pool NATページで、接続シナリオを選択します。

-

クラスタメンバーオブジェクト> IPプールNATページで、クラスタメンバー上のIPプールを定義します。クラスタメンバごとに個別のIPプールを設定する必要があります。クラスタメンバーインターフェイスごとに個別のIPプールを定義することはできません。