サーバレスリスクアセスメント

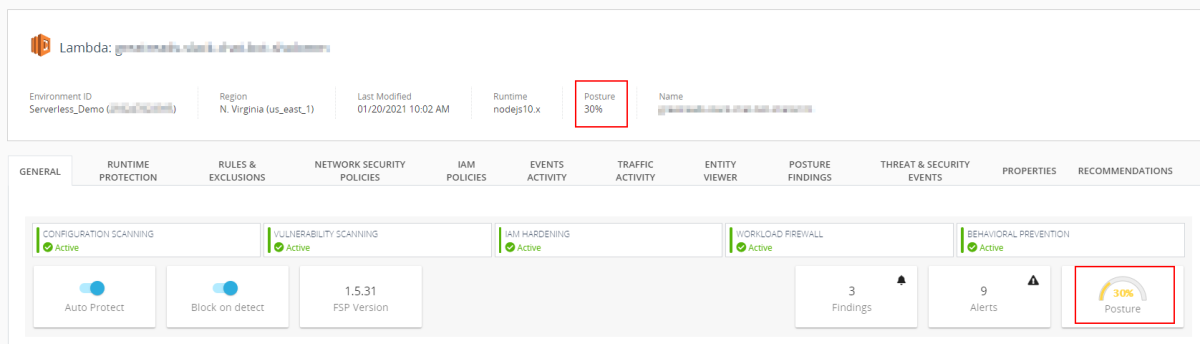

CloudGuard Proact サーバは、AWS 環境での機能が少ないサーバのリスクを評価しにくくなります。CloudGuard は、脆弱性、不必要な IAM アクセス権限、およびパスワードやキーなどの機密情報について、関数とその依存ライブラリを検索して分析します。次に、検出された脆弱性の数、性質、重大度に基づいてPosture スコアを計算し、各脆弱性についてアラートを生成します。このアラートは、特定の問題、および多くの場合、それらを解決するために必要なアクションを示します。

Proact サーバ のリスクアセスメントを有効化するには、AWS 環境をCloudGuard にオンボードする必要があります(AWS 環境のオンボード を参照)。オンボードプロシージャ中にこの手順をスキップした場合は、サーバレスプロテクションを有効にします( の有効化を参照)。

利点

サーバレス関数で使用されるオーバーパーミッシブIAM ロールの識別

サードパーティライブラリの脆弱性を特定する

ハードコードされた認証情報、秘密、およびサーバレスコード内のその他の機密情報の識別

未使用関数を識別する

連続スキャンと分析

CloudGuard プロダクトは、クラウドアカウントの機能がCloudGuard にオンボードされたときにスキャンします。さらに、CloudGuardは、変更されるたびに機能を再スキャンし、継続的かつ最新のリスクアセスメントを提供します。

ポスチャエクスプローラ

Posture Explorer は、関数の分析に基づいて、サーバレス関数のセキュリティポスチャをグラフィカルに表示します。

凡例:

項目 | 説明 |

|---|---|

1 | サーバレス機能 |

2 | 関数をトリガーできるクラウドサービスタイプ |

3 | 関数がアクセス権限を持っているサービスタイプ |

CI/CDでスキャン

また、サーバレスCI/CDツールを使用して、CI/CDパイプラインで関数をスキャンしてから、クラウドアカウントにデプロイすることもできます。これはCI/CDツールチェーンの一部として実行され、同じリスクをスキャンし、その結果をCI/CDツールに表示します。また、特定のリスクを含むビルドのデプロイをブロックするように設定することもできます。

アクション

サーバレスプロテクションの有効化

サーバレス保護が有効な場合:

CloudGuard は、サーバレス機能の脆弱性と危険性を継続的にスキャンします。 Serverless Risk Assessment

関数の呼び出し時に実行時保護を適用できます。 AWS Serverless Function Runtime Protection

AWSアカウントはすでにCloudGuardにオンボードされている必要があります。これを行う方法の詳細については、AWS 環境のオンボード を参照してください。

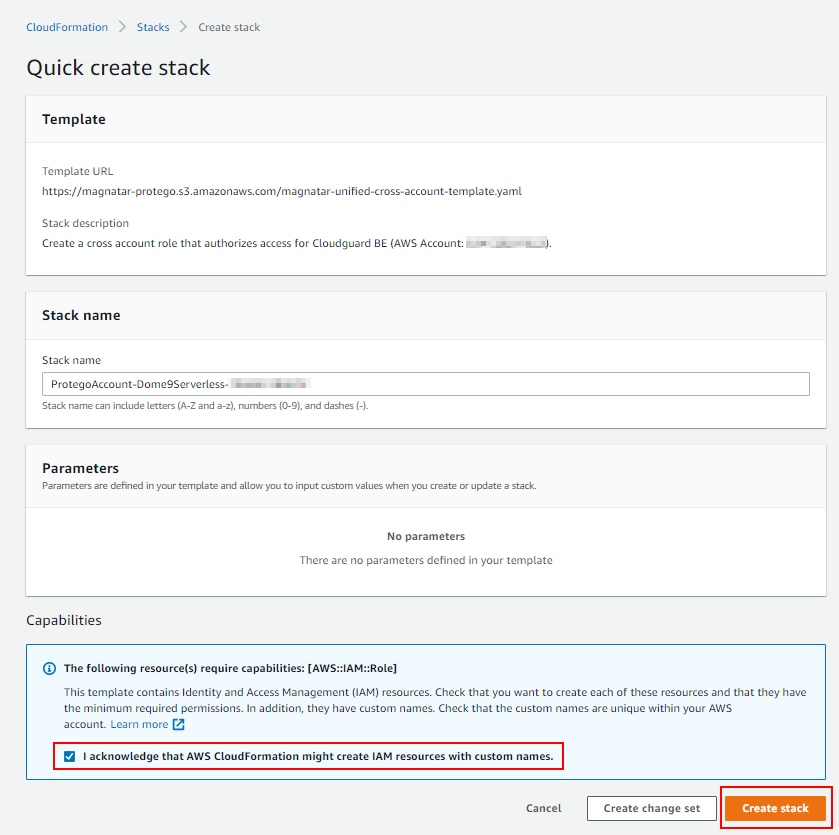

サーバレス関数でCloudGuardプロテクションを有効にするには、アカウントのこれらのアセットにアクセスするためのアクセス権限をCloudGuardに付与する必要があります。これらは、アカウントオンボードプロセスでCloudGuard に付与されたアクセス許可に追加されます。以下に説明するプロセスでは、アカウントで実行するAWS CloudFormation (CFT) スタックを使用します。アカウントにデプロイされたCFT リソースの詳細については、AWS サーバ レスプロテクションのリソースとアクセス許可 を参照してください。

Assets メニューでEnvironments に移動します。

リスト内の AWS アカウントの Enable Serverless protection をクリックします。

表示されるウィザードページの指示に従います。Create Cross-Account Roleをクリックします。

このプロンプトでは、AWS アカウントにサインインした後、CloudFormation ページにリダイレクトすることをお勧めします。AWS アカウントのクロスアカウントロールをCloudGuardに付与するCFT スタックを確認できます。

AWS で、I acknowledge that AWSCloudFormation might create IAM resources with custom names オプションを選択します。

Create stackをクリックします。

CloudFormation がスタックの作成を開始します。

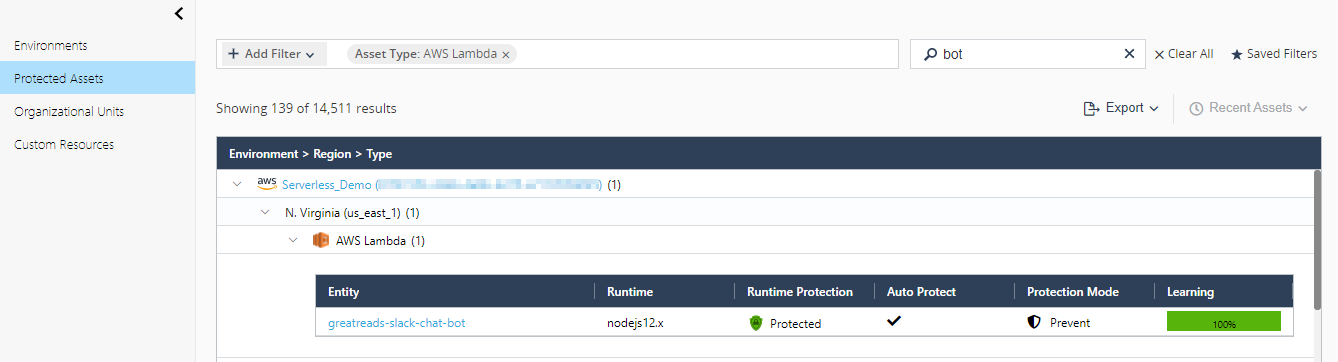

Template タブをクリックすると、スタックの作成時にCloudGuard が取得するアクセス許可の詳細が表示されます。スタックを作成すると、追加のアクセス許可がCloudGuard に付与され、CloudGuard はプロテクションを有効にする処理を完了します。最後に、CloudGuardポータルのProtected Assets ページにあるアカウントの保護アセットリストに、サーバレス機能が表示されます。

結果の表示

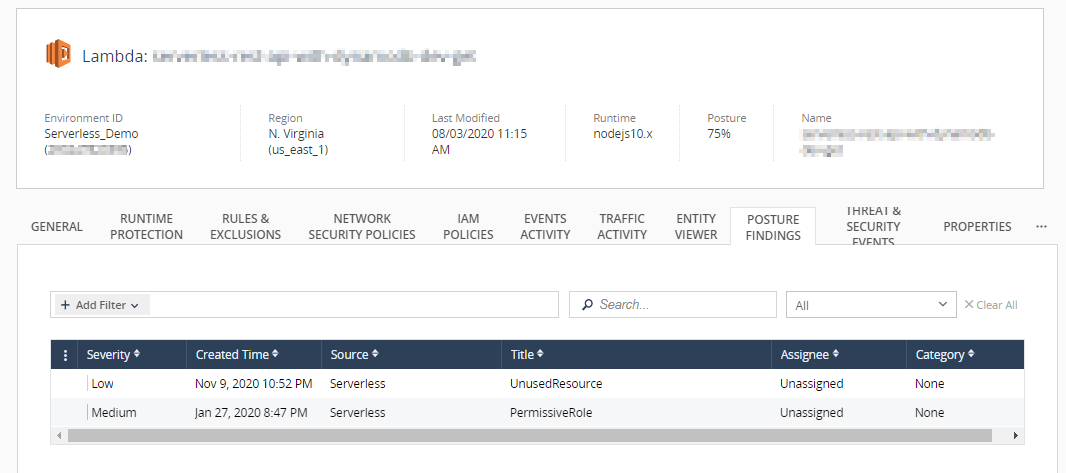

関数のポスチャスコアを表示したり、関数で検出されたリスクによって生成された結果を表示したりできます。

スキャン結果の種類を次の表に示します。

検索タイプ | 説明 |

|---|---|

Permissive Role | このlambda関数は、関数が必要としない冗長権限を持つロールを使用しています。不要なアクセス許可を設定すると、機能攻撃面が増加し、攻撃者が機密データを漏洩させるために活用でき、完全なリソース引継ぎに至る可能性もあります。 |

脆弱な依存関係 | このlambda関数は、既知の脆弱性を持つライブラリを使用します。 |

認証情報の使用 | このlambda 関数には、lambda コードの一部としてハードコードされた認証情報があります。認証情報をハードコード化すると、認証情報の漏洩につながる可能性があります。これは、攻撃者が機密データを漏洩させるために利用でき、完全なリソース引継ぎにつながる可能性もあります。 |

未利用資源 | このリソースはしばらく使用されていません。アカウントに未使用のリソースを保持すると、アカウントの攻撃面が増大する可能性があります。 |

バージョン | このlambda関数には、最大追加バージョン制限よりも多くのバージョンがあります。これらの中には使用されていないものもあります。 |

タイムアウト超過 | この関数には不要な大きなタイムアウトが設定されています。攻撃者は、関数の長時間の実行を利用して、関数の脆弱性が発生した場合に、より多くのダメージを引き起こすことができます。 |

クロスアカウントトリガー | この lambda 関数は、別の AWS アカウントからトリガーできます。リモートアカウントが信頼されていない場合、攻撃者は、不正なクロスアカウントアクセス(すなわち、未知の関数呼び出し要求)を使用してこの関数を呼び出すことができます。これにより、組織の請求書にデータエクスポージャー、データ損失、予期しない請求が発生する可能性があります。 |

廃止されたランタイム | このlambda関数は、廃止されたランタイムバージョンを使用します。この lambda ランタイムの AWS サポートが終了しました。lambda関数は、セキュリティパッチやその他の更新を実行時に適用しなくなりました。lambda関数は、非推奨のランタイムバージョンを使用する関数の呼び出しをブロックしません。関数の呼び出しは、ランタイムバージョンがサポート終了に到達した後も無期限に続行されます。ただし、Check Point では、サポートされているランタイムバージョンに機能を移行することを強くお勧めします。 |