AWS 環境のオンボード

このトピックでは、新しいオンボードエクスペリエンスでAWS 環境をオンボードする方法について説明します。手動オンボーディングによるレガシーメソッドについては、AWS 環境の手動オンボーディングを参照してください。

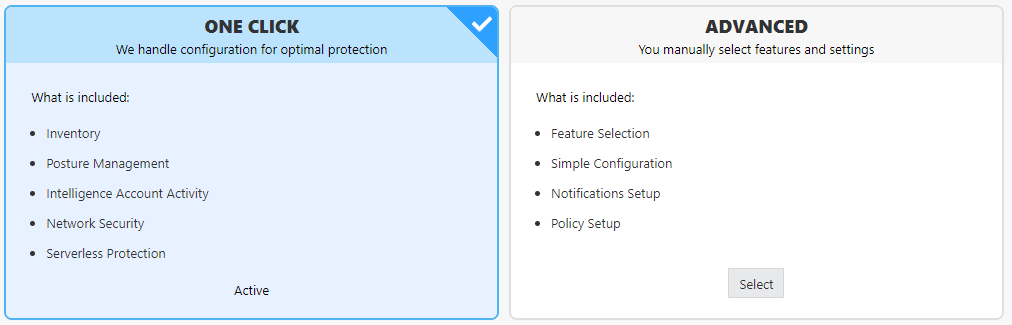

2 つのパス:ワンクリックまたはアドバンストオンボード

AWS 環境のオンボーディングパスを選択します。

ONE CLICK オンボード- AWS アカウントを自動的にオンボードしてCloudGuardします。ようこそ画面には、お使いの環境で有効になっている機能が含まれています。CloudGuard では、オンボードするリソースと方法を決定します。ただし、必要なリソースは最小限に抑えてください。初期設定には以下が含まれます。

ポスチャマネジメント- CloudGuard は、Check Point セキュリティエキスパートが推奨するルールセットから次のポリシーを作成します。

AWS CIS Foundation ルールセット - 最新バージョン

AWS CloudGuard Best Practices

AWS CloudGuard CheckUp

Intelligence Account Activity (Standard AWS Accounts のみ。GovCloud およびChina Cloud Accounts はサポートされません) - 設定では、ランダムに選択されたCloudTrail S3 バケットでIntelligence Account Activity が有効になります。

注 - このパスでは、CloudGuardは自動的にIntelligenceをアクティブにします。オンボーディングプロセスを開始する前に、AWSアカウントにS3バケットが割り当てられたアクティブなCloudTrailがあることを確認してください。

CloudGuard は、AWS CloudGuard Best Practices インテリジェンスルールセットに基づいてインテリジェンスポリシーを作成します。

Permissions - CloudGuard は、Monitor モードを、このアカウントに関連するすべてのアセット(セキュリティグループなど) に適用します。

CloudGuard は、AWS から CloudGuard が受け取るアクセス許可の種類を決定する、監視モードまたはフルプロテクションモードで AWS アカウントを管理できます。

Serverless Protection (標準AWSアカウントのみ) - CloudGuardでは、デフォルトでアカウントのサーバレスプロテクションが有効になります。

ADVANCED Onboarding - 非標準およびカスタマイズ可能な環境用の複数のオプション。設定する機能、リソース、および設定を選択します。オンボード処理中に、CloudGuard はアカウントにデプロイされた Lambda 関数と CFT の組合せを使用して最適な設定を作成します。

CloudGuard ポータルで、Assets > Environments に移動します。Get Started with AWS をクリックするか、または右上からADD NEW > AWS Environment を選択します。

Environment Onboarding ウィザードが開きます。

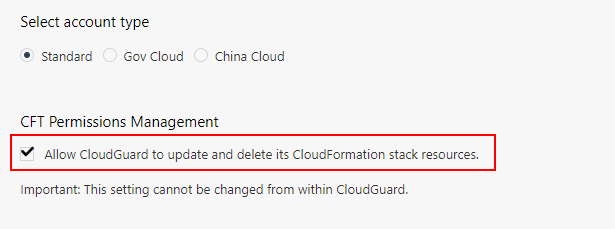

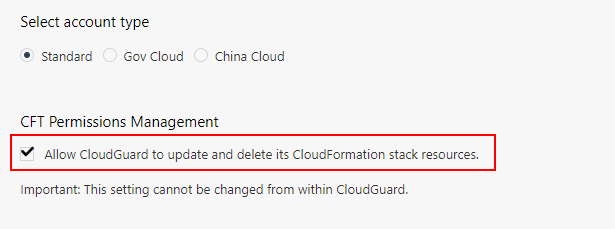

Welcome ページで、アカウントタイプを選択します。

Standard AWSアカウント

GovCloud アカウント

アマゾンWebサービス(チャイナ)アカウント- China Cloud

CFT Permissions Management の場合、CloudGuard からアクセス許可の自動更新処理を開始することに同意する場合は、Allow CloudGuard to update and delete its CloudFormation stack resources を選択します。このオプションに同意せず、選択しない場合は、アクセス許可の更新が必要なときに、AWS ポータルで手動で更新する必要があります。詳細については、AWS アクセス許可の更新 を参照してください。

重要 - アカウントオンボードが完了した後は、この同意をCloudGuard ポータルから取り消すことはできません。

ONE CLICK が選択されていない場合は、該当するカードのSelect ボタンをクリックし、Next をクリックします。

Set up your cloud account ページで、画面上の指示に従います。

CFT Template を選択して、CloudGuardが環境にデプロイするためのすべてのリソースを確認します。これらのリソースは、オンボード、アクセス許可、サーバレス、インテリジェンス用にコンポーネントごとに別々のタブに配置されます。オプションで、次をクリックできます。

Download CFT - 各コンポーネントのリソースファイルをローカルドライブのYAMLに保存します。

Review Source - GitHub リポジトリでリソースコードを参照します。

Closeをクリックします。。

新しいブラウザタブを開き、AWSポータルに移動してAWSアカウントにサインインします。

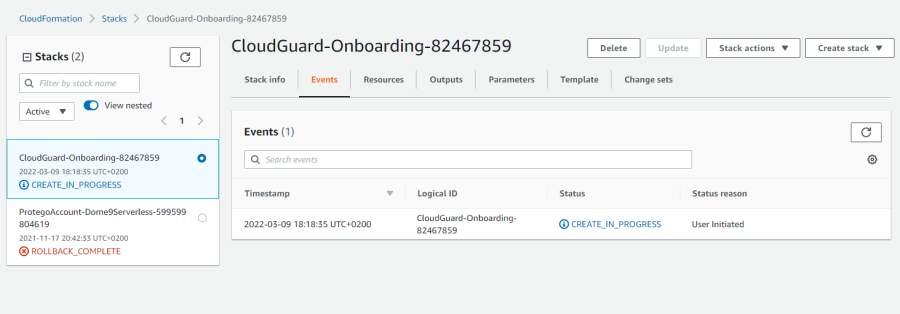

CloudGuard オンボーディングウィザードで、Launch Stack を選択します。

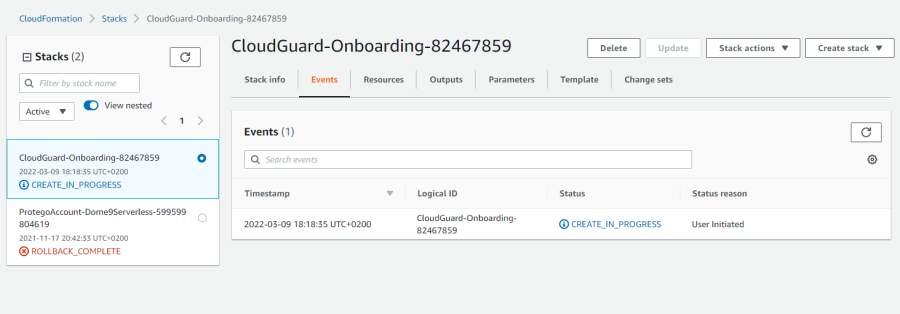

CloudFormationスタックで新しいブラウザタブが開きます。CloudGuard は必要なパラメータをすべて自動的に入力します。

Capabilities で説明を読み、I acknowledge... オプションを選択して受け入れます。Create stackをクリックします。

AWS はスタックの作成を開始します。このスタックは、最初の作業のために新しいロールとリソースを作成し、環境を整理してすべてのモジュールを設定するためにAWS Lambda を作成します。デプロイ後、スタックは環境からLambda を削除します。

CloudGuard は、スタックデプロイが完了するのを待ってから、最後の手順を実行します。このプロセスには数分かかる場合があります。

CloudGuard ポータルで、Next を選択します。

- ウィザードの最後の画面は、オンボーディングサマリです。プロセスが完了するまで、ページには現在のステータスが表示されます。これには、アクティブ、保留中、非アクティブな機能の数、エラーの数、エラーの詳細、および推奨される修正が含まれます。オンボーディングが完了したら、Finish をクリックします。

環境は、既定のCloudGuard 管理ポリシーでCloudGuard にオンボードされます。処理が完了すると、CloudGuard は新しいオンボード環境を一覧表示する「環境」ページにリダイレクトされます。

CloudGuard ポータルで、Assets > Environments に移動します。Get Started with AWS をクリックするか、または右上からADD NEW > AWS Environment を選択します。

Environment Onboarding ウィザードが開きます。

Welcome ページで、アカウントタイプを選択します。

Standard AWSアカウント

GovCloud アカウント

アマゾンWebサービス(チャイナ)アカウント- China Cloud

CFT Permissions Management の場合、CloudGuard からアクセス許可の自動更新処理を開始することに同意する場合は、Allow CloudGuard to update and delete its CloudFormation stack resources を選択します。このオプションに同意せず、選択しない場合は、アクセス許可の更新が必要なときに、AWS ポータルで手動で更新する必要があります。詳細については、AWS アクセス許可の更新 を参照してください。

重要 - アカウントオンボードが完了した後は、この同意をCloudGuard ポータルから取り消すことはできません。

Advanced オプションが選択されていない場合は、該当するカードのSelect ボタンをクリックし、Next をクリックします。

Permissions ページで、目的の操作モードのSelect をクリックします。

Monitor - CloudGuard で環境を監視および可視化し、コンプライアンステストを実行して、アクティビティおよびクラウドエンティティに対する変更のアラート、通知、レポートを受信します。CloudGuard からエンティティをアクティブに管理することはできません。

Full Protection - Monitor モードのすべての機能が含まれます。さらに、CloudGuardを使用して、アセットにアクセス保護と改ざん保護を適用したり、セキュリティグループを管理したり、クラウドアセットへの直接アクセスを制御したりすることができます。

Nextをクリックします。。

Posture Management ページで、環境で有効にするルールセットを選択し、Next をクリックします。

Common ルールセット(クリックして展開) には、CSPM ルールが含まれており、業界標準およびベストプラクティスに準拠しているかどうかを確認できます。

Additional ルールセット(展開するにはクリック) には、組織セキュリティポリシー用にカスタマイズされた他のすべてのルールセットが含まれます。

各ルールセットの反対側にある矢印をクリックすると、新しいタブで開いて確認できます。

オンボード処理が完了すると、CloudGuard は選択したルールセットごとにポリシーを作成します。

Intelligence ページで、インテリジェンスアカウントアクティビティのオン/オフを切り替えます。インテリジェンスアカウントアクティビティを有効にすると、テーブルからルールセットを選択できます。オンボード処理が完了すると、CloudGuard は選択したルールセットごとにポリシーを作成します。デフォルトでは、Intelligence のAWS CloudGuard Best Practices ルールセットが選択されています。

Nextをクリックします。。

注:

この機能は、GovCloudおよびChina Cloudアカウントでは使用できません。

Intelligence を有効にするには、オンボーディングプロセスを開始する前に、アカウントにS3 バケットが割り当てられたアクティブなCloudTrail があることを確認します。

Serverless Protection ページで、プロテクションのオン/ オフを切り替えます。

Nextをクリックします。。

注 - この機能は、GovCloudおよびChina Cloudアカウントでは使用できません。

Set up your cloud account ページで、画面上の指示に従います。

CFT Template を選択して、CloudGuardが環境にデプロイするためのすべてのリソースを確認します。これらのリソースは、オンボード、アクセス許可、サーバレス、インテリジェンス用にコンポーネントごとに別々のタブに配置されます。オプションで、次をクリックできます。

Download CFT - 各コンポーネントのリソースファイルをローカルドライブのYAMLに保存します。

Review Source - GitHub リポジトリでリソースコードを参照します。

Closeをクリックします。。

新しいブラウザタブを開き、AWSポータルに移動してAWSアカウントにサインインします。

CloudGuard オンボーディングウィザードで、Launch Stack を選択します。

CloudFormationスタックで新しいブラウザタブが開きます。CloudGuard は必要なパラメータをすべて自動的に入力します。

Capabilities で説明を読み、I acknowledge... オプションを選択して受け入れます。Create stackをクリックします。

AWS はスタックの作成を開始します。このスタックは、最初の作業のために新しいロールとリソースを作成し、環境を整理してすべてのモジュールを設定するためにAWS Lambda を作成します。デプロイ後、スタックは環境からLambda を削除します。

CloudGuard は、スタックデプロイが完了するのを待ってから、最後の手順を実行します。このプロセスには数分かかる場合があります。

ウィザードの最後の画面は、オンボーディングサマリです。プロセスが完了するまで、ページには現在のステータスが表示されます。これには、アクティブ、保留中、非アクティブな機能の数、エラーの数、エラーの詳細、および推奨される修正が含まれます。オンボーディングが完了したら、Finish をクリックします。

お使いの環境は、詳細設定でCloudGuardに搭載されています。処理が完了すると、CloudGuard は新しいオンボード環境を一覧表示する「環境」ページにリダイレクトされます。

追加リンク

CloudGuard が提供するそれぞれの機能について詳しく説明します。

Terraformによるオンボーディング

Check Point CloudGuard (Dome9) Terraform プロバイダを使用して、CloudGuard のAWS 環境をオンボードおよびアップデートできます。まず、AWS 環境用のTerraform ファイルを準備する必要があります。詳細については、https://www.terraform.io/docs/providers/dome9/.のTerraformドキュメントを参照してください。

https://registry.terraform.io/providers/dome9/dome9/latest/docs/resources/aws_unified_onbordingの専用リソースには、インテリジェンスとサーバレス設定、およびポスチャマネジメント(コンプライアンス)とインテリジェンスのルールセットが含まれます。

完全なソースコードは https://github.com/dome9/terraform-provider-dome9.です。

トラブルシューティング

インテリジェンス

発行:CloudGuard は、environment オンボーディング中にAWS アカウントをIntelligence にオンボードできません。対応するステータスおよびエラーメッセージが Onboarding Summary(オンボーディングサマリ)ページに表示されます。

考えられる原因:

CloudGuard がアカウントのCloudTrail ログを見つけることができない

S3 バケットにすでに設定済みのイベントサブスクリプションがあるため、CloudGuard が適切なログ宛先を見つけることができません。

注 - CloudTrail の優先タイプは、すべてのリージョンに適用される証跡です。CloudGuard は、AWS アカウントに複数のグローバルに適用された証跡が含まれていることを検出すると、その証跡をランダムに選択します。Onboarding Summary(オンボーディングサマリ)ページの警告メッセージは、他のバケットが見つかったがオンボーディングされていないことを通知します。

解決方法:カスタムオンボーディングを使用して、AWS アカウントをインテリジェンスに個別にオンボードします。詳細は、 を参照してください。