AWS ポリシー & アクセス許可

CloudGuard は AWS ポリシーを使用して環境を管理し、AWS アカウントエンティティのアクセス許可を定期的にアップデートします。

ポリシーは、AWS 環境でセキュリティグループやインスタンスなどの特定のエンティティを管理するためのCloudGuard アクセス権限を付与します。アクセス許可のタイプは、環境の選択した動作モード(モニタまたは完全保護)によって異なります。

方針

以下は、CloudGuard が使用する AWS ポリシーです。

Mandatory:

SecurityAudit 適切なCloudGuard機能のために(AWS によって管理されます)。

CloudGuard-readonly-policy ポスチャマネジメントやネットワークセキュリティなどのさまざまなCloudGuard機能には、オンボード処理中に作成される必要があります。

このポリシーには、AWS からデータを取得し、CloudGuard で使用するための具体的なアクセス権限が含まれています。これらの権限のいずれかがポリシーに明示的に追加されていない場合、その特定のサービスの情報はCloudGuard で使用できなくなります。これは、ポリシーに明示的に含まれている他のサービスに関連するCloudGuard機能には影響しません。

ベストプラクティス - https://github.com/dome9/policies.からダウンロードできるreadonly-policy の最新版を使用することをCheck Point はお勧めします。

オプション:

AmazonInspectorReadOnlyAccess (AWS によって管理されている) CloudGuard は、AWS インスペクターの情報を取得できます。

CloudGuard-write-policy オンボーディングまたはアップデートのアクセス許可プロセスで作成されたCloudGuardは、フルプロテクションモードで AWS アカウントを管理できます。これには、CloudGuardがネットワークセキュリティを管理するための権限が含まれます。

ベストプラクティス - https://github.com/dome9/policies.からダウンロードできるwrite-policy の最新版を使用することをCheck Point はお勧めします。ポリシー名はnetworkSecurity-Manage で、ネットワーク管理の使用状況を示します。

以下のテーブルは、CloudGuardの読み取り、書き込み、およびIAMポリシーに含まれるAWSアクセス権限を示しています。これらは、それぞれのCloudGuardモジュールで使用されます。

さらに、CloudGuard は AWS SecurityAudit ポリシーと、このポリシーに含まれるアクセス権限を使用します。

AWS のアクセス許可 | CloudGuard Mode | CSPM | ネットワークセキュリティ | IAM Safety |

|---|---|---|---|---|

ec2:AuthorizeSecurityGroupIngress | 読み取り専用、フル | |||

ec2:CreateSecurityGroup | 読み取り専用、フル | |||

ec2:DeleteSecurityGroup | 読み取り専用、フル | |||

ec2:RevokeSecurityGroupEgress | 読み取り専用、フル | |||

ec2:RevokeSecurityGroupIngress | 読み取り専用、フル | |||

ec2:ModifyNetworkInterfaceAttribute | 読み取り専用、フル | |||

ec2:CreateTags | 読み取り専用、フル | |||

ec2:DeleteTags | 読み取り専用、フル | |||

dynamodb:DescribeTable | フル | |||

elasticfilesystem:Describe* | フル | |||

elasticache:ListTagsForResource | フル | |||

firehose:Describe* | フル | |||

firehose:List* | フル | |||

guardduty:Get* | フル | |||

guardduty:List* | フル | |||

kinesis:List* | フル | |||

kinesis:Describe* | フル | |||

kinesisvideo:Describe* | フル | |||

kinesisvideo:List* | フル | |||

logs:Describe* | フル | |||

logs:Get* | フル | |||

logs:FilterLogEvents | フル | |||

lambda:List* | フル | |||

s3:List* | フル | |||

sns:ListSubscriptions | フル | |||

sns:ListSubscriptionsByTopic | フル | |||

waf-regional:ListResourcesForWebACL | フル | |||

iam:Get* | - | |||

iam:List* | - | |||

iam:AttachRolePolicy | - | |||

iam:DetachRolePolicy | - | |||

iam:AddUserToGroup | - | |||

iam:RemoveUserFromGroup | - |

AWS アクセス許可の更新

AWS アカウントをオンボードすると、CloudGuard はAWS 環境内の特定のエンティティのアクセス許可を受け取ります。これらの権限を定期的に更新して、CloudGuard がこれらのエンティティに関する最新情報を取得できるようにする必要があります。環境内のエンティティに権限がないと、CloudGuardはエンティティを管理または監視できなくなります。ただし、CloudGuard に正しい権限がある場合、これは他のエンティティには影響しません。

オンボーディングプロセス中にのみ、CloudGuard権限アップデートのメソッドを選択できます。特定の権限の更新または削除方式でCloudGuardにオンボードされている環境では、CloudGuardポータルからメソッドを変更することはできません。Environment Onboarding ウィザードのWelcome ページのCFT Permissions Management で:

CloudGuard から、アクセス許可の自動アップデート処理を開始することに同意する場合は、Allow CloudGuard to update and delete its CloudFormation stack resources を選択します。 を参照してください。

同意しない場合は、Allow CloudGuard to update and delete its CloudFormation stack resources を選択しないでください。また、アクセス許可の更新が必要な場合は、AWS ポータルで手動で選択します。 を参照してください。

CloudGuard には、上記の に記載されている AWS ポリシーで定義されている AWS 固有のアクセス権限が必要です。

必須ポリシー:

SecurityAudit AWSが管理するポリシー

CloudGuard-readonly-policy オンボーディングプロセス中に作成される

オプションポリシー:

AmazonInspectorReadOnlyAccess AWS が管理する必要があるのは、AWS 環境でInspector が使用されている場合のみです。

CloudGuard-write-policy フルプロテクション(読み取り/書き込み)モードでは、オンボーディングまたは更新のアクセス許可プロセスで作成される必要があります。

権限の自動更新

アカウントのオンボード中にこのプロセスを開始することに同意した場合は、アカウントのアクセス許可を自動的に更新できます。このオプションは、アカウントのオンボード時にAllow CloudGuard to update and delete its CloudFormation stack resources を選択した場合、2022年3 月以降にオンボードされた環境で使用できます。詳細については、AWS 環境のオンボードを参照してください。

アクセス許可は、CloudGuardポータルからリモートでアップデートできます。

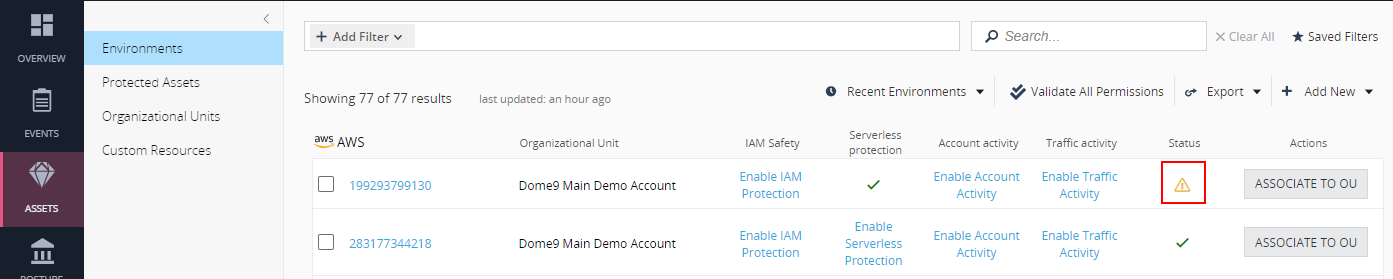

Assets > Environments に移動します。

アクセス許可の更新が必要な環境を検索します。環境ステータスのアラートアイコンに、アクセス許可がないことが示されます。

環境名をクリックします。

上部のUpdate Permissions をクリックします。

「Update Permissions」ウィンドウが開き、AWSアカウントの詳細、現在および利用可能なアクセス許可のバージョン数が表示されます。

必要に応じて、リンクをクリックして、新しいブラウザタブで開くGitHub の変更を表示します。

Update をクリックして、自動プロシージャを開始します。

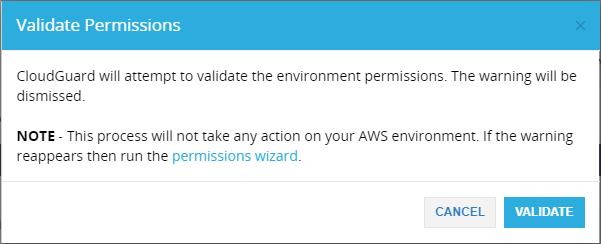

AWS アカウントの手順を完了したら、CloudGuard の Validate Permissions ウィンドウで Validate をクリックします。

CloudGuard が環境のアクセス許可をアップデートすると、そのステータスは承認済みに変わります。

アクセス許可の手動更新

新しくオンボードされた AWS アカウントのアクセス許可を更新するには、CloudFormation スタックリソースを更新および削除するオプションを使用しません (オンボーディング中に Allow CloudGuard to update and delete its CloudFormation stack resources を選択しなかった) を参照してください。

AWS ポータルでローカルでアクセス許可を更新できます。

Assets > Environments に移動します。

アクセス許可の更新が必要な環境を検索します。環境ステータスのアラートアイコンに、アクセス許可がないことが示されます。

環境名をクリックします。

上部のValidate Permissions をクリックします。

「アクセス許可の検証」ウィンドウが開き、AWS アカウントのアクセス許可を更新する手順が表示されます。

AWS アカウントの手順を完了したら、CloudGuard の Validate Permissions ウィンドウで Validate をクリックします。

CloudGuard がenvironment 権限を検証すると、その状況は承認済みに変わります。

古いアカウントでのアクセス許可の更新

次の手順に従って、2022年 3 月以前にオンボードされた AWS アカウントのアクセス許可を更新します。

CloudGuard は、すべてのリージョンの環境からクラウドアセットに関する情報を取得します。アセットのアクセスが拒否された場合、CloudGuardは複数回再試行し、その後、特定のエンティティを欠落しているアクセス権限としてマークします。CloudGuard は、Environments ページで権限がないことを通知します。

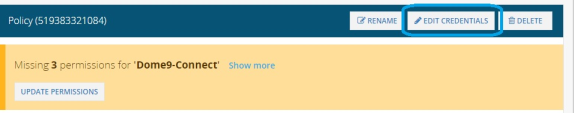

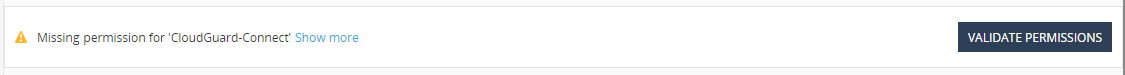

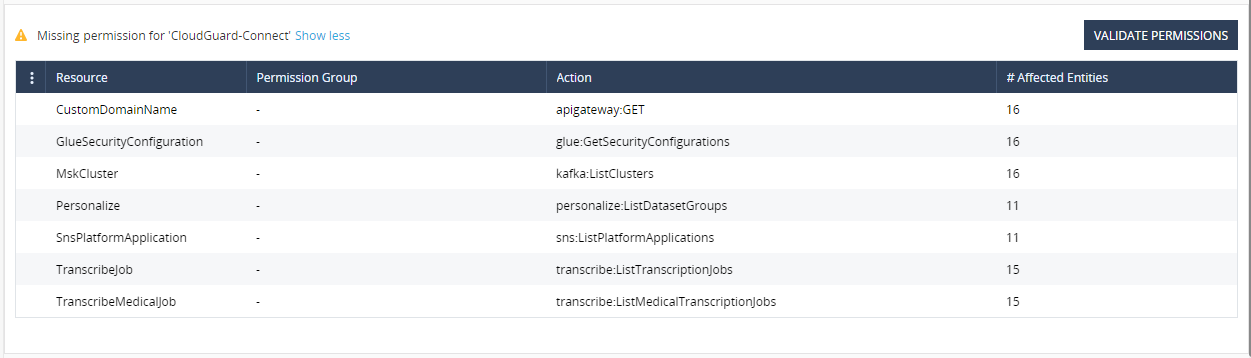

環境をクリックすると、指定されたロールのアクセス許可が欠落しているアクセス許可通知に通知されます。

Show more をクリックして、欠落しているアクセス許可と影響を受けるエンティティの数の詳細を表示します。

欠落しているアクセス許可を解決するには、2 つのオプションがあります。

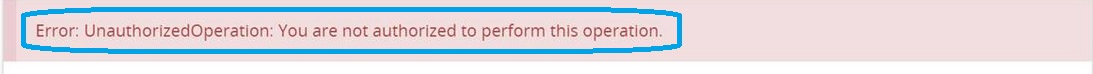

VALIDATE PERMISSIONS - このオプションはメカニズムをリセットし、アクセス許可の検証を試みます。これに成功すると、警告は削除されます。そうでない場合は、アクセス許可ウィザードを実行して、見つからないアクセス許可を追加することをお勧めします。

RUN PERMISSIONS WIZARD - このオプションを選択すると、アクセス許可ウィザードが開き、ポリシーにアクセス許可を追加するように指示されます。以下の説明を参照してください。

このウィザードでは、CloudGuard が使用する AWS ポリシーに欠落しているアクセス許可を追加する方法を説明します。

始める前に、CloudGuardのオペレーションモードを決定します - Monitor または Full Protection (AWS Security Group の管理に関する考慮事項 を参照)。

| 注 - 環境に対して[フルプロテクション]を選択しても、セキュリティグループはフルマネージドに切り替わりません。セキュリティグループは、読み取り専用または完全保護として個別に設定できます。完全保護モード を参照してください。 |

Validate Permissionsをクリックします。

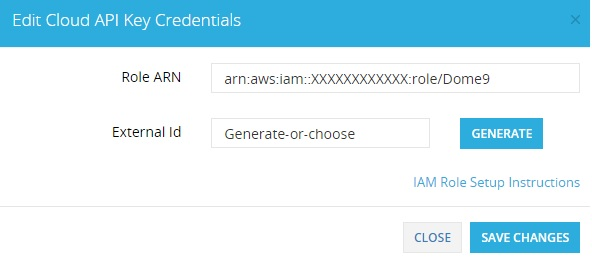

表示されるウィンドウで、permission wizard をクリックします。CloudGuardポータルの新しいインスタンスが開き、アカウントのオペレーションモードが選択されます。

ウィザードの指示に従います。ポリシーが存在する場合は、指定したデータが更新されます。存在しない場合は、ウィザードによって新しいポリシーが作成されます。

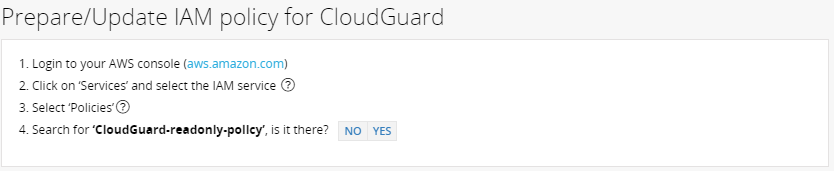

たとえば、ステップ4 では、CloudGuard-readonly-policy を検索し、Yes またはNo と答えます。答えには、ポリシーを更新する手順(Yes) または新しいポリシーを作成する方法(No) が表示されます。

最後のウィンドウで、FINISH をクリックします。変更を適用するには、最大30 分かかる場合があります。

いずれかの環境でこのメッセージが表示される場合、通常は、CloudGuardがそれを使用できないようにする正当なポリシーに何かが発生したことを意味します。

主な理由は以下のとおりです。

必須ポリシーSecurityAudit またはCloudGuard-readonly-policy はロールからデタッチされます。

ロールが削除されるか、外部ID が変更されます。

CloudGuard が使用する複数のアクセス許可を拒否するグローバルポリシーがあります。(AWS Organizations は組織ポリシーをチェックします)。

この例外を修正するには、次の手順を実行します。

関連項目: