IAM Safety

Overview

CloudGuard IAMセーフティは、IAMユーザによるAWS環境のサービスへのアクセスを制御し、これらのサービスにアクセスするには、AWS(IAM)ユーザにCloudGuardアカウント管理者から明示的にアクセス権限を付与する必要があります。これにより、AWS アカウントコンソールが強化され、管理者の知識と承認なしにユーザがアカウント設定を不正または偶発的に変更することが制限されます。ユーザは、(AWS のアクセス許可に基づいて) 制限なしで設定を表示するために、アカウントにアクセスすることができます。

保護されたサービスにアクセスするIAM ユーザには、サービスの認証ウィンドウが開いている必要があります。ウィンドウは、CloudGuard 管理者ユーザ、CloudGuard コンソール、または IAM ユーザ自身が CloudGuard モバイルアプリを使用して開くことができます。許可ウィンドウは限られた期間です。この間、IAM ユーザは保護された AWS サービスにアクセスできます。ウィンドウの最後に、サービスへのアクセスがブロックされます。

さらに、保護されたサービスでIAM ユーザが実行したすべてのアクションがログに記録され、CloudGuard監査証跡に表示されます。

動作

CloudGuard IAM Safety は、これらのサービスまたはこれらのサービスの具体的なアクションを保護します。CloudGuard で IAM Safety を設定するには、選択した AWS サービスを制御するための CloudGuard アクセス権限を付与する IAM ポリシーを AWS アカウントに設定します。このポリシーには、CloudGuard によって保護される AWS のサービスまたはアクションが含まれています (選択されていない AWS のアクションまたはサービスは、その AWS のアクセス許可に従って IAM ユーザがアクセスでき、CloudGuard によって制限または保護されません)。

ポリシーが AWS アカウントに適用された後、CloudGuard を使用して、選択した保護サービスの AWS アカウントの IAM ユーザに保護を明示的に適用します。つまり、AWS で保護されたサービスまたはアクションにアクセスするには、CloudGuard 管理者ユーザから明示的なアクセス権限を付与する必要があります。これはelevation と呼ばれます。これは、付与された時点で設定された期間に限定されます。この間、IAM ユーザは AWS IAM ロールに従ってサービスにアクセスできます。時間の終わりに、アクセスがブロックされます。

IAM 安全を IAM ロールに適用することもできます。このケースでは、ロールが昇格されると、このロールを持つすべてのIAM ユーザが保護されたAWS サービスにアクセスできます。

IAM ユーザまたはロールは、次の方法で昇格できます。

CloudGuardのスーパーユーザが

CloudGuardユーザであれば自分を昇格させ、CloudGuardモバイルアプリをインストールし、保護されたアカウントに関連付けることができます。

| 注 - 保護アカウントの IAM ユーザ (保護が適用されていない) は、CloudGuardがアカウントのサービスにアクセスすることを制限されません (AWS のアクセス許可のみに従う)。したがって、AWS アカウントを適切に保護するには、アカウントが保護されたらすぐにすべての IAM ユーザとロールに保護を適用する必要があります。 |

考慮事項

CloudGuard は、IAM 安全によって保護される特定のカテゴリのアクションとサービスを推奨します。これらは、IAM Safety をセットアップするとテンプレートとしてグループ化され、Computing、Networking、Security & Identity、Storage、およびDatabase アクションをカバーします。さらに、あまり頻繁に実行されない、または実行時に取り消せないサービス/アクションをロックダウンすることをお勧めします。たとえば、IAM、Route53、KMS、サービス、S3 バケットのアクセス許可の変更、バケットの削除、EBS スナップショットの削除などのアクションです。

前提条件

IAM Safety で保護するサービスを含む AWS アカウントは、CloudGuard にオンボードする必要があります。AWS 環境のオンボードを参照してください。

CloudGuard ユーザは、自分自身または他のユーザにアクセスを許可するために、保護されたAWS アカウントに関連付ける必要があります。これは、CloudGuard管理者ユーザからの招待によって行われます。

CloudGuard モバイルアプリを使用して AWS 保護サービスにアクセスするために昇格する場合は、アプリをインストールしてから、CloudGuardのアカウントとペアリングする必要があります。

保護 vs Elevationでの保護

AWS サービスを保護するには、2 つの方法があります。

Protected - 保護されたAWS IAM ユーザは、どのような状況でもこれらのAWS サービスに対して保護されたアクションを実行できません。ユーザは、CloudGuard保護がサービスから永久的に削除されている場合にのみ、これらの操作を実行できます。

Protected with Elevation - CloudGuardのユーザ(保護されたアカウントに関連付けられている)は、自分または他のIAMユーザを昇格させて、保護されたサービスに限られた期間アクセスすることができます。

タンパ保護

IAM 安全で保護されている IAM ユーザまたはロールも、改ざんから保護されます。これらのユーザとロールは、(CloudGuard がプロテクションを実装する方法の一部として) AWS の制限されたグループまたはポリシーに含まれています。これらのグループまたはポリシーからAWSコンソール(CloudGuard経由ではなく)でユーザまたはロールを削除しようとすると、CloudGuard(および監査証跡にログイン)によって検出され、ロールバックされます。

利点

設定またはエンティティを変更するためのAWSアカウントへの不正アクセスまたは誤ったアクセスを減らす

AWS アカウントの設定を変更できるユーザを制御する

アクセスを許可するには、追加の許可係数(ユーザのモバイルデバイス上のモバイルアプリ) が必要です。

アクセス許可は一時的なもので、許可ウィンドウの最後に自動的に削除されます。

機密サービスへのアクセスの完全な監査証跡

使用事例

AWS IAMユーザアカウントは、AWSアカウントの設定を変更するか、アカウントまたはそのVPCに関連付けられたクラウドエンティティを追加/変更する必要があります。

アクション

AWS アカウントへの IAM ユーザアクセスを管理するように CloudGuard アカウントを設定するには、AWS アカウントでポリシーを設定する必要があります。このポリシーは、保護されている AWS のサービスとアクションを一覧表示します。このポリシーが設定されると、これらのサービスへのアクセスはすべての IAM ユーザにブロックされ、権限が付与されたときに特定のユーザにのみ許可されます。

IAM Safety ページのIAM Protection メニューに移動し、GET STARTED をクリックします。

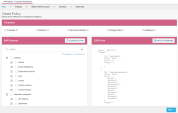

サービスの一覧から、CloudGuard アカウントで管理するAWS サービスとアクションを選択します。サービスのリストが展開され、特定のアクションが表示されます。または、一番上にある1 つ以上のテンプレート(サービスの集約グループ) を選択します。選択後、COPY TO CLIPBOARD をクリックします。NEXTをクリックします。

次のスクリーンで説明する手順に従って、AWS アカウントに新しいポリシーとグループを作成します。これにより、CloudGuard アカウントでAWS IAM ユーザの管理が許可されます。AWS コンソールからポリシーとグループ ARN をコピーし、この画面の適切な場所に貼り付けて、NEXT をクリックします。

Note: 次の手順に進む前に、保護対象として選択したサービスとアクションを慎重に確認してください。これらのサービスのポリシーを設定したら、変更する簡単な方法はありません。

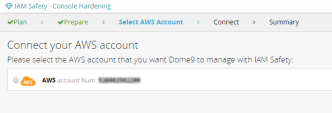

IAM 安全ポリシーをアカウントに接続します。画面の指示に従い、NEXT をクリックします。

CloudGuard は AWS アカウントに接続し、選択したサービスの制御を試みます。これが成功すると、このメッセージが表示されます。

AWS アカウントがCloudGuard IAM Safety で保護された後、保護されたサービスにアクセスできるように、アカウントの IAM ユーザにCloudGuard保護を適用できます。これらのユーザは「保護」ユーザと呼ばれます。保護を適用してもアクセスは許可されませんが、「昇格」(または許可) によって一時的なアクセスが許可されます。

IAM ユーザとロールの両方を保護できます。ロールが保護されている場合、このロールを持つすべてのIAM ユーザは、ロールが昇格されている場合に保護されたサービスにアクセスできます。

| 注 - IAM ユーザに保護を適用するまで、ユーザは制限なしで AWS サービス (保護されたサービスを含む) にアクセスできます。アカウントでCloudGuard IAM Safety を設定した直後に、すべての IAM ユーザに保護を適用することが大切です。 |

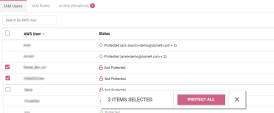

IAM Safety ページに移動し、IAM Users タブを選択します。AWS アカウントの IAM (AWS) ユーザのリストが表示されます。各ユーザの保護ステータスも表示されます(初期状態はすべて保護されていません)。

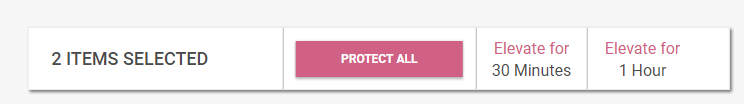

保護するユーザを選択し、PROTECT ALL をクリックします。

- ユーザに適用する保護のタイプを選択し、SAVE をクリックします。Protected は、ユーザが保護されたAWS サービスにアクセスできないように制限します。Protected With Elevation は、ユーザが保護されたサービスにアクセスできないように制限しますが、ユーザを昇格させてサービスにアクセスできるようにします。これらのユーザを昇格できるCloudGuardユーザも選択します。これは、ユーザのグループにすることができます。

Saveをクリックします。

同様の方法でIAMロールに保護を適用します。IAM Roles タブを選択します。

保護するロールを選択し、PROTECT ALLを押します。

CloudGuardアカウント管理者は、他のCloudGuardユーザを保護されたアカウントに招待します。これらのユーザは、保護された AWS アカウントにアクセスするために IAM ユーザを昇格できます。

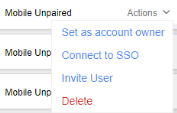

Administration メニューのUsers ページに移動します。

リストからユーザを選択し、右側のアクションメニューでInvite User を選択します。

招待されたユーザは、IAM Safety に参加するために、このようなメールを受信します。リンクをクリックします。

招待されたユーザは、オプションでCloudGuard モバイルアプリをインストールできます(CloudGuardモバイルアプリケーション を参照)。これにより、IAM ユーザをアプリから昇格させることができます。

保護されたIAMユーザまたはロールに関連付けられたCloudGuardユーザは、それらを昇格して保護されたサービスにアクセスできます。これは、CloudGuard WebアプリまたはCloudGuard モバイルアプリから実行できます。

IAM ユーザは Protect With Elevation 保護を使用して IAM Safety で保護する必要があります。

昇格は期間限定で行われ、その期間中、昇格したユーザは保護された AWS サービスにアクセスできます。

CloudGuard コンソールアプリケーションを使用した昇格

CloudGuard スーパーユーザは、CloudGuard コンソールアプリからIAM ユーザを昇格できます。

IAM ユーザタブに移動します。

昇格するユーザまたはユーザをIAM ユーザの一覧から選択します(ユーザは保護されている必要があります)。ユーザの反対側のELEVATE をクリックして15 分間ユーザを昇降させるか、ドロップダウンリストから特定の昇降期間を選択します。

数値またはユーザを昇格するには、それぞれの横にあるボックスをオンにして、昇格期間を選択します。

目的のユーザがまだ保護されていない場合は、PROTECT を押してCloudGuardプロテクションに含め、Protected With Elevation オプションを選択します。

CloudGuard モバイルアプリでの昇格

CloudGuard ユーザは、CloudGuard モバイルアプリを使用して自分を昇格できます。

モバイルアプリを開き、メインメニューからIAM Safetyを選択します。

一覧のロールまたはユーザをタップして、AWS サービスにアクセスするための認証ウィンドウを付与します。ウィンドウの継続時間が表示されます。承認ウィンドウのサイズは、アプリケーションの「設定」ページで設定できます。

ユーザまたはロールの反対側。

ユーザまたはロールの反対側。