NAT64ルールの操作

メニュー

NAT64トランスレーション(RFC 6146)は、IPv6のみのクライアントが、ユニキャストUDP、TCP、またはICMPを使ってIPv4のみのサーバと通信できるようにする。

いずれかの方法を実行します。

-

IPv6のみを実装したネットワーキングスタックを持つホスト。

-

IPv4とIPv6の両方のプロトコルを実装したネットワークスタックを持つホストで、IPv6のみの接続性を持つもの。

-

IPv6専用クライアントアプリケーションを実行するホスト。

いずれかの方法を実行します。

-

IPv4のみを実装したネットワーキングスタックを持つホスト。

-

IPv4とIPv6の両方のプロトコルを実装したネットワークスタックを持つホストで、IPv4のみの接続性を持つもの。

-

IPv4のみのサーバアプリケーションを実行するホスト。

IPアドレスの変換は、RFC 6145 で定義されているIP/ICMP変換アルゴリズムに従ってパケットヘッダーを変換することで行われる。IPv4ホストのIPv4アドレスは、RFC 6052 で定義されているアルゴ リズムを使用してIPv6アドレスに変換され、この特定の目的のためにIPv6プレフィックスが ステートフルNAT64に割り当てられる。

|

|

注- DNS64 については、RFC 6147 を参照のこと。 |

-

N:M変換の実行:

-

NはMより大きくなければならない

-

M=1 の場合、単一のIPv4アドレスの背後にHide NATを実行します。

-

M>1 の場合、IPv4 アドレスの範囲の後ろに Hide NAT を実行する。

-

-

IPv4アドレスの保存性が高い(ポートを使って多重化)。

-

接続状態およびバインディングを保存します。

-

IPv6クライアントへのIPv6アドレスの割り当てに関する要件はありません。IPv6アドレスの割り当ては、どのようなモードでも正当です(Manual、DHCP6、SLAAC)。

-

スケーラブルなソリューションです。

-

[IPv6ネットワーク] --- (インターネット) --- [セキュリティゲートウェイ] --- [内部IPv4ネットワーク]

コンテンツプロバイダの一般的な使用例。DNS64は必要ありません。

-

[内部IPv6ネットワーク] --- [セキュリティゲートウェイ] --- (インターネット) --- [IPv4ネットワーク]

通信事業者、ISP、企業での一般的な使用例。DNS64が必要です。

-

[IPv6ネットワーク] --- [セキュリティゲートウェイ] --- [IPv4ネットワーク]

企業における一般的な使用例。DNS64が必要です。

NAT64の既知の制限事項

NAT64ルールはサポートしない:

-

VoIPトラフィック。

-

HTTPSインスペクション

-

SSLデマルチプレクサ。

-

HTTPプロキシモードのセキュリティゲートウェイ。

-

IPS保護 "HTTPヘッダスプーフィング"。

NAT64変換フロー例

[IPv6クライアント] --- (インタフェース) [セキュリティゲートウェイ] (内部) --- [IPv4サーバ]

各変数の意味は以下のとおりです。

|

項目 |

説明 |

|---|---|

|

IPv6クライアント |

IPv6実アドレスは1111:1111::0100/96です。 |

|

セキュリティゲートウェイ |

IPv6アドレスは1111:1111::1/96です。 |

|

セキュリティゲートウェイ |

IPv4アドレスは10.0.0.1/24です。 IPv6アドレスは3333:4444::1/96です。 |

|

IPv4サーバ |

IPv4実アドレスは10.0.0.100/24です。 IPv6 NATedアドレスは1111:2222::0A00:0064/96です。 |

|

IPv6 NATedネットワーク |

外部Security Gateway側のネットワークのIPv6アドレスは 1111:2222::/96 です。 これらのIPv6アドレスは、IPv4サーバのIPv4アドレスをIPv6アドレスに変換するために使用されます。 |

|

IPv4 NATedネットワーク |

内部Security Gateway側のネットワークのIPv4アドレスは 1.1.1.0/24です。 これらのIPv4アドレスは、IPv6クライアントのIPv6アドレスをIPv4アドレスに変換するために使用されます。 |

-

IPv6クライアントは、IPv4サーバのNATされたIPv6アドレスにIPv6接続を開始します。

IPv6クライアントのIPv6実アドレス1111:1111::0100からIPv4サーバのNATされたIPv6アドレス1111:2222::0A00:0064まで

各変数の意味は以下のとおりです。

「1111:2222::」の部分は、NATされたIPv6サブネットです

「0A00:0064」の部分が10.0.0.100

-

Security Gatewayは、これらのNAT変換を実行します。

-

IPv6クライアントのソースアドレスを、実際のIPv6アドレス1111:1111::0100から、特別な連結ソースIPv6アドレス0064:FF9B::0101:01Xに変換する。

各変数の意味は以下のとおりです。

「0064:FF9B::」の部分は、NAT64用に予約された周知のプレフィックス(RFCで定義)

「0101:01XX」の部分が1.1.1.X

-

IPv6クライアントのソースアドレスを、特別に連結されたソースIPv6アドレス0064:FF9B::0101:01XXからソースIPv4アドレス1.1.1.Xに変換する。

-

IPv6クライアントのNATed宛先アドレスを、IPv6アドレス1111:2222::0A00:0064からNATed宛先IPv4アドレス10.0.0.100に変換する。

-

-

IPv4サーバは、送信元IPv4アドレス1.1.1.Xから宛先IPv4アドレス10.0.0.100へのこのリクエスト接続を受信する。

-

IPv4サーバはこの接続に対して、送信元IPv4アドレス10.0.0.100から宛先IPv4アドレス1.1.1.Xに返信する。

-

Security Gatewayは、これらのNAT変換を実行します。

-

IPv4サーバのソース実IPv4アドレス10.0.0.100を、ソースNATedされたIPv6アドレス1111:2222::0A00:0064に変換する。

-

IPv6クライアントのNATed宛先IPv4アドレス1.1.1.Xを、宛先特別連結IPv6アドレス0064:FF9B::0101:01Xに変換する。

各変数の意味は以下のとおりです。

「64:FF9B::」の部分は、NAT64用に予約された有名なプレフィックス(RFCで定義)

「0101:01XX」の部分が1.1.1.X

-

IPv6クライアントの宛先特別連結IPv6アドレス0064:FF9B::0101:01XXを宛先IPv6実アドレス1111:1111::0100に変換する。

-

-

IPv6クライアントはこのリプライ接続を、送信元IPv6アドレス1111:2222::0A00:0064から宛先IPv6アドレス1111:1111::0100への接続として受信する。

-

リクエスト: [IPv6クライアント] ---> [セキュリティゲートウェイ] ---> [IPv4サーバ]

パケット内のフィールド

元のIPv6パケット

NATed IPv4パケット

ソースIP

1111:1111::0100 / 96

1.1.1.X / 24

宛先IP

1111:2222::0A00:0064 / 96

10.0.0.100 / 24

-

返信[IPv6クライアント] <--- [セキュリティゲートウェイ] <--- [IPv4サーバ]

パケット内のフィールド

元のIPv4パケット

NATed IPv6パケット

ソースIP

10.0.0.100 / 24

1111:2222::0A00:0064 / 96

宛先IP

1.1.1.X / 24

1111:1111::0100 / 96

NAT64の設定

|

|

注 -クラスタでは、すべてのクラスタメンバを同じ方法で設定する必要があります。 |

|

ステップ |

手順 |

||||||

|---|---|---|---|---|---|---|---|

|

1 |

宛先IPv4ネットワークに接続するインタフェースにIPv6アドレスが割り当てられ、IPv6ネットワークのプレフィックス長が96以下であることを確認します。

IPv6アドレスが割り当てられていない場合は、今すぐ割り当ててください。 詳細はR81.20 Gaia Administration Guide- 章ネットワーク管理- 節ネットワークインタフェース- 節物理インタフェース。 |

||||||

|

2 |

IPv6ルーティングが、NATされたIPv6アドレス(NAT64ルールのOriginal Destinationカラムに定義されている)宛てのトラフィックを、宛先IPv4ネットワークに接続するインタフェース経由で送信するように設定されていることを確認する。

もし、そのようなルートがまだ存在しない場合は、Gaia Clishで追加してください。 詳細はR81.20 Gaia Administration Guide。 これらのコマンドをGaiaClishで実行します。

|

||||||

|

3 |

IPv6 CoreXL Firewallインスタンスの数が、IPv4 CoreXL Firewallインスタンスの数と同じであることを確認します。

出力例:

|

アクセスコントロールポリシーで、NAT64ルールを手動NATルールとして定義します。

このNATトラフィックを許可するアクセスルールを追加していることを確認してください。

-

ソースIPv6ネットワークオブジェクトを定義します。

このオブジェクトはソースIPv6アドレスを表わし、ソースIPv4アドレスに変換します。

手順

手順

-

Objects メニュー >New Network をクリックする。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当するテキストを入力します。

-

このオブジェクトのGeneralページをクリックします。

-

IPv4セクションで:

何も入力しないでください。

-

IPv6セクションで:

-

Network addressフィールドには、ソースIPv4アドレスに変換する IPv6 ネットワークのIPv6アドレスを入力します。

-

Prefixフィールドに、IPv6ネットワークのプレフィックスを入力します。

-

-

このオブジェクトのNATページで:

何も設定しないでください。

-

クリックOK。

-

-

IPv4-embedded IPv6アドレスを持つ変換先IPv6ネットワークオブジェクト、または静的IPv6アドレスを持つ変換先IPv6ホストオブジェクトを定義します。

このオブジェクトは、IPv6ソースが接続する変換された宛先IPv6アドレスを表わします。

手順

手順

-

Objects メニュー >New Network をクリックする。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当するテキストを入力します。

-

このオブジェクトのGeneralページをクリックします。

-

IPv4セクションで:

何も入力しないでください。

-

IPv6セクションで:

-

Network address 」フィールドに、IPv6ソースが接続する宛先IPv4埋め込みIPv6アドレス(IPv4マッピングIPv6アドレスとも呼ばれる)を入力する。

このようなIPv6アドレスは、左から順に、80個の「0」ビット、16個の「1」ビット、そしてIPv4アドレスの32ビット、0:0:0:0:FFFF:X.Y.Z.W(X.Y.Z.Wは宛先IPv4アドレスの4オクテットを表す)を含んでいます。

例えば、IPv4ネットワーク192.168.3.0の場合、IPv4-embedded IPv6アドレスは0:0:0:0:FFFF:192.168.3.0、または0:0:0:FFFF:C0A8:0300となります。詳細は、RFC 6052を参照してください。

これらのIPv4-embedded IPv6アドレスは、外部のDNS64サーバによって公開されます。

-

Prefixフィールドに、該当するIPv6プレフィックスを入力します。

注 - IPv4埋め込みIPv6アドレスを定義できるのは、以下のオブジェクトタイプのみです:アドレス範囲、ネットワーク、ホスト。

-

-

このオブジェクトのNATページで:

何も設定しないでください。

-

クリックOK。

-

-

変換元IPv4 Address Range オブジェクトを定義します。

このオブジェクトは変換されたソースIPv4アドレスを表し、オリジナルのソースIPv6アドレスに変換します。

手順

手順

-

Objects メニュー >More object types >Network Object >Address Range >New Address Range をクリック。

-

Object Nameフィールドに、該当する名前を入力します。

-

Commentフィールドに、該当するテキストを入力します。

-

このオブジェクトのGeneralページをクリックします。

-

IPv4セクションで:

-

First IP addressフィールドには、ソースIPv6アドレスの変換先となる、IPv4アドレス範囲の最初のIPv4アドレスを入力します。

-

Last IP address フィールドには、ソースIPv6アドレスの変換先となる、IPv4アドレス範囲の最後のIPv4アドレスを入力します。

注:

-

このIPv4アドレス範囲は、プライベートIPv4アドレスを使用してはならない(RFC 1918 およびMenu >Global properties > を参照)。Non Unique IP Address Range

-

このIPv4アドレスの範囲は、ネットワークのIPv4側で使用しないでください。

-

より多くのNAT64同時接続を行うために、大きなIPv4アドレス範囲を定義することをお勧めします。

-

-

IPv6セクションで:

何も入力しないでください。

-

このオブジェクトのNATページで:

何も設定しないでください。

-

クリックOK。

-

-

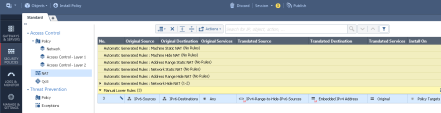

手動NAT64ルールを作成します。

手順

手順

-

左のナビゲーションツリーから、Security Policiesをクリックします。

-

一番上のAccess Controlセクションで、NATをクリックします。

-

Manual Lower Rulesセクションのタイトルを右クリックし、New Ruleの近くで、AboveまたはBelowをクリックします。

このManual NAT64ルールを設定します。

重要- いくつかのオブジェクトタイプの組み合わせは、Original SourceおよびOriginal Destinationカラムではサポートされていません。このセクションの一番下にあるサポートされているNATルールのサマリ表を参照してください。

-

Original Sourceカラムに、元のソースIPv6アドレスのIPv6オブジェクトを追加します。

このルールカラムでは、NAT64ルールは次のタイプのオブジェクトのみをサポートします。

-

*Any -

静的IPv6アドレスを持つホスト

-

IPv6アドレスを持つアドレス範囲

-

IPv6アドレスを持つネットワーク

-

-

Original Destinationカラムに、IPv4-embedded IPv6 アドレスを持つ変換宛先IPv6オブジェクトを追加します。

このルールカラムでは、NAT64ルールは次のタイプのオブジェクトのみをサポートします。

-

静的IPv6アドレスを持つホスト

-

IPv4-embedded IPv6アドレスのアドレス範囲

-

IPv4-embedded IPv6アドレスのネットワーク

-

-

Original Servicesカラムは、デフォルトのAnyのままにします。

-

Translated Sourceカラムに、変換ソースIPv4アドレス範囲のIPv4Address Range オブジェクトを追加します。

このルールカラムでは、NAT64ルールは次のタイプのオブジェクトのみをサポートします。

-

静的IPv4アドレスを持つホスト、Original Sourceカラムで静的IPv6アドレスを持つホストを選択した場合のみ。

-

IPv4アドレスを持つアドレス範囲

-

-

Translated Source カラムで、IPv4Address Range オブジェクトを右クリック >NAT Method をクリック >Stateful NAT64 をクリック:

-

Translated Packet Destinationカラムは、= Embedded IPv4 Addressを示しています。

-

64のアイコンは、Translated SourceとTranslated Destinationのカラムに表示されます。

このルールカラムでは、NAT64ルールはこれらのタイプのオブジェクトのみをサポートしています。

-

静的IPv4アドレスを持つホスト、Original Sourceカラムで静的IPv6アドレスを持つホストを選択した場合のみ。

-

Embedded IPv4アドレス

-

-

Translated Servicesカラムは、デフォルトの= Originalのままにします。

-

-

アクセスコントロールポリシーをインストールします。

-

-

アクセスコントロールポリシーをインストールします。

まとめると、以下のManual NAT64ルールのみを設定する必要があります(ルール番号は便宜上つけたものです)。

NAT64の変換メカニズムを制御する追加設定を行うことができます。

これらの設定はRFC 6145 に準拠しています。

|

|

ベストプラクティス - デフォルト設定の変更は、技術に精通している方のみ行うことをお勧めします。 |

手順

-

Management Serverに接続しているSmartConsoleのウィンドウをすべて閉じます。

-

とつながるDatabase Tool (GuiDBEdit Tool)を該当するSecurity Management Serverまたはドメイン管理サーバに送信する。

-

左上のセクションで、Table >Global Properties >properties をクリックする。

-

右上のセクションで、firewall_properties をクリックします。

-

下のセクションで、これらのField Namesにスクロールしてください。

-

nat64_add_UDP_checksum -

nat64_avoid_PMTUD_blackhole -

nat64_copy_type_of_service -

nat64_error_message_on_dropped_packets

-

-

Field Name カラムで該当するパラメータを右クリックし、Edit をクリックする。

-

該当するValue (

trueまたはfalse) を選択し、OK をクリックする。フィールド名

説明

nat64_add_UDP_checksumこのパラメータは、パケットのチェックサム値がゼロの場合に、トランス レータが有効なUDPチェックサム値を計算してパケットに追加するかどうかを 制御する。

デフォルトでは、チェックサム値がゼロのIPv4 UDPパケットはIPv6側でドロップされるため、これは重要なことです。

デフォルト:

falsenat64_avoid_PMTUD_blackholeこのパラメータは、PMTU発見中にIPv4(宛先)側でパケットの断片化を許可するかどうかを制御する。

機器の組み合わせによっては、PMTUの検出に失敗する場合は、この設定を有効にします。

デフォルト:

falsenat64_copy_type_of_serviceこのパラメータは、トラフィックClassフィールドを Type Of Serviceフィールドにコピーし、変換されたパケットのType Of Serviceフィールドをゼロに設定するかどうかを制御する。

デフォルト:

truenat64_error_message_on_dropped_packetsこのパラメータは、接続が閉じられた後に監査ログを生成するかどうかを制御する。

閉じた接続ごとに、ログに表示されます。

-

接続情報(送信元と宛先のIPアドレス、送信元ポート、サービス)。

-

変換されたソースIPアドレスとソースポート。

-

開始時刻と終了時刻。

-

接続が期限切れで切断された場合、ログにはTCP End Reasonフィールドに追加情報が表示されます。

このフィールドがログに表示されない場合は、接続はTCP RST、またはTCP FINで閉じられ、期限切れではありません。

デフォルト:

true -

-

変更を保存します(File > Save Allをクリック)。

-

データベースツール(GuiDBEditツール)を閉じます。

-

SmartConsoleで該当するSecurity Management ServerまたはDomain Management Serverに接続します。

-

アクセスコントロールポリシーをインストールします。

NAT64トラフィックのログ記録

NAT64接続のSecurity Gatewayログでは、送信元と宛先のIPv6アドレスが元のIPv6形式で表示されます。

NAT64エントリーを特定するには、Log Details ウィンドウで、More セクションを見る。

|

ログのフィールド |

説明 |

|---|---|

|

Xlate (NAT) Source IP |

Security Gatewayが元のソース IPv6 アドレスを変換した、変換後のソース IPv4 アドレスを表示します。 |

|

Xlate (NAT ) Destination IP |

Security Gatewayが元の宛先 IPv6アドレスを変換した変換先 IPv4 アドレスを表示します。 |

|

More |

エントリをNAT64トラフィックとして識別します( |