NATの背後にあるセキュリティ管理

メニュー

|

|

注- NATedの後ろにあるSecurity Management Serverは、NATedされたドメインの外から接続を受け取るスタンドアロンサーバ(Security Management ServerがSecurity ゲートウェイとしても機能する)ではサポートされない(例えば、SAMコマンドを受け取るとき)。 |

Security Management Serverは、パブリックIPアドレスがないため、プライベートIPアドレス(RFC 1918 にリストされている)、または他のルーティング不可能なIPアドレスを使用することがある。

Security Management Server IPアドレスのNAT(StaticまたはHide)をワンクリックで設定でき、Managed Security Gatewayとの接続を可能にします。Security Management ServerからすべてのSecurity Gatewayを制御でき、Security Management Serverへログを送信することができます。また、Management High Availability ServerとLog ServerにもNATを設定することができます。

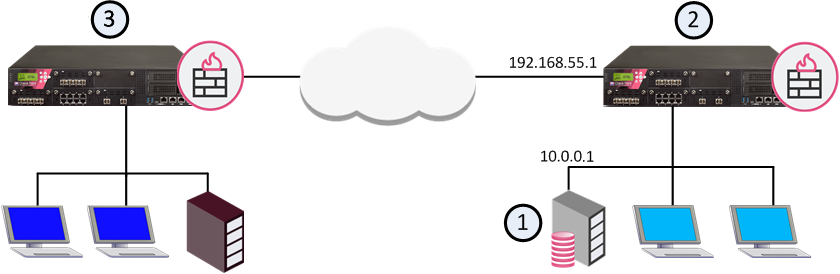

例:

|

項目 |

説明 |

|---|---|

|

1 |

プライマリSecurity Management Server。

|

|

2 |

Security Management Serverに直接接続されているローカルセキュリティゲートウェイ。 リモートセキュリティゲートウェイは、このローカルセキュリティゲートウェイを介してSecurity Management Serverに接続する。 |

|

3 |

Security Management Serverに接続する必要があるリモートセキュリティゲートウェイ。 |

Security Management Serverの制御接続用NATの設定

-

左側のナビゲーションパネルでGateways & Serversをクリックします。

-

Security Management Server オブジェクトをダブルクリックします。

-

左から、NAT をクリックします。

-

Add Automatic Address Translation rulesを選択します。

-

Translation methodフィールドで、Staticを選択します。

-

該当するIPアドレスを設定する。

この例の場合 - 192.168.55.1

注- ハイアベイラビリティ環境では、各Security Management Serverに1つの静的IPアドレスを設定する必要があります。

-

このNATを実行しなければならないセキュリティゲートウェイを選択する。

この例では、Security Management Serverに直接接続されているローカルセキュリティゲートウェイです。

-

pply for Security Gateway control connectionsを選択 - このオプションは、Security Management Server との間の VPN コントロール接続でNATを実行します。これにより、NAT ゲートウェイを越えてポリシーをインストールしたり、ログを収集したりすることが可能になる。

-

該当するセキュリティゲートウェイにアクセス制御ポリシーをインストールする。

リモートセキュリティゲートウェイでの制御接続用NATの設定

Security Management ServerがNATの背後にある場合に考えられるケース:

-

リモートのセキュリティゲートウェイは、実際の(内部)IPアドレスでSecurity Management Serverに接続しなければならない。

-

リモートのセキュリティゲートウェイは、NATed(外部)IPアドレスでSecurity Management Serverに接続しなければならない。

リモートセキュリティゲートウェイからこのような接続を許可するには、リモートセキュリティゲートウェイの該当する構成ファイルで必要なIPアドレスを構成します:

-

上記のように、Security Management Serverでコントロール接続用のNATを設定します。

-

Security Management Serverがリモートのセキュリティゲートウェイ/クラスタメンバの

$FWDIR/conf/mastersファイルを上書きしないように設定します。 手順

手順

-

Security Management Serverに接続しているSmartConsoleのウィンドウをすべて閉じます。

-

とつながるDatabase Tool (GuiDBEdit Tool)を該当するSecurity Management Serverまたはドメイン管理サーバに送信する。

-

左上のセクションで、Table >Network Objects をクリックする。

-

右上のセクションで、network_objects をクリックします。

-

右上のペインで、リモートセキュリティゲートウェイ/クラスタのオブジェクトを選択します。

-

CTRL+F を押す(またはSearch メニュー >Find ) >define_logging_servers を貼り付ける >Find Next をクリックする。

-

下のペインでdefine_logging_servers を右クリック >Edit を選択 > "false" を選択 >OK をクリック。

-

変更を保存します(File > Save Allをクリック)。

-

データベースツール(GuiDBEditツール)を閉じます。

-

-

リモートのセキュリティゲートウェイ/クラスタメンバの

$FWDIR/conf/mastersファイルに必要な IP アドレスを設定します。 手順

手順

注 -クラスタでは、すべてのクラスタメンバを同じ方法で設定する必要があります。

-

Security Gateway/各クラスタ メンバのコマンド ラインに接続します。

-

エキスパートモードにログインします。

-

現在のファイルをバックアップします。

cp -v $FWDIR/conf/masters{,_BKP} -

現在のファイルを編集します:

vi $FWDIR/conf/masters -

[Policy] セクションと[Log Server] セクションで、現在の行の上に新しい行を追加する。

新しい行に、Security Management Server の NATed(外部)IPアドレスを入力する。

重要- リモートセキュリティゲートウェイがSecurity Management Serverの実際のIPアドレスに接続する必要がある場合、Security Management ServerのSIC名も設定する必要があります。

既存の行からコピーする:

CN=cp_mgmt,O=<xxx>.checkpoint.com.<yyy> -

変更内容をファイルに保存し、エディタを終了します。

-

-

セキュリティポリシーをインストールします。

手順

手順

-

SmartConsoleでSecurity Management Serverに接続します。

-

リモートのセキュリティゲートウェイ/クラスタにアクセス制御ポリシーをインストールします。

-

|

|

注:

|