セキュリティゾーン

セキュリティゾーンを使用すると、ネットワークの部分間のトラフィックを制御する強力なアクセスコントロールポリシーを作成することができます。

セキュリティゾーンオブジェクトは、ネットワークの一部(例えば、内部ネットワークや外部ネットワーク)を表します。セキュリティゲートウェイのネットワークインタフェースをセキュリティゾーンに割り当てます。そして、ルールベースのSourceカラムとDestinationカラムで、Security Zoneオブジェクトを使用することができます。

セキュリティゾーンは、次の目的で利用します。

-

ポリシーの簡素化多くのセキュリティゲートウェイに同じルールを適用する。

-

ルールベースを変更することなくセキュリティゲートウェイのインタフェースにネットワークを追加する。

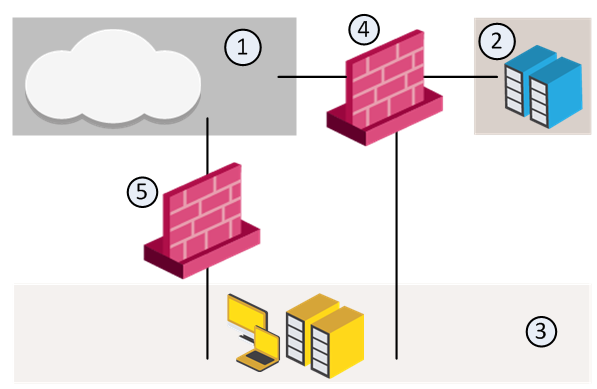

例えば、この図では、典型的なネットワークに3つのセキュリティ・ゾーンがある:ExternalZone(1)、DMZZone(2)、InternalZone(3)である。

-

セキュリティゲートウェイ (4) は3つのインタフェースを持つ。1つのインタフェースがExternalZone(1)に、1つのインタフェースがDMZZone(2)に、1つのインタフェースがInternalZone(3)に割り当てられている。

-

セキュリティゲートウェイ(5)は2つのインタフェースを持つ。1つのインタフェースがExternalZone(1)に、1つのインタフェースがInternalZone(3)に割り当てられている。

セキュリティゲートウェイインタフェースは、1つのセキュリティゾーンにのみ属することができます。異なるネットワークへのインタフェースは、同じセキュリティゾーンに置くことができます。

ワークフロー

-

セキュリティゾーンのオブジェクトを設定します。

または、定義済みのセキュリティー・ゾーン (事前定義されたセキュリティ・ゾーン)。

-

セキュリティゲートウェイのインタフェースをセキュリティゾーンに割り当てる。セキュリティゾーンの作成と割り当て)。

-

ルールのSourceとDestinationにSecurity Zoneオブジェクトを使用します。

例:

-

アクセス・コントロール・ポリシーをインストールするアクセスコントロールポリシーのインストール)。

セキュリティゾーンとNATルール使用時のルールベース実行処理の流れ

-

NATルールのマッチング

システムは最初のステップとして、NATルールベース・マッチングを実行する。これは、変換とルーティングの両方に使用される送信IPアドレスを識別し、記録する。このステップでは、システムがトラフィックを適切なセキュリティ・ゾーンにマッピングできるようにする。

-

送信インタフェースの取得

アウトバウンドIPアドレスを特定した後、カーネルはルーティングAPIに問い合わせ、対応するネットワークインタフェースを決定する。その後、システムはこのインタフェースを適切なアウトバウンド・セキュリティ・ゾーンに割り当てる。この割り当てにより、ルールベースの実行がNATの設定と一致し、トラフィックを正確にルーティングすることが保証される。

-

ルールベースの実行

設定されたアウトバウンドインタフェースとセキュリティゾーンを使用して、システムはセキュリティポリシーを適用してトラフィックを管理します。これにより、すべてのトラフィックが事前に定義されたルールに従うことが保証され、効率的で正確なネットワーク運用がサポートされます。

例サードパーティツールとの競合の解決

Algosec などのサードパーティの ルールベース ツールでは、Check Point のポリシーを分析する際に競合が発生することがあります。このようなコンフリクトが発生するのは、ルールベースがNAT変換IPを明示的に定義していないからである。これを解決するために、システムはメインのルールベースを実行する前に、NATルールベースを処理する。NATデータとルーティング情報を組み合わせることで、正しい発信インタフェースゾーンを設定する。この統合により、サードパーティのツールはポリシーを正しく解釈し、エラーなくトラフィックルールを実施することができる。

セキュリティゾーンの作成と割り当て

ルールベースでセキュリティゾーンを使用する前に、セキュリティゲートウェイのインタフェースをセキュリティゾーンに割り当てる必要があります。

セキュリティゾーンを作成するには

-

Objects bar (F11) で、New >More >Network Object >Security Zone をクリックする。

Security Zoneウィンドウが開きます。

-

セキュリティゾーンの名前を入力します。

-

オプションでコメントやタグを入力します。

-

クリックOK。

インタフェースをセキュリティゾーンに割り当てるには

-

Gateways & Serversビューで、Security Gatewayオブジェクトを右クリックし、Editを選択します。

Gateway Propertiesウィンドウが開きます。

-

Network Managementペインで、インタフェースを右クリックし、Editを選択します。

Interfaceウィンドウが開きます。GeneralペインのTopologyエリアには、インタフェースがすでにバインドされているセキュリティゾーンが表示されます。デフォルトでは、セキュリティゾーンは、インタフェースの場所(Leads To )に応じて計算されます。

-

Modifyをクリックします。

Topology Settingsウィンドウが開きます。

-

Security Zone領域で、User Definedをクリックし、Specify Security Zoneを選択します。

-

ドロップダウンボックスから、セキュリティゾーンを選択します。

または、Newをクリックして、新規に作成します。

-

クリックOK。

事前定義されたセキュリティ・ゾーン

あらかじめ定義されているセキュリティゾーンと、その目的は次のとおりです。

-

WirelessZone - ワイヤレス接続でユーザやアプリケーションからアクセスできるネットワーク。

-

ExternalZone - インターネットやその他の外部ネットワークなど、安全でないネットワーク。

-

DMZZone- DMZ(非武装地帯)は、境界ネットワークと呼ばれることもある。外部からアクセスできる企業のサーバが含まれます。

DMZは、外部のユーザやアプリケーションが社内の特定のサーバにアクセスすることを許可しますが、外部のユーザが安全な社内ネットワークにアクセスすることはできません。

セキュリティゲートウェイのルールベースに、企業のDMZへのトラフィックを許可するルールを追加します。例えば、DMZにあるWebサーバへのHTTPおよびHTTPsのトラフィックを許可するルールがあります。

-

InternalZone - 認証されたユーザのみが使用し、保護される必要がある機密データを持つ企業ネットワーク。

制限事項

-

NATポリシーは、R81以降のセキュリティゲートウェイのセキュリティゾーンにのみ対応しています。

-

Threat Preventionポリシーは、R81以降のセキュリティゲートウェイのセキュリティゾーンのみをサポートします。

-

クリーンアップルールにセキュリティゾーンが含まれている場合、そのルールのDropテンプレートの作成が妨げられる場合があります。