IPスプーフィングの防止

IPスプーフィングでは、信頼できない送信元IPアドレスを信頼できる偽のIPアドレスに置き換え、ネットワークへの接続を乗っ取ります。攻撃者はIPスプーフィングを利用して、保護されたネットワークにマルウェアやボットを送り込み、DoS攻撃を実行したり、不正アクセスを行ったりします。

アンチスプーフィングとは、インタフェースの背後にあるIPアドレスを持つパケットが、別のインタフェースから到着した場合に検知する機能です。例えば、外部ネットワークからのパケットが内部IPアドレスを持つ場合、アンチスプーフィングでそのパケットをブロックします。

例:

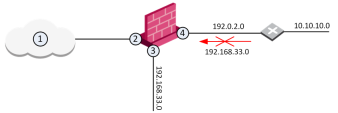

この図は、インタフェース 2 と 3、および 4 を持つ セキュリティゲートウェイと、その背後にあるいくつかのネットワークの例です。

セキュリティゲートウェイの場合、アンチスプーフィングは以下を確認します。

- 2への着信パケットはすべてインターネットから (1)

- 3への着信パケットはすべて

192.168.33.0 - 4へのすべての着信パケットは、

192.0.2.0または10.10.10.0

2への着信パケットの送信元IPアドレスがネットワーク192.168.33.0 にある場合、送信元アドレスが偽装されているため、そのパケットはブロックされる。

Check Point Security Gateway インタフェースにアンチスプーフィング機能を設定すると、アンチスプーフィング機能はインタフェースのトポロジに基づいて実行されます。インタフェースのトポロジーは、インタフェースがLeads To (例えば、外部(インターネット)または内部)、およびインタフェースのSecurity Zone 。

内部インタフェースを含む、セキュリティゲートウェイのすべてのインタフェースにアンチスプーフィング保護機能を設定します。

インタフェースにアンチスプーフィングを設定するには

-

SmartConsoleの左側のナビゲーションパネルから、Gateways & Serversをクリックし、セキュリティゲートウェイオブジェクトをダブルクリックします。

Gateway Propertiesウィンドウが開きます。

-

ナビゲーションツリーで、Network Managementを選択します。

-

Get Interfacesをクリックします。

-

Acceptをクリックします。

セキュリティゲートウェイのネットワークトポロジが表示されます。SmartConsoleがトポロジを自動的に取得できない場合は、General Propertiesセクションの内容が正しいか、Security Gateway、Security Management Server、SmartConsoleが互いに通信できるかを確認します。

-

インタフェースを選択してEditをクリックします。

インタフェースのプロパティウィンドウが表示されます。

-

ナビゲーションツリーでGeneralをクリックします。

-

ページのTopologyセクションで、Modifyをクリックします。

Topology Settingsウィンドウが開きます。

-

Leads Toセクションで、このインタフェースが接続するネットワークの種類を選択します。

- Internet (External)- これはデフォルトの設定である。セキュリティゲートウェイのトポロジから自動的に算出されます。スタティックルートの変更後に内部ネットワークのトポロジーを更新するには、Network Management ウィンドウでGet Interfaces >Gateway Properties をクリックします。

- Override- デフォルト設定を上書きする。

デフォルト設定をOverride(オーバーライド)する場合:

-

Internet (External)- すべての外部/インターネットアドレス

-

This Network (Internal)-

- Not Defined- このインタフェースの背後にあるすべてのIPアドレスは、このインタフェースに接続する内部ネットワークの一部とみなされる

- Network defined by the interface IP and Net Mask- この内部インタフェースに直接接続するネットワークのみ

- Network defined by routes- セキュリティゲートウェイは、このインタフェースの背後にあるトポロジを動的に計算する。このインタフェースのネットワークが変更された場合、Get Interfacesをクリックしてポリシーをインストールする必要はありません。詳しくはセキュリティゲートウェイ トポロジの動的な更新。

- Specific- この内部インタフェースの背後にある特定のオブジェクト(ネットワーク、ホスト、アドレス範囲、またはネットワークグループ)。

- Interface leads to DMZ- この内部インタフェースに直接接続するDMZ

-

オプション: Security Zone セクションで、User defined を選択し、Specify Security Zone にチェックを入れ、インタフェースのゾーンを選択する。

-

Anti-Spoofing オプションを設定する (なりすまし防止オプション)。Perform Anti-Spoofing based on interface topologyが選択されていることを確認します。

-

Anti-Spoofing action を選択します。

- Prevent- なりすましパケットをドロップ

- Detect- なりすましパケットを許可する。トラフィックを監視し、パケットをドロップせずにネットワークのトポロジを知るには、このオプションをSpoof Tracking Logオプションと共に選択します。

-

アンチスプーフィング例外を設定します(オプション)。例えば、アンチスプーフィングによってパケットを検査しないアドレスを設定することができます。

-

Don't check packets fromを選択します。

-

ドロップダウンリストからオブジェクトを選択するか、Newをクリックして新規オブジェクトを作成します。

-

-

Spoof Trackingを設定します。スプーフィングされたパケットが検出されたときに実行される追跡アクションを選択します。

- Log- ログエントリを作成する(デフォルト)

- Alert- アラートを表示する

- None- ログやアラートを出さない

-

クリックOKを2回押して、インタフェースのスプーフィング防止設定を保存する。

各インタフェースについて、設定手順を繰り返します。終了したら、アクセスコントロールポリシーをインストールします。

なりすまし防止オプション

-

Perform Anti-Spoofing based on interface topology- この外部インタフェースでスプーフィング保護を有効にするには、このオプションを選択します。

-

Anti-Spoofing action is set to- パケットを拒否するか(Preventオプション)、パケットをモニタするか(Detectオプション)を定義するには、このオプションを選択します。Detect(検出)オプションはモニタ監視するために使用されるため、いずれかの追跡オプションと組み合わせて使用する必要があります。パケットの通過を実際に妨げることなく、ネットワークのトポロジを学習するためのツールとして機能します。

-

Don't check packets from- このオプションを選択すると、外部インタフェースに到達する内部ネットワークからのトラフィックに対してアンチスプーフィングが行われないようになります。有効なアドレスを持つ内部ネットワークを表すネットワークオブジェクトを定義し、ドロップダウン リストからそのネットワークオブジェクトを選択します。アンチスプーフィング実施メカニズムでは、Don't check packets fromドロップダウンメニューで選択したオブジェクトが無視されます。

-

Spoof Tracking- トラッキングオプションを選択します。