IPプールNAT

メニュー

IPプールとは、セキュリティゲートウェイにルーティング可能なIPアドレスの範囲である。

IPプールNATは、このようなVPN接続シナリオにおいて、暗号化された接続の適切なルーティングを保証する:

-

MEP(マルチエントリポイント)セキュリティゲートウェイへのリモートアクセスクライアント

-

セキュリティゲートウェイからMEPセキュリティゲートウェイへ

リモートアクセスクライアントまたはセキュリティゲートウェイの背後にあるクライアントから、MEPセキュリティゲートウェイの背後にあるサーバに接続が開かれると、パケットはMEPセキュリティゲートウェイのいずれかを経由してルーティングされる。

接続中のリターンパケットは、接続を維持するために同じセキュリティゲートウェイを経由して戻ってくる必要があります。

これを確実にするために、各MEPセキュリティゲートウェイは、セキュリティゲートウェイにルーティング可能なIPアドレスのプールを維持します。

サーバへの接続が開かれると、Security GatewayはIPプールからIPアドレスを送信元IPアドレスに代入します。

サーバからのリプライパケットはセキュリティゲートウェイに戻り、元の送信元IPアドレスを復元してパケットを送信元に転送します。

NATの優先順位

IPプールNATは、暗号化された接続(VPN)と暗号化されていない接続(Security Gatewayで復号)の両方に使用することができます。

|

|

注- セキュリティゲートウェイを通したクリア接続で IP プール NAT を有効にするには、該当するuser.defファイルで必要な INSPECT 設定を行う必要があります (Management Serverの'user.def'ファイルの場所)。連絡先Check Point Supportをご覧ください。 |

暗号化されていない接続の場合、IPプールNATはHide NATと比較して以下の利点があります。

-

NATされたホストに対して、新しいバック接続(例えばX11)を開くことができます。

-

各IPに1つの接続を許可するプロトコルのユーザとIPサーバのマッピングは、1つのホストだけでなく、複数のホストで動作させることができます。

-

IPsec、GRE、IGMPプロトコルは、IPプールNAT(およびスタティックNAT)を使ってNATedできる。Hide NATはTCP、UDP、ICMPプロトコルのみで機能します。

これらの利点から、IPプールNATが同じ接続にマッチする場合、Hide NATよりも優先的に使用するよう指定することができます。Hide NATは、IPプールを使い切った場合のみ適用されます。

NATの優先順位:

-

静的NAT

-

IPプールNAT

-

Hide NAT

スタティックNATは、IPプールNATの長所とそれ以上の長所をすべて備えているため、他のNAT方式よりも優先順位が高い。

インタフェースごとのIPプール

Security Gatewayに単一のIPアドレスプールを定義する代わりに、1つまたは複数のSecurity Gatewayインタフェースに別のIPアドレスプールを定義することができます。

インタフェースごとにIPプールを定義することで、Security Gatewayが2つ以上のインタフェースを持つ場合に発生するルーティングの問題を解決することができます。

リプライパケットを同じSecurity GatewayインタフェースでSecurity Gatewayに戻す必要がある場合があります。

例:

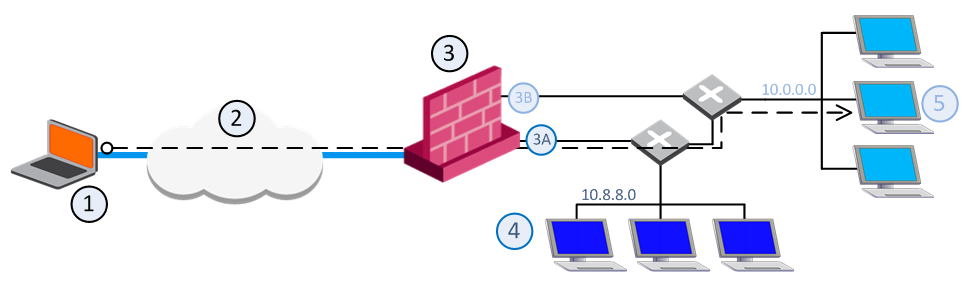

この図の例では、リモートアクセスクライアントからMEPセキュリティゲートウェイへのデプロイメントにおけるMEPセキュリティゲートウェイの1つを示しています:

|

項目 |

説明 |

|---|---|

|

1 |

送信元ホストからのパケット: ソースオリジナル |

|

2 |

インターネット経由のVPNトンネル |

|

3 |

MEPセキュリティゲートウェイ |

|

3A |

IPプール1のパケット: ソース:10.55.8.x |

|

3B |

IPプール2のパケット: ソース:10.55.10.x |

|

4 |

内部ネットワーク 10.8.8.0 |

|

5 |

内部ネットワーク10.10.10.0内の対象ホスト |

リモートクライアントが内部ネットワークへの接続を開いた場合、内部ネットワーク内のホストからのリプライパケットは、静的IPプールNATアドレスの使用により、正しいSecurity Gatewayインタフェースにルーティングされます。

リモートクライアントのIPアドレスは、Security Gatewayインタフェースの1つのIPプールのアドレスにNATされます。IPプール内のアドレスは、そのセキュリティゲートウェイインタフェースを経由してのみルーティングできるため、ターゲットホストからのすべてのリプライパケットはそのインタフェースにのみ返されます。したがって、インタフェースのIP NATプールが重ならないようにすることが重要である。

パケットがSecurity Gatewayインタフェースに戻ると、Security Gatewayはリモートピアの送信元IPアドレスを復元します。

Security Gatewayの背後にあるルータのルーティングテーブルを編集し、Security GatewayのIPプールからのアドレスが正しいSecurity Gatewayインタフェースに返されるようにする必要があります。

セキュリティゲートウェイごとのIPプールNATとインタフェースごとのIPプールNATを切り替えてからセキュリティポリシーをインストールすると、すべてのIPプールの割り当てとNATされた接続が削除されます。

異なる宛先のIPプールアドレスの再利用

IPプールのアドレスは、異なる宛先に再利用することができ、プール内のアドレスをより効率的に使用することができます。プールにN個のアドレスが含まれている場合、1つのサーバにN個以下のクライアントが存在する限り、任意の数のクライアントにプールからのIPを割り当てることができます。

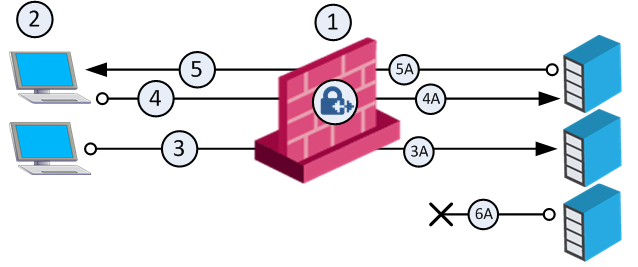

宛先ごとのIPプール割り当てを使用すると、2つの異なるクライアントが異なるサーバと通信する限り、プールから同じIPを受け取ることができます(接続1および2)。IPプールからアドレスを再利用する場合、元のサーバからのバック接続のみサポートされます(接続3)。つまり、クライアントへのバック接続は、コネクションを開いた特定のサーバからのみ開くことができます。

|

項目 |

説明 |

|---|---|

|

1 |

IPプールアドレスA~Zを持つセキュリティゲートウェイ |

|

2 |

クライアント ソースオリジナル |

|

3A |

接続3からのNATされたパケット。 ソースA |

|

4A |

接続4からのNATされたパケット。 ソースA |

|

5A |

リプライ接続からのNATされたパケット 5。 ソースオリジナル |

|

6A |

このサーバはクライアントに戻って宛先Aとの接続を開くことができません。 |

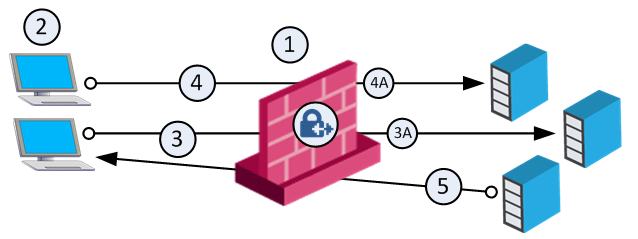

デフォルトのDo not reuse IP Pool NAT (IPプールNATを再使用しない)動作は、IPプール内の各IPアドレスが1回ずつ使用されることを意味します(下図の接続1および2)。このモードでは、IPプールに20個のアドレスが含まれる場合、最大20個の異なるクライアントをNATし、任意のソースからクライアントへのバック接続を開くことができます(接続3)。

|

項目 |

説明 |

|---|---|

|

1 |

IPプールアドレスA~Zを持つセキュリティゲートウェイ。 |

|

2 |

クライアント ソースオリジナル |

|

3A |

接続3からのNATされたパケット。 ソースA |

|

4A |

接続4からのNATされたパケット。 ソースZ |

|

5 |

接続。 ソースオリジナル |

再利用モードと再利用しないモードを切り替えてからセキュリティポリシーをインストールすると、すべてのIPプール割り当てとすべてのNATされた接続が削除されます。

IPプール設定手順

-

グローバル・プロパティでIPプールNATを有効にする

グローバル・プロパティでIPプールNATを有効にする

-

SmartConsoleMenu から、Global properties をクリックします。

-

グローバルプロパティ>NATページで、Enable IP Pool NATと必要なトラッキングオプションを選択します。

-

クリックOK。

-

-

各セキュリティゲートウェイまたはセキュリティゲートウェイインタフェースについて、そのIPプールNATアドレスを表すオブジェクトを作成します。

各セキュリティゲートウェイまたはセキュリティゲートウェイインタフェースについて、そのIPプールNATアドレスを表すオブジェクトを作成します。

このオブジェクトには、ネットワーク、ネットワークグループ、またはアドレス範囲を指定できます。

重要:

-

クラスタでは、各クラスタ・メンバーに個別のIPプールを設定する必要があります。

-

各クラスターメンバーインタフェースに個別のIPプールを設定することはできません。

例えば、アドレス・レンジの場合、以下のようにする:

-

Objects Bar (F11)から、ネットワークオブジェクトツリーでNew > More > Network Object > Address Range > Address Rangeを選択します。

-

Generalタブで、範囲の最初と最後のIPアドレスを入力する。

-

クリックOK。

-

-

セキュリティゲートウェイオブジェクトでIPプールNATを有効にして設定する。

セキュリティゲートウェイオブジェクトでIPプールNATを有効にして設定する。

-

左側のナビゲーションパネルでGateways & Serversをクリックします。

-

セキュリティゲートウェイ / クラスタオブジェクトをダブルクリックします。

-

左から、NATを展開し、IPプールNATをクリックします。

-

IPプールNATページで、以下のオプションのいずれかを選択する:

セキュリティゲートウェイオブジェクトで

-

Allocate IP Addresses from]を選択し、作成したアドレス範囲を選択して、セキュリティゲートウェイ全体のIPプールNATを設定します。

-

Define IP Pool NAT on Gateway interfacesを使用して、インタフェースごとにIPプールNATを設定します。

クラスター・オブジェクト

-

Define IP Pool NAT on each cluster member

-

Define IP Pool NAT on cluster member interfacesを使用して、インタフェースごとにIPプールNATを設定します。

-

-

オプション:これらのオプションを1つ以上選択してください:

-

VPNクライアント接続にIPプールNATを使用する

-

ゲートウェイ間接続にIPプールNATを使用する

-

Prefer IP Pool NAT over Hide NATを選択し、IPプールNATとHide NATの両方が同じ接続に一致する場合に、IPプールNATを優先するように指定します。Hide NATは、IPプールを使い切った場合にのみ適用される。

-

-

オプション:該当するアプリケーションの詳細設定を構成します。

詳細設定]をクリックし、設定する:

-

未使用アドレスをIPプールに戻す

プール内のアドレスは、ユーザがログオフしても60分間(デフォルト)予約されます。ユーザがISPから切断し、リダイヤルして再接続した場合、IPプールからの最初のアドレスがタイムアウトするまで、ユーザには2つのプールNATアドレスが使用されます。ユーザが定期的にISP接続を失う場合、IPプールが枯渇するのを防ぐために、タイムアウトを短くすることができます。

-

異なる宛先のためにプールからIPアドレスを再利用する

クライアントが最初に接続を開いた特定のサーバからだけでなく、あらゆるソースからクライアントへのバック接続を開くことを許可する必要がある場合を除き、これは良いオプションです。

-

-

クリックOKをクリックしてAdvanced IP Pool NAT Configuration ウィンドウを閉じる。

-

クラスター・オブジェクトで:

-

左から、Cluster Members をクリックします。

-

各クラスタメンバーをダブルクリックします。

-

上部から、IPプールNATタブをクリックします。

-

Use IP Pool NATを選択します。

-

Allocate IP addresses from ]フィールドで、このクラスタメンバーに該当するオブジェクトを選択します。

重要- クラスタでは、各クラスタ・メンバーに個別のIPプールを設定する必要があります。各クラスターメンバーインタフェースに個別のIPプールを設定することはできません。

-

クリックOKをクリックしてクラスタメンバプロパティウィンドウを閉じます。

-

-

クリックOKをクリックしてセキュリティゲートウェイ / クラスタオブジェクトを閉じます。

-

-

セキュリティ・ポリシーをインストールする

セキュリティ・ポリシーをインストールする

-

SmartConsoleでSecurity Management Serverに接続します。

-

リモートのセキュリティゲートウェイ/クラスタにアクセスコントロールポリシーをインストールします。

-

-

各内部ルーターのルーティングテーブルを編集する

各内部ルーターのルーティングテーブルを編集する

NATプールから割り当てられたIPアドレスを持つパケットが適切なセキュリティゲートウェイ、またはインタフェースごとにIPプールを使用する場合は適切なセキュリティゲートウェイインタフェースにルーティングされるように、該当するルートを設定します。