脅威のエミュレーションソリューション

ThreatCloud Emulation

Check Point ThreatCloud![]() Check Point 全製品のサイバーインテリジェンスセンターです。脅威センサーの革新的なグローバルネットワークに基づいて動的に更新され、脅威データを共有し、最新のマルウェアとの戦いにおいて協力するよう組織に呼びかけます。 にファイルを安全に送信し、エミュレーションを行うことができます。ThreatCloudは、常に最新のThreat Emulation

Check Point 全製品のサイバーインテリジェンスセンターです。脅威センサーの革新的なグローバルネットワークに基づいて動的に更新され、脅威データを共有し、最新のマルウェアとの戦いにおいて協力するよう組織に呼びかけます。 にファイルを安全に送信し、エミュレーションを行うことができます。ThreatCloudは、常に最新のThreat Emulation![]() セキュリティゲートウェイ上のCheck Point Software Bladeは、サンドボックス内のファイルの動作を監視して、悪意のあるファイルかどうかを判断します。頭字語:TEのリリースに対応しています。

セキュリティゲートウェイ上のCheck Point Software Bladeは、サンドボックス内のファイルの動作を監視して、悪意のあるファイルかどうかを判断します。頭字語:TEのリリースに対応しています。

新開発のThreat Emulationエンジンは、インターネットに接続されたサンドボックスを使って、多段攻撃を早期に防止します。完全な感染チェーンが分析され、Threat EmulationレポートのMITRE ATT&CK Matrixの可視化で紹介されています。インターネットに接続されたサンドボックス機能は、Threat EmulationのAWSクラウドプラットフォームとすべてのThreat Emulationベクターでサポートされています。Webダウンロード、Mail Transfer Agent、CloudGuard SaaS、SandBlast Agent、API。

-

Security Gatewayは、インターネットまたは外部ネットワークからファイルを取得する。

-

Security Gatewayは、ファイルの暗号ハッシュをデータベースと比較する。

-

ファイルがすでにデータベース内にある場合は、追加のエミュレーションは必要ありません

-

もし、そのファイルがデータベースにない場合は、そのファイルに対してフルエミュレーションを実行する必要があります

-

-

ファイルはTLS接続でThreatCloudに送信されます。

-

ThreatCloudの仮想コンピュータは、このファイルに対してエミュレーションを実行します。

-

エミュレーション結果は、セキュリティゲートウェイ

Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。に安全に送信され、該当するアクションが実行されます。

Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。に安全に送信され、該当するアクションが実行されます。

|

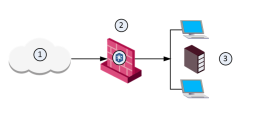

項目 |

説明 |

|---|---|

|

1 |

インターネットと外部ネットワーク |

|

2 |

ペリメーターセキュリティゲートウェイ |

|

3 |

Check Point ThreatCloud サーバ |

|

4 |

内部ネットワーク |

脅威のエミュレーション解析拠点

エミュレーション解析の場所は、御社のご要望に合わせてお選びいただけます。

-

ThreatCloud- すべてのファイルを Check Point ThreatCloud に送信してエミュレートすることができます。ファイルの送信にはネットワーク帯域が使用され、Security Gatewayのパフォーマンスへの影響は最小限です。

- 内部ネットワーク内の Threat Emulation アプライアンス- Threat Emulation アプライアンスを使用して、ローカルまたはリモートアプライアンスでファイルに対するエミュレーションを実行することができます。

ローカルまたはリモートエミュレーション

Threat Emulationアプライアンスは、内部ネットワークに設置することができます。

-

Security Gatewayはトラフィックを受信し、ファイルを集約する。

-

Security Gatewayは、ファイルの暗号ハッシュをデータベースと比較する。

-

このファイルはすでにデータベースに登録されているため、エミュレーションは必要ありません。

-

ファイルがデータベースにない場合、Security Gatewayの仮想コンピュータは、そのファイルに対してフルエミュレーションを実行します。

|

項目 |

説明 |

|---|---|

|

1 |

インターネットと外部ネットワーク |

|

2 |

Security Gateway/Threat Emulationアプライアンス |

|

3 |

内部ネットワークに接続されているコンピュータとサーバ |

-

Security Gatewayはファイルを集約し、Threat Emulationアプライアンスにファイルを送信します。

-

Threat Emulationアプライアンスは、ファイルの暗号ハッシュをデータベースと比較します。ファイルは一意の暗号ハッシュを持つ。これらのファイルハッシュは、エミュレーション終了後、データベースに保存される

-

ファイルがすでにデータベース内にある場合は、エミュレーションは必要ありません。

-

ファイルがデータベース内にない場合、Threat Emulationアプライアンスの仮想コンピュータは、そのファイルに対してフルエミュレーションを実行します。

-

|

項目 |

説明 |

|---|---|

|

1 |

インターネットと外部ネットワーク |

|

2 |

ペリメーターセキュリティゲートウェイ |

|

3 |

スレットエミュレーションアプライアンス |

|

4 |

内部ネットワークに接続されているコンピュータとサーバ |

Threat Emulationの配置を選択する

|

オプション |

説明 |

|---|---|

|

インライン |

トラフィックは、内部ネットワークに入る前にエミュレーションのために送信されます。Threat Preventionポリシーを使用して、マルウェアをブロック |

|

モニタ(SPAN/TAP) |

ミラーポートやTAPポートを使って、ネットワークトラフィックを二重化することができます。内部ネットワーク内のコンピュータにファイルを送信します。Threat Emulationは、ファイルにマルウェアが含まれていることを発見した場合、適切なログ処理を行います。 |

|

MTA(郵便振替機構参照) |

SMTPトラフィックはSecurity Gatewayに行き、エミュレーションのために送信されます。MTAはメールプロキシとして機能し、送信元とのSMTP接続を管理する。MTAはSMTP接続を閉じた後、エミュレーションに電子メールファイルを送信します。ファイルエミュレーションが完了すると、内部ネットワークにあるメールサーバにメールが送信されます。 |

インラインモードとモニタモードの切り替えは R81.10 Gaia Administration Guide

Preventアクションを使用して、悪意のあるファイルをブロックできるようにしたいのですが、どのような展開オプションがありますか?メール転送エージェントによる脅威のエミュレーションの展開」を参照

|

オプション |

説明 |

|---|---|

|

ThreatCloud |

ファイルはエミュレーションのためにThreatCloudに送信されます。エミュレーションが完了すると、ThreatCloudはファイルが安全であることを示す通知をSecurity Gatewayに送信します。そして、内部ネットワークにあるコンピュータに行く。 |

|

Threat Emulation |

インライン展開が可能なThreat Emulation Appliance - ファイルはThreat Emulation Applianceに保管され、エミュレーション後に安全なファイルは内部ネットワーク内のコンピュータに送られます。 |

この表は、Threat Emulationがエミュレーションのためにトラフィックを送信する方法をまとめたものです。

|

トラフィック |

マルウェアをブロック |

|---|---|

|

インライン |

はい |

|

モニタ(SPAN/TAP) |

いいえ |

|

MTA |

メール誤送信防止機能付き推奨品 |

インライン・デプロイメント

ThreatCloudまたはThreat Emulationアプライアンスは、Security Gatewayからファイルを取得します。ファイルに対してエミュレーションが行われた後、ファイルが安全であれば、内部ネットワーク内のコンピュータに送信されます。ファイルにマルウェアが含まれている場合は、隔離され、ログが記録されます。内部ネットワーク内のコンピュータは変更しない。

モニタ(SPAN/TAP)の導入事例

Security Gatewayは、インターネットや外部ネットワークからファイルを取得し、内部ネットワークに侵入させる。Threat Emulationアプライアンスはファイルのコピーを受け取り、オリジナルのファイルは内部ネットワーク内のコンピュータに送られます。Threat Emulationアプライアンスは、暗号化されたファイルとデータベースを比較します。ファイルがすでにデータベース内にある場合は、追加のエミュレーションは必要ありません。ファイルがデータベースにない場合、Threat Emulationアプライアンスの仮想コンピュータは、ファイルのエミュレーションを行います。

ファイルがマルウェアとして識別された場合、Threat PreventionルールのTrackアクションに従ってログが記録されます。モニタのデプロイは、Detect アクションのみをサポートします。

メール転送エージェントによる脅威のエミュレーションの展開

SMTPトラフィックはSecurity Gatewayに行き、エミュレーションのために送信されます。MTAはメールプロキシとして機能し、送信元とのSMTP接続を管理する。MTAはSMTP接続を閉じた後、エミュレーションに電子メールファイルを送信します。ファイルエミュレーションが完了すると、内部ネットワークにあるメールサーバにメールが送信されます。

メール転送エージェントとの連携については、郵便振替機構参照してください。

Threat Emulation処理モード

Emulation Connection Handling Mode は、Threat Emulationがファイルの分析を終了する間、接続を許可またはブロックするように設定できます。選択した処理モードは、ユーザが受け取るファイルの形式や受け取るタイミングに影響します。ここでは、Threat Emulationの処理モードの違いと、選択した処理モードに関するThreat EmulationコンポーネントとThreat Extraction![]() ファイルから悪意のあるコンテンツを削除するセキュリティゲートウェイ上のCheck Point Software Blade。頭字語:TEX。コンポーネント間の相互作用について説明します。

ファイルから悪意のあるコンテンツを削除するセキュリティゲートウェイ上のCheck Point Software Blade。頭字語:TEX。コンポーネント間の相互作用について説明します。

前半はThreat Extractionを無効にした状態でThreat Emulationを動作させるとどうなるか、後半はThreat EmulationとThreat Extractionのコンポーネントがどのように連携して動作するかについて説明します。また、SMTPとHTTPのサービスで異なるモードを指定することもできます。Threat Emulation 処理モードの設定を行うには、Security Policies > Threat Prevention> Policy > プロファイルを右クリック> Threat Emulation> Advanced にアクセスしてください。

Threat Extractionが無効の場合のEmulation接続処理モードの選択

Threat Emulationが3秒以内にファイルに関する評定に達した場合。

-

良性の場合、ゲートウェイはオリジナルのファイルをユーザに送信する。

-

悪意のあるファイルであれば、ゲートウェイがページをブロックする。

Threat Emulationがファイルのチェックに3秒以上かかる場合。

-

Rapid Delivery モード - ゲートウェイはオリジナルのファイルをユーザに送信します(最終的にそのファイルが悪意のあるものであることが判明した場合にも)。

-

Maximum Prevention モードの場合 - ユーザは Threat Emulation が完了するのを待ちます。良性の場合、ゲートウェイはオリジナルのファイルをユーザに送信する。ファイルが悪意のあるものである場合、ゲートウェイはブロックページを表示し、ユーザはファイルにアクセスすることができません。最大防御モードでは、より安全性が高まりますが、ファイルのダウンロードに時間的な遅れが生じる場合があります。

InCustom mode- SMTP と HTTP で異なる処理モードを設定することができます。例:HTTPを「Rapid Delivery」に、SMTPを「Maximum Prevention」に設定することができます。

Threat Extractionが有効な場合のEmulation接続処理モードの選択

Threat Extractionでは、ダウンロード/添付されたファイルから潜在的に悪意のある部分を除去し、ユーザに即座に配信するゲートウェイです。Threat Emulationはバックグラウンドで動作し続け、元のファイルを検査します。 Threat Extractionは、Microsoft OfficeファイルやPDFを中心とした特定のファイル形式に対応していますが、実行ファイルなど、すべてのファイル形式をサポートしているわけではありません。

-

Threat Emulationによってファイルが良性であると判断された場合、ユーザはファイル自体のリンクやメール本文のバナーを使用して元のファイルにアクセスすることができ、ヘルプデスクのオーバーヘッドも発生しません。

-

Threat Emulationが悪意のあるファイルであると判断した場合、元のファイルはブロックされ、ユーザはクリーンアップされたファイルのみにアクセスできるようになります。

これにより、管理者はエンドユーザの生産性を損なわず、かつ最大限のセキュリティを確保することができます。

この動作は、Rapid DeliveryモードとMaximum Preventionモードの両方において同じになる。ただし、CLIでMaximum Preventionを選択すると、以下のようなさらに制限の厳しいモードが設定できます。

-

Threat Extractionに対応しているファイルであっても、ユーザは常にThreat Emulationの完了を待ちます。

-

ユーザは良性と判断されたファイルのみを受け取り、Threat Extractionに対応している場合は、そのファイルもクリーニングされます。このモードを設定するには、sk146593を参照してください。

Threat Extractionが有効であっても、そのファイルがThreat Extractionに対応していない場合、ユーザはクリーンアップされたバージョンのファイルを受信することができません。そのため、Threat Extractionを無効にした場合と同じ動作になります。Rapid Deliveryモードでは、ユーザはオリジナルのファイルを取得し、Maximum Preventionモードでは、ユーザはThreat Emulationの判定を待ちます。

|

|

ベストプラクティス: Threat Extractionが有効な場合、処理モードとしてMaximum Preventionを使用します(余分な予防CLI構成なし)。ユーザが日常的に扱うファイルのほとんどはThreat Extractionが対応しているドキュメントであるため、非対応ファイルの待ち時間のペナルティは管理しやすいものです。ユーザはほとんどのファイルをタイムリーに受け取ることができるようになります。Threat Extractionを無効にした場合、セキュリティニーズと時間的制約のバランスを考慮して処理モードを選択します。 |

Prevent アクションを使用する場合、Threat Emulation がすでにマルウェアとして識別したファイルはブロックされます。ユーザは、Rapid Delivery モードでもファイルを取得することはできません。