セキュリティゾーン

セキュリティゾーンを使用すると、ネットワークの部分間のトラフィックを制御する強力なアクセスコントロールポリシーを作成することができます。

セキュリティゾーン・オブジェクトは、ネットワークの一部(例えば、内部ネットワーク![]() ファイアウォールによって保護され、認証されたユーザによってアクセスされるコンピュータとリソース。や外部ネットワーク)を表します。セキュリティゲートウェイ

ファイアウォールによって保護され、認証されたユーザによってアクセスされるコンピュータとリソース。や外部ネットワーク)を表します。セキュリティゲートウェイ![]() Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。のネットワークインタフェースをセキュリティゾーンに割り当てる。そして、ルールベース

Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。のネットワークインタフェースをセキュリティゾーンに割り当てる。そして、ルールベース![]() 特定のセキュリティポリシーで構成されているすべてのルール。同義語:ルールベース。のSource列とDestination列で、Security Zoneオブジェクトを使用することができます。

特定のセキュリティポリシーで構成されているすべてのルール。同義語:ルールベース。のSource列とDestination列で、Security Zoneオブジェクトを使用することができます。

セキュリティゾーンを利用する

-

ポリシーの簡素化多くのSecurity Gatewayに同じルール

通信セッションに対して指定されたアクションが実行されるようにする、ルールベース内のトラフィックパラメータおよびその他の条件のセット。を適用する。

通信セッションに対して指定されたアクションが実行されるようにする、ルールベース内のトラフィックパラメータおよびその他の条件のセット。を適用する。 -

ルールベースを変更することなく、Security Gatewayのインタフェースにネットワークを追加することができます。

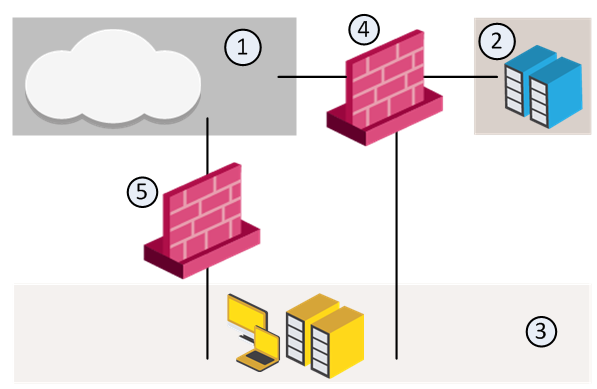

例えば、この図では、典型的なネットワークに対して3つのSecurity Zoneを設けています。ExternalZone (1)、DMZZone (2)、InternalZone (3)の3種類です。

-

Security Gateway(4)は3つのインタフェースを持つ.ExternalZone (1)に1インタフェース、DMZZone (2)に1インタフェース、InternalZone (3)に1インタフェースが割り当てられています。

-

セキュリティゲートウェイ(5)は2つのインタフェースを持つ.ExternalZone (1)に1インタフェース、InternalZone (3)に1インタフェースが割り当てられています。

Security Gatewayインタフェースは、1つのSecurity Zoneにのみ所属することができます。異なるネットワークへのインターフェイスは、同じセキュリティゾーンに置くことができます。

ワークフロー

-

セキュリティゾーンのオブジェクトを設定する。

または、定義済みのセキュリティゾーンを使用します(あらかじめ設定されたセキュリティゾーン参照)。

-

Security Gatewayのインターフェイスをセキュリティゾーンに割り当てる(「セキュリティゾーンの作成と割り当て」を参照)。

-

ルールのSourceとDestinationにSecurity Zoneオブジェクトを使用します。

例:

-

アクセスコントロールポリシーをインストールする(アクセスコントロールポリシーのインストール参照)。

セキュリティゾーンの作成と割り当て

ルールベースでセキュリティゾーンを使用する前に、Security Gatewayインタフェースをセキュリティゾーンに割り当てる必要があります。

セキュリティゾーンを作成するには

-

Objects bar (F11) で、New > More > Network Object > Security Zone をクリックします。

Security Zoneウィンドウが開きます。

-

セキュリティゾーンの名前を入力します。

-

オプションでコメントやタグを入力します。

-

OKをクリックします。。

インターフェイスをセキュリティゾーンに割り当てるには

-

Gateways & Servers ビューで、Security Gateway オブジェクトを右クリックし、Edit を選択します。

Gateway Propertiesウィンドウが開きます。

-

Network Management ペインで、インタフェースを右クリックし、Edit を選択します。

Interfaceウィンドウが開きます。General ペインのTopology エリアには、インターフェイスが既にバインドされているセキュリティゾーンが表示されます。デフォルトでは、セキュリティゾーンは、インターフェイスの場所(Leads To )に応じて計算されます。

-

Modifyをクリックします。

Topology Settingsウィンドウが開きます。

-

Security Zone 領域で、User Defined をクリックし、Specify Security Zone を選択します。

-

ドロップダウン・ボックスから、セキュリティ・ゾーンを選択します。

または、New をクリックして、新規に作成します。

-

OKをクリックします。。

あらかじめ設定されたセキュリティゾーン

あらかじめ設定されたセキュリティゾーンと、その目的です。

-

WirelessZone- ワイヤレス接続でユーザやアプリケーションからアクセスできるネットワーク。

-

ExternalZone- インターネットやその他の外部ネットワークなど、安全でないネットワーク。

-

DMZZone- DMZ(非武装地帯)は、perimeter のネットワークと呼ばれることもあります。外部からアクセスできる会社のサーバが入っている。

DMZは、外部のユーザやアプリケーションが社内の特定のサーバにアクセスすることを許可しますが、外部のユーザが安全な社内ネットワークにアクセスすることはできません。

Security Gatewayルールベースに、会社のDMZへのトラフィックを許可するルールを追加します。例えば、DMZにあるWebサーバへのHTTPおよびHTTPsのトラフィックを許可するルールがあります。

-

InternalZone- 認証されたユーザのみが使用し、保護される必要がある機密データを持つ企業ネットワーク。

制限事項

-

NATポリシーは、R81セキュリティゲートウェイ以上のセキュリティゾーンにのみ対応しています。

-

脅威防御ポリシーは、R81 Security Gateway以上のセキュリティゾーンのみをサポートします。

-

クリーンアップルールにセキュリティゾーンが含まれている場合、そのルールのDropテンプレートの作成が妨げられる場合があります。