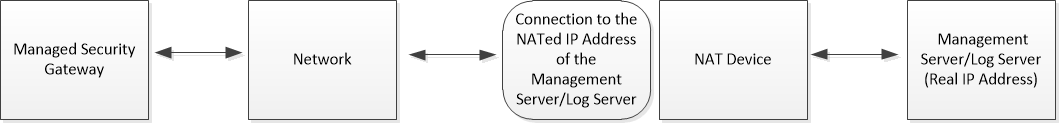

NATされたIPアドレスで管理サーバまたはログサーバにアクセスするためのセキュリティゲートウェイの設定

Security Gatewayは、ポリシーの取得やログの送信のために、サーバのNATされたIPアドレスでSecurity Management Server![]() Check Pointソフトウェアを実行して、単一の管理ドメイン内のCheck Point環境のオブジェクトとポリシーを管理する専用Check Pointサーバ。同義語:単一ドメインセキュリティ管理サーバ。またはLog Server

Check Pointソフトウェアを実行して、単一の管理ドメイン内のCheck Point環境のオブジェクトとポリシーを管理する専用Check Pointサーバ。同義語:単一ドメインセキュリティ管理サーバ。またはLog Server![]() Check Pointソフトウェアを実行してログを保存および処理する専用Check Pointサーバ。にアクセスするように設定することができます。

Check Pointソフトウェアを実行してログを保存および処理する専用Check Pointサーバ。にアクセスするように設定することができます。

この図では、その流れを説明しています。

手順:

-

Security Gateway または各クラスタ メンバ

クラスタの一部であるセキュリティゲートウェイ。のコマンド ラインに接続します。

クラスタの一部であるセキュリティゲートウェイ。のコマンド ラインに接続します。 -

エキスパートモード

CheckPoint Gaiaオペレーティングシステムで完全なシステムルート権限を付与する完全なコマンドラインシェルの名前。にログインします。

CheckPoint Gaiaオペレーティングシステムで完全なシステムルート権限を付与する完全なコマンドラインシェルの名前。にログインします。 -

VSXゲートウェイ

物理ネットワークデバイスの機能を提供するすべての仮想デバイスを含む、VSX仮想ネットワークをホストする物理サーバ。VS0と呼ばれる少なくとも1つの仮想システムを保持します。/各VSX

物理ネットワークデバイスの機能を提供するすべての仮想デバイスを含む、VSX仮想ネットワークをホストする物理サーバ。VS0と呼ばれる少なくとも1つの仮想システムを保持します。/各VSX 仮想システム拡張。Check Point Security Gatewayおよびその他のネットワークデバイスの仮想抽象化を備えたコンピュータまたはクラスタでホストされるCheckPoint仮想ネットワークソリューション。これらの仮想デバイスは、物理的な対応デバイスと同じ機能を提供します。クラスタメンバで、該当するバーチャルシステムのコンテキストに移動します。

仮想システム拡張。Check Point Security Gatewayおよびその他のネットワークデバイスの仮想抽象化を備えたコンピュータまたはクラスタでホストされるCheckPoint仮想ネットワークソリューション。これらの仮想デバイスは、物理的な対応デバイスと同じ機能を提供します。クラスタメンバで、該当するバーチャルシステムのコンテキストに移動します。vsenv <VSID> -

該当するコマンドを実行します(この変更は再起動後も有効です)。

-

Security Gateway / クラスタ

冗長構成で連携する2つ以上のセキュリティゲートウェイ(ハイアベイラビリティまたは負荷分散)をクラスタ化します。メンバが、管理サーバまたはログサーバのパブリック(NATed)IPアドレス(これがデフォルトの動作です)にのみ接続するようにするには、以下を実行します。

冗長構成で連携する2つ以上のセキュリティゲートウェイ(ハイアベイラビリティまたは負荷分散)をクラスタ化します。メンバが、管理サーバまたはログサーバのパブリック(NATed)IPアドレス(これがデフォルトの動作です)にのみ接続するようにするには、以下を実行します。ckp_regedit -a SOFTWARE\\CheckPoint\\FW1 FORCE_NATTED_IP -n 1 -

Security Gateway / クラスタメンバが、Management Server

Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。またはLog Serverの実際のIPアドレスのみに接続するようにするには、以下を実行します。

Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。またはLog Serverの実際のIPアドレスのみに接続するようにするには、以下を実行します。ckp_regedit -a SOFTWARE\\CheckPoint\\FW1 FORCE_NATTED_IP -n 0

注:

-

この変更は再起動後も継続されます。

-

クラスタでは、すべてのクラスタメンバを同じ方法で設定する必要があります。

-

-

FWD処理を再開する。

sk97638 > セクションInfrastructure Processes の説明をご覧ください。