SecurID Authentication for Security Gateway(セキュリティゲートウェイ向けSecurID認証)。

SecurID認証設定のサンプルワークフローです。

SecurIDは、ユーザがトークン認証装置を所有し、PINまたはパスワードを提供することを要求します。トークン認証は、RSA認証マネージャ(AM)に同期するワンタイムパスワードを生成するもので、ハードウェアまたはソフトウェアの形態で提供される。ハードウェアトークンはキーホルダーやクレジットカードサイズのデバイスで、ソフトウェアトークンはユーザが認証を行いたいPCやデバイスに常駐する。すべてのトークンは、約1分ごとに変化するランダムな1回限りのアクセスコードを生成します。ユーザが保護されたリソースに対して認証を試みる場合、ワンタイムユースコードはAMによって検証されなければならない。

SecurIDを使用して、Security Gatewayはリモートユーザからの認証要求をAMに転送する。管理者の場合、リクエストを転送するのはSecurity Management Server![]() Check Pointソフトウェアを実行して、単一の管理ドメイン内のCheck Point環境のオブジェクトとポリシーを管理する専用Check Pointサーバ。同義語:単一ドメインセキュリティ管理サーバ。です。AMは、RSAユーザとその割り当てられたハードトークンまたはソフトトークンのデータベースを管理する。Security GatewayまたはSecurity Management Server

Check Pointソフトウェアを実行して、単一の管理ドメイン内のCheck Point環境のオブジェクトとポリシーを管理する専用Check Pointサーバ。同義語:単一ドメインセキュリティ管理サーバ。です。AMは、RSAユーザとその割り当てられたハードトークンまたはソフトトークンのデータベースを管理する。Security GatewayまたはSecurity Management Server![]() Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。は、AMエージェントとして動作し、すべてのアクセス要求をAMに転送して認証を行います。エージェント設定の詳細については、RSA Authentication Managerのドキュメントを参照してください。SecurID認証方式に必要なパラメータは特にありません。認証リクエストは、SDKがサポートするAPIまたはREST APIを介して送信することができます。

Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。は、AMエージェントとして動作し、すべてのアクセス要求をAMに転送して認証を行います。エージェント設定の詳細については、RSA Authentication Managerのドキュメントを参照してください。SecurID認証方式に必要なパラメータは特にありません。認証リクエストは、SDKがサポートするAPIまたはREST APIを介して送信することができます。

SecurID認証方式に必要なパラメータは特にありません。

SecurID認証を使用するようにセキュリティゲートウェイを設定するには、次のようにします。

-

SecurID認証を使用するようにSecurity Gatewayを設定する。

SecurID認証を使用するようにSecurity Gatewayを設定する。

-

SmartConsole

Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。の左側のナビゲーションパネルから、Gateways & Servers viewをクリックします。

Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。の左側のナビゲーションパネルから、Gateways & Servers viewをクリックします。 -

Security Gatewayオブジェクトを右クリックし、Edit を選択します。

-

左側のツリーから、Other > Legacy Authenticationをクリックします。

-

Enabled Authentication Schemes の項目で、SecurID が選択されていることを確認します。

-

OKをクリックします。。

-

-

認証リクエストを送信するためのAPIを設定する

認証リクエストを送信するためのAPIを設定する

2つのAPIタイプのうち、いずれかを選択して有効にすることができます。

-

SDKがサポートするAPI

SDKがサポートするAPI

UDP上の独自通信プロトコルを使用する独自API ポート5500のSDKを使用し、特定のプラットフォームで利用可能です。

SDKがサポートするAPI上でSecurID認証を有効にするには

-

ACE/Serverで

sdconf.recファイルを生成し、以下の場所にコピーします。 をコンピュータに接続します。詳しくは、RSAのドキュメントを参照してください。

重要- ACE/Serverに接続するSecurity GatewayインタフェースのIPアドレスを使用します。

-

単一の Security Gateway の場合- 認証エージェントとして単一の IP アドレスを設定します。

-

クラスタ

冗長構成で連携する2つ以上のセキュリティゲートウェイ(ハイアベイラビリティまたは負荷分散)をクラスタ化します。の場合- これらのIPアドレスをAuthentication Agentとして設定します。各クラスタメンバの物理IPアドレスとクラスタ仮想IPアドレス。

冗長構成で連携する2つ以上のセキュリティゲートウェイ(ハイアベイラビリティまたは負荷分散)をクラスタ化します。の場合- これらのIPアドレスをAuthentication Agentとして設定します。各クラスタメンバの物理IPアドレスとクラスタ仮想IPアドレス。 -

単一の VSX ゲートウェイ上の VSX バーチャルシステムの場合 - これらの IP アドレスを認証エージェントとして設定します。VSXゲートウェイ

物理ネットワークデバイスの機能を提供するすべての仮想デバイスを含む、VSX仮想ネットワークをホストする物理サーバ。VS0と呼ばれる少なくとも1つの仮想システムを保持します。のIPアドレスとバーチャル・システムのIPアドレス。

物理ネットワークデバイスの機能を提供するすべての仮想デバイスを含む、VSX仮想ネットワークをホストする物理サーバ。VS0と呼ばれる少なくとも1つの仮想システムを保持します。のIPアドレスとバーチャル・システムのIPアドレス。 -

VSXクラスタ上のVSXバーチャルシステムの場合 - これらの IP アドレスを認証エージェントとして設定します。VSX

仮想システム拡張。Check Point Security Gatewayおよびその他のネットワークデバイスの仮想抽象化を備えたコンピュータまたはクラスタでホストされるCheckPoint仮想ネットワークソリューション。これらの仮想デバイスは、物理的な対応デバイスと同じ機能を提供します。クラスタのクラスタ仮想IPアドレスと仮想システムのクラスタ仮想IPアドレス。

仮想システム拡張。Check Point Security Gatewayおよびその他のネットワークデバイスの仮想抽象化を備えたコンピュータまたはクラスタでホストされるCheckPoint仮想ネットワークソリューション。これらの仮想デバイスは、物理的な対応デバイスと同じ機能を提供します。クラスタのクラスタ仮想IPアドレスと仮想システムのクラスタ仮想IPアドレス。

-

-

SmartConsoleでSecurIDオブジェクトを開き、「参照」をクリックして、

sdconf.recファイルをSecurIDオブジェクトにインポートしてください。 -

インストールポリシーです。

注- ポリシーのインストール中に、

sdconf.recファイルが Security Gateway から/var/ace/sdconf.recに転送されます。

-

-

REST API

REST API

REST API上でSecurID認証を有効にするには

-

Security Groupでコマンドラインに接続します。

-

エキスパートモード

CheckPoint Gaiaオペレーティングシステムで完全なシステムルート権限を付与する完全なコマンドラインシェルの名前。にログインします。

CheckPoint Gaiaオペレーティングシステムで完全なシステムルート権限を付与する完全なコマンドラインシェルの名前。にログインします。 -

VSXゲートウェイまたはVSXクラスタメンバで、VSID 0のコンテキストに移動します。

vsenv 0 -

現在の

$CPDIR/conf/RSARestServer.confファイルをバックアップします。cp -v $CPDIR/conf/RSARestServer.conf{,_BKP} -

$CPDIR/conf/RSARestServer.confファイルを編集します。これらのフィールドを埋めてください。

-

host- RSAサーバの設定されたホスト名。 -

port,client key, およびaccessid- RSA SecurID Authentication API ウィンドウから。 -

certificate- 証明書ファイルの名前。

-

-

変更内容をファイルに保存し、エディタを終了します。

-

注 - REST APIの設定を完了しない場合、認証はSDKがサポートするAPIを介して行われます。

-

-

ユーザグループの定義

ユーザグループの定義

-

SmartConsoleで、Objects Bar (F11) を開きます。

-

New > More > User > User Groupをクリックします。

New User Groupウィンドウが開きます。

-

グループ名を入力します。例えば、SecurID_Users 。

グループが空であることを確認します。

-

OKをクリックします。。

-

SmartConsoleセッションを公開する。

-

ポリシーをインストールします。

-

-

ユーザのSecurID認証設定

ユーザのSecurID認証設定

この手順は、内部ユーザ(Security Management Server上の内部ユーザデータベース

スマートコンソールで定義および管理されるすべてのユーザを含むCheck Point内部データベース。に定義されている)と外部ユーザで異なります。

スマートコンソールで定義および管理されるすべてのユーザを含むCheck Point内部データベース。に定義されている)と外部ユーザで異なります。 内部ユーザのSecurID認証設定を行うには

内部ユーザのSecurID認証設定を行うには

内部ユーザとは、Security Management Server上の内部ユーザデータベースに定義されているユーザのことです。

-

新規ユーザを作成します。SmartConsoleで、Objects Bar (F11) を開きます。

-

New > More > User > Userをクリックします。

New Userウィンドウが開きます。

-

テンプレートを選択します。

-

OKをクリックします。。

-

General のページで。

-

デフォルトのName を入力します。この名前は、Authentication Managerでユーザを認証するために使用されます。

-

Expiration 日付を設定します。

-

-

Authentication ページで、Authentication Method ドロップダウンリストから、SecurID を選択します。

-

OKをクリックします。。

外部ユーザのSecurID認証設定を行うには

外部ユーザのSecurID認証設定を行うには

外部ユーザとは、Security Management Server上の内部ユーザデータベースで定義されていないユーザのことです。

-

SmartConsoleで、Manage & Settings > Blades をクリックします。

-

Mobile Accessセクションで、Configure in SmartDashboardをクリックします。

-

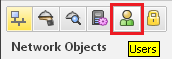

左下の「ネットワークオブジェクト

コンピュータ、IP アドレス、トラフィックプロトコルなど、企業トポロジのさまざまな部分を表す論理オブジェクト。管理者はセキュリティポリシーでこれらのオブジェクトを使用します。」ペインで、Users をクリックします。

コンピュータ、IP アドレス、トラフィックプロトコルなど、企業トポロジのさまざまな部分を表す論理オブジェクト。管理者はセキュリティポリシーでこれらのオブジェクトを使用します。」ペインで、Users をクリックします。

-

空いているスペースで右クリックし、該当するオプションを選択します。

-

1つの外部認証スキームのみをサポートする場合は、New > External User Profile > Match all users を選択します。

-

複数の外部認証スキームをサポートする場合は、New > External User Profile > Match by domain を選択します。

-

-

External User Profile のプロパティを設定します。

-

General Properties のページをご覧ください。

-

Match all users を選択した場合、次にconfigureを行います。

-

External User Profile name のフィールドでは、デフォルトの名前

generic*のままにしておきます。 -

Expiration Date の欄には、適用日を設定します。

-

-

Match by domain を選択した場合、次にconfigureを行います。

-

External User Profile nameフィールドに、該当する名前を入力します。この名前は、Authentication Managerでユーザを認証するために使用されます。

-

Expiration Date の欄には、適用日を設定します。

-

Domain Name matching definitions セクションで、該当する設定を行います。

-

-

-

Authentication のページをご覧ください。

Authentication Scheme ドロップダウンリストから、SecurID を選択します。

-

OKをクリックします。。

-

-

上部のツールバーから、Update をクリックする(またはCTRL S キーを押す)。

-

レガシーSmartDashboardを閉じます。

-

-

SecurID認証の設定を完了する

SecurID認証の設定を完了する

-

アドレス変換ルールベース

特定のセキュリティポリシーで構成されているすべてのルール。同義語:ルールベース。で、Security GatewayとAuthentication Manager間の接続がNATされていないことを確認します。

特定のセキュリティポリシーで構成されているすべてのルール。同義語:ルールベース。で、Security GatewayとAuthentication Manager間の接続がNATされていないことを確認します。 -

SmartConsoleでポリシーの保存、検証、インストールを行います。

Security Gatewayに複数のインタフェースがある場合、SecurID Agent on Security GatewayがAuthentication Managerからの応答を復号化する際に誤ったインタフェースIPを使用し、認証に失敗することがありました。

この問題を解決するには、

sdopts.recという名前の新しいテキストファイルを、sdconf.recと同じディレクトリに置きます。ファイルには、この行が含まれている必要があります。

CLIENT_IP=<IP Address>ここで、

<IP Address>は、Authentication Manager で定義された Security Gateway のプライマリ IP アドレスです。サーバのルーティング先となるインタフェースのIPアドレスです。例:

CLIENT_IP=192.168.20.30

注:VSXゲートウェイとVSXクラスタメンバでは、VSID 0のコンテキストと該当する各仮想システムのコンテキストで、同じ

sdopts.recファイルを作成する必要があります。 -