インターネット接続制限の克服

ユーザがホテルや顧客のオフィスなどの遠隔地から組織に接続する場合、インターネット接続は、HTTP用に指定された標準のポート、通常はHTTP用のポート80とHTTPS用のポート443を使用したWebブラウジングに限定される場合があります。リモートクライアントはポート500でIKEネゴシエーションを行うか、IPsecパケット(これは期待されるTCPパケットではなく、IPsecは異なるプロトコルである)を送信する必要があるため、通常の方法ではVPNトンネルを確立することができない。この問題は、ビジターモード(正式名称:TCP Tunneling )を使用することで解決します。

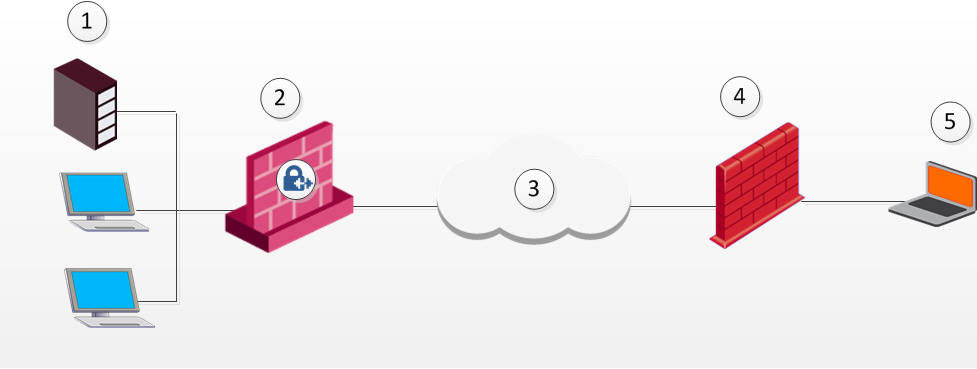

ビジターモード

Visitor Modeは、all Client-to-Gateway通信をポート443の通常のTCP接続でトンネリングします。

|

項目 |

説明 |

|---|---|

|

1 |

ホストサーバ |

|

2 |

Check Point Security Gateway |

|

3 |

インターネット |

|

4 |

チェック・ポイント以外の VPN ピア。ビジター・モードと連動し、クライアントへのトラフィックを許可します。 |

|

5 |

リモートアクセスクライアント |

クライアントとサーバ間で必要なすべてのVPN接続は、このTCP接続の内部でトンネル化されます。つまり、ピアセキュリティゲートウェイ![]() Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。は、ポート443でビジターモード(TCP)サーバを実行する必要があります。

Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。は、ポート443でビジターモード(TCP)サーバを実行する必要があります。

ユーザ数

訪問者モードサーバの最適なパフォーマンスを得るために。

-

パフォーマンスが低下した場合は、許可するユーザ数を最小限に抑える Visitor Mode

-

Linuxシステムのソケットディスクリプタなど、適切な値を編集して、OSで利用できるソケットの数を増やす

カスタマイズされたポートの割り当て

組織は、ビジターモードサーバに、通常指定されているポート443以外のカスタマイズされたポートを使用することを決定します。mutually agreed このシナリオでは、リモートロケーションとホーム組織がall 、ビジターモードに使用できる別のポートを使用することができます。このソリューションは、ビジネスパートナーとの間でうまく機能します。パートナーは、ビジターモード接続用のポートを開放することに同意するだけです。選択したポートがSmartDashboard![]() R77.30以前のバージョンでセキュリティ設定を作成および管理するために使用されるレガシーのCheckPoint GUIクライアント。バージョンでは、特定のレガシー設定を構成するために R80.X 以降が引き続き使用されます。にあらかじめ定義されたサービスで表現されていない場合、そのポートを使用するためには、このサービスを作成する必要があります。ポートが相互に合意され、プロキシがある場合は、このポート宛のトラフィックを許可するようにプロキシを設定します。

R77.30以前のバージョンでセキュリティ設定を作成および管理するために使用されるレガシーのCheckPoint GUIクライアント。バージョンでは、特定のレガシー設定を構成するために R80.X 以降が引き続き使用されます。にあらかじめ定義されたサービスで表現されていない場合、そのポートを使用するためには、このサービスを作成する必要があります。ポートが相互に合意され、プロキシがある場合は、このポート宛のトラフィックを許可するようにプロキシを設定します。

|

|

注 - VPN ピアのビジターモードのサーバは、1つのポートでのみリッスンするため、すべてのパートナ Security Gatewayは、同じ割り当てられたポートに同意する必要があります。 |

Visitor Modeのポートを変更した場合、Endpoint Security VPNサイトの作成方法についてはsk103107を参照してください。

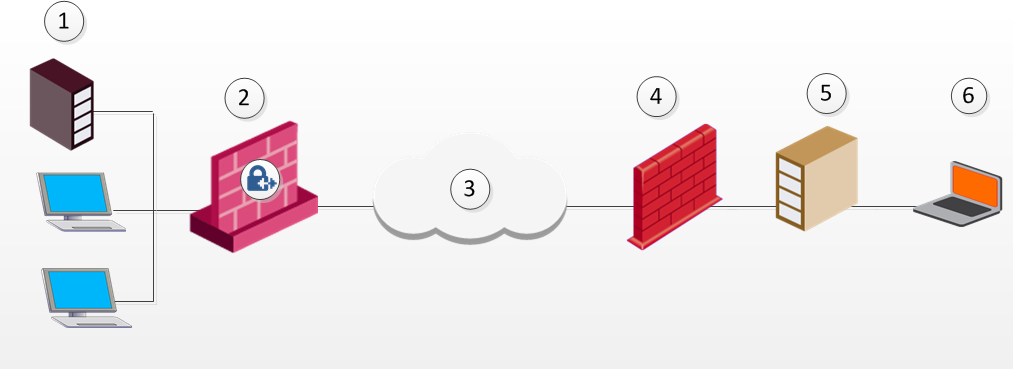

ビジターモードとプロキシサーバ

ビジターモードは、遠隔地でプロキシサーバを実行している場合にも利用することができます。このシナリオでは、リモートユーザはビジターモード接続がプロキシサーバを通過することを可能にします。

|

項目 |

説明 |

|---|---|

|

1 |

TCPサーバ |

|

2 |

セキュリティゲートウェイ |

|

3 |

インターネット |

|

4 |

リモート・ロケーションにあるチェック・ポイント以外の VPN ピア |

|

5 |

遠隔地のプロキシサーバ |

|

6 |

リモートアクセスクライアント |

HTTPSサーバにポート443を占有された場合の訪問者モードについて

指定されたポートがすでに使用されている場合(たとえば、組織のセキュリティゲートウェイのサーバがHTTPS接続用に予約している場合)、ログが「Visitor Mode Server failed to bind to xxx.xxx.xxx.xxx:yy (either port was already taken or the IP address does not exist) 」セキュリティ管理サーバに送信されます。

ピアセキュリティゲートウェイがalready 標準の HTTPS ポート 443 でリッスンする通常の HTTP サーバを実行している場合、HTTP サーバ用とビジターモードサーバ用の、パブリック IP アドレスを持つ 2 つの外部インタフェースをセットアップする必要があります。この2つ目のルーティング可能なアドレスは、2つの方法で実現することができます。

-

ビジターモードサーバ用にネットワークインタフェースを増設すること。 or

-

ポートをブロックしているのと同じネットワークインタフェースで仮想IPを利用することで、ポートをブロックすることができます。

Visitor Mode サーバを実行している Security Gateway オブジェクトで、General Properties > Remote Access page > の設定があります。Allocated IP address.利用可能なすべてのIPアドレスは、ビジターモード接続用にポート443でリッスンするように設定することができます。

MEP環境における訪問者モード

Visitor Modeは、MEP環境でも機能します。詳しくは、「ビジターモードとMEP」を参照してください。

インタフェースの解像度

Visitor Mode環境でのinterface resolution 、静的なIP解決を使用するか、Visitor Mode用に単一のインタフェースを専用にすることが推奨されます。