オフィスモード

リモートクライアントもLANの一部である必要性

組織の内部ネットワーク![]() ファイアウォールによって保護され、認証されたユーザによってアクセスされるコンピュータとリソース。へのリモートアクセスが普及するにつれ、リモートユーザができるだけ多くの組織内部のリソースにアクセスできるようにすることが不可欠になっています。一般的にリモートアクセスを行う場合、クライアントはISPなどからローカルに割り当てられたIPアドレスを使って接続します。クライアントは、NATデバイスの後ろに隠されたルーティング不可能なIPを受け取ることもあります。このため、いくつかの問題が発生することがあります。

ファイアウォールによって保護され、認証されたユーザによってアクセスされるコンピュータとリソース。へのリモートアクセスが普及するにつれ、リモートユーザができるだけ多くの組織内部のリソースにアクセスできるようにすることが不可欠になっています。一般的にリモートアクセスを行う場合、クライアントはISPなどからローカルに割り当てられたIPアドレスを使って接続します。クライアントは、NATデバイスの後ろに隠されたルーティング不可能なIPを受け取ることもあります。このため、いくつかの問題が発生することがあります。

-

ネットワークプロトコルやリソースによっては、クライアントのIPアドレスが内部アドレスであることを要求される場合があります。例えば、ルータのACL(アクセスリスト)は、特定のまたは内部のIPアドレスのみネットワークリソースへのアクセスを許可するように設定される場合があります。これは、リモートクライアントのIPアドレスを事前に把握していないと調整が困難です。

-

ルーティング不可能なIPアドレスが割り当てられた場合、企業内LANで使用されている同様のルーティング不可能なアドレスや、他のクライアントが他のNATデバイスの背後に位置しながら同じIPアドレスを受信している可能性があり、競合が発生する可能性があります。

例えば、クライアントユーザが10.0.0.1というIPアドレスを受信し、それがIPSecパケットのヘッダーに入力されている場合。パケットはNATされる。パケットの新しい送信元IPアドレスは192.168.17.5です。セキュリティゲートウェイ

Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。はNATされたIPをカプセル化し、パケットを復号します。元の送信元IPアドレスである10.0.0.1に戻されます。同じIPを持つ内部ホストが存在する場合、パケットはおそらくドロップされます(Anti-Spoofingがオンになっている場合)。重複するIPがなく、パケットが何らかの内部サーバに転送された場合、サーバは存在しないアドレスに返信しようとすることになります。

Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。はNATされたIPをカプセル化し、パケットを復号します。元の送信元IPアドレスである10.0.0.1に戻されます。同じIPを持つ内部ホストが存在する場合、パケットはおそらくドロップされます(Anti-Spoofingがオンになっている場合)。重複するIPがなく、パケットが何らかの内部サーバに転送された場合、サーバは存在しないアドレスに返信しようとすることになります。 -

2人のリモートユーザがISPから同じIPアドレスを割り当てられた場合(例えば、2人のユーザが内部アドレスを提供するホテルから組織にアクセスし、アウトバウンドでNATしている場合)。両方のユーザが同じIPアドレスで内部ネットワークにアクセスしようとします。組織の内部ネットワーク上のリソースは、ユーザを区別することが困難な場合があります。

オフィスモード

オフィスモードは、セキュリティゲートウェイがリモートクライアントにIPアドレスを割り当てることを可能にします。ユーザが接続し、認証されると、割り当てが行われます。割り当てリースは、ユーザが接続している間、更新されます。アドレスは、一般的なIPアドレスプール、またはユーザグループごとに指定されたIPアドレスプールのいずれかから取得することができます。アドレスはユーザごとに指定できるほか、DHCPサーバを経由して、名前解決サービスを利用することも可能です。DNSによる名前解決を行うことで、企業内ネットワークからクライアントへのアクセスが容易になります。

オフィスモードは、すべてのユーザに使用を許可することも、特定のユーザグループに対して機能を有効にすることも可能です。これは、例えば、特定のユーザグループ(例えば、リモートステーションからLANにアクセスする管理者)に対して特権的なアクセスを許可するために使用することができます。また、オフィスモードの初期の統合段階でも有効で、特定のユーザグループにこの機能を「試験的に」適用し、残りのユーザは従来の方法で作業を継続する時間を確保することができます。

オフィスモードは、以下のものに対応しています。

-

エンドポイントセキュリティVPN

-

SSL Network Extender

-

クリプト

-

L2TP

オフィスモードの仕組み

組織に接続すると、セキュリティゲートウェイに対して自動的にIKEネゴシエーションが開始されます。オフィスモードを使用する場合、IKEのフェーズ1とフェーズ2の間にconfigモードと呼ばれる特別なIKEモードが挿入されます。コンフィグモード中、クライアントはセキュリティゲートウェイにIPを要求します。また、DNSサーバのIPアドレスやWINSサーバのIPアドレスなど、いくつかのパラメータもこの方法で設定することができます。

Security Gateway が IP アドレスを割り当てた後、クライアントは OS 上の Virtual Adapter にその IP を割り当てる。企業内LANへのパケットのルーティングは、このアダプターを経由するように変更されています。この方法でルーティングされたパケットには、送信元IPアドレスとしてSecurity Gatewayから割り当てられたIPアドレスが付きます。実アダプタから出る前に、パケットは外部IPアドレス(実アダプタに割り当てられた)をソース・アドレスとしてIPsecカプセル化されます。このように、オフィスモードでは、IPsecパケット内にオフィスモードのルート不能アドレスを隠蔽することで、ルート不能なIPアドレスを使用することができる。

オフィスモードが動作するためには、セキュリティゲートウェイから割り当てられたIPアドレスが、社内LAN内からそのセキュリティゲートウェイにルーティング可能である必要があります。これにより、LAN上のパケットがクライアントに送信される際、Security Gatewayを経由して折り返されます(「非フラットネットワークにおけるオフィスモードとスタティックルート」参照)。

|

|

注 - SecuRemoteクライアントのみを使用するリモートユーザは、Officeモードではサポートされません。 |

もっと詳しく見る

オフィスモードで接続したリモートユーザが、組織内のリソースと情報を交換する場合の手順を説明します。

-

ユーザはLAN上のリソースに接続しようとしているので、内部ネットワーク宛のパケットを送信します。このパケットは、オフィスモードが設定した仮想インタフェースを経由し、リモートユーザ用に割り当てられた送信元IPアドレスを受信します。

-

パケットは暗号化され、そのための新しいカプセル化IPヘッダーを構築します。カプセル化パケットの送信元IPはリモートクライアントの元のIPアドレスで、送信先はSecurity GatewayのIPアドレスである。そして、カプセル化されたパケットは、インターネットを通じて組織に送信されます。

-

このパケットを受信した組織のセキュリティゲートウェイは、パケットのカプセル化を解除し、リモートユーザに割り当てられた送信元IPを持つ元のパケットを明らかにします。その後、セキュリティゲートウェイはカプセル化解除されたパケットを宛先に転送します。

-

内部リソースは、内部アドレスから来たと思われるパケットを取得します。パケットを処理し、応答パケットをリモートユーザに送り返す。これらのパケットは、リモートユーザに割り当てられた(内部)IPアドレスにルーティングバックされます。

-

セキュリティゲートウェイはパケットを取得し、リモートユーザの元の(ルーティング可能な)IPアドレスで暗号化してカプセル化し、リモートユーザにパケットを返送します。

|

項目 |

説明 |

|---|---|

|

1 |

ホストIPアドレス 10.0.01 |

|

2 |

サーバ |

|

3 |

ゲートウェイ |

|

4 |

インターネット |

|

5 |

ISPルータ |

|

6 |

ユーザマシン |

-

リモートホストは、カプセル化されたパケットにOfficeモードのアドレスを使用し、カプセル化ヘッダーに10.0.0.1を使用します。

-

パケットは新しい送信元アドレスにNATされます。192.168.17.5

-

Security GatewayはNATされたIPアドレスをカプセル化し、パケットを復号します。送信元IPアドレスは、Office Modeのアドレスです。

-

パケットは内部サーバに転送され、正しく返信されます。

IPアドレスの割り当て

Security Gateway がリモートユーザに割り当てる内部 IP アドレスは、以下のいずれかの方法で割り当てることができる。

-

IPプール

-

DHCPサーバ

IPプール

システム管理者は、リモートクライアントマシンに使用するIPアドレスの範囲を指定します。オフィスモードでの接続を要求する各クライアントには、プールから一意のIPアドレスが提供されます。

送信元IPアドレスに基づくIPの割り当て

IPプールからIPアドレスを予約し、その送信元IPアドレスに基づいてリモートユーザに割り当てることができます。リモートホストがセキュリティゲートウェイに接続すると、そのIPアドレスは事前に定義されたソースIPアドレスの範囲と比較されます。IPアドレスがその範囲内にあることが確認された場合、専用の範囲からオフィスモード用IPアドレスが割り当てられます。

この予約プールからのIPアドレスは、これらのリモートユーザに与えられたアクセス許可の別のセットを提供するように設定することができます。

DHCPサーバ

DHCP(Dynamic Host Configuration Protocol)サーバは、オフィスモードクライアントのIPアドレスの割り当てに使用することができます。リモートユーザがオフィスモードを使用してセキュリティゲートウェイに接続すると、セキュリティゲートウェイはDHCPサーバに、オフィスモードユーザ用に指定されたIPアドレスの範囲からユーザにIPアドレスを割り当てるよう要求します。

セキュリティゲートウェイのDHCPリクエストには、DHCPクライアントが自身を差別化するための様々なクライアント属性を含めることができます。この属性は、クライアント側のOSにあらかじめ設定されており、IPアドレスを配布する過程で、異なるDHCPサーバが使用することができる。セキュリティゲートウェイ DHCPリクエストには、次の属性を含めることができます。

-

ホスト名

-

完全修飾ドメイン名(FQDN)

-

ベンダークラス

-

ユーザクラス

RADIUS サーバ

RADIUSサーバは、リモートユーザの認証に使用することができます。リモートユーザがセキュリティゲートウェイに接続すると、ユーザ名とパスワードがRADIUSサーバに渡され、サーバは情報が正しいかどうかをチェックし、ユーザを認証します。RADIUSサーバは、IPアドレスを割り当てるように設定することも可能です。

|

|

注 - 認証とIPの割り当ては、同じRADIUSサーバで行う必要があります。 |

非フラットネットワークにおけるオフィスモードとスタティックルート

フラットネットワークとは、すべてのステーションがブリッジやルータを介さずに相互に到達できるネットワークのことです。ネットワークの1セグメントは「フラットネットワーク」です。静的ルートとは、システム管理者が手動で(ルータに)割り当てたルートで、ネットワークの変更を反映させるために手動で更新する必要があるものです。

LANが非フラット(ステーション同士がルーターやブリッジを経由して到達する)の場合、リモートクライアント宛のLAN上のパケットがセキュリティゲートウェイに正しくルーティングされるように、リモートクライアントのOMアドレスをルーターに静的に割り当てる必要があります。

IPアドレス リース期間

リモートユーザのマシンにOfficeモードのIPアドレスが割り当てられると、そのマシンは一定時間、そのIPアドレスを使用することができます。この期間は、"IPアドレスリース期間 "と呼ばれます。 リモートクライアントは、IPリース期間の半分が経過すると、自動的にリース更新を要求します。IPリース期間時間を60分に設定した場合、30分後に更新要求が送信されます。更新が行われた場合、30分後に再度更新を要求します。更新に失敗した場合は、残り時間の半分の時間(例えば15分、7.5分など)後に再度試行します。更新がなく、リース期間の60分がタイムアウトした場合、トンネルリンクは終了します。接続を更新するには、リモートユーザがSecurity Gatewayに再接続する必要があります。再接続時にIKEの再ネゴシエーションが開始され、新しいトンネルが作成されます。

Security Gatewayの事前定義されたIPプールからIPアドレスを割り当てる場合、Security GatewayはIPリース期間期間を決定します。デフォルトは15分です。

DHCPサーバを使用してユーザにIPアドレスを割り当てる場合、DHCPサーバの設定により、IPリース期間が決定されます。ユーザが短時間のうちに Security Gateway への接続を切断し、再接続した場合、以前と同じ IP アドレスを取得する可能性があります。

名前解決を利用する - WINSとDNS

リモートユーザが内部ネットワーク上のリソースにアクセスしやすくするために、管理者はリモートユーザ用にWINSサーバとDNSサーバを指定することができます。この情報は、IKE設定モード中にIPアドレス割り当て情報とともにリモートユーザに送信され、リモートユーザのオペレーティングシステムが、ユーザが組織の内部リソースにアクセスしようとする際に名前からIPへの解決のために使用されます。

なりすまし防止

アンチスプーフィングでは、ネットワーク管理者がセキュリティゲートウェイの各インタフェースでどのIPアドレスを想定しているかを設定します。アンチスプーフィングにより、IPアドレスはそれぞれのセキュリティゲートウェイインタフェースのコンテキスト内でのみ受信または送信されることが保証されます。クライアントマシンは、インターネットへの外部インタフェースや無線LANインタフェースなど、複数のインタフェースから接続および認証できるため、オフィスモードのIPアドレスが複数のインタフェースで検出されることがあるため、なりすまし防止機能には問題があります。オフィスモードは、IPsecカプセル化パケットのソースIPアドレス、つまり外部IPで認証されたオフィスモードIPアドレスが実際にユーザに割り当てられたことを確認することで、なりすまし防止を強化しています。

複数の外部インタフェースでオフィスモードを使う

通常、VPNでは暗号化の前にルーティングが行われる。オフィスモードの複雑なシナリオでは、セキュリティゲートウェイが複数の外部インタフェースを持つ場合があり、この場合、問題が発生する可能性があります。このようなシナリオでは、リモートユーザの仮想IPアドレス宛のパケットは、セキュリティゲートウェイの1つの外部インタフェースを経由することになっているパケットとしてマークされることになります。最初の経路決定が行われた後にのみ、パケットはIPsecのカプセル化が行われます。カプセル化された後、これらのパケットの宛先IPアドレスは、クライアントの元のIPアドレスに変更されます。カプセル化されたパケットに対して選択されるべき経路が,元のパケットの経路とは異なる外部インタフェースを経由している可能性があり(宛先IPアドレスが変わったため),その場合,ルーティングエラーが発生します。オフィスモードは、すべてのオフィスモードパケットがカプセル化された後、ルーティングを受けるようにする機能があります。

オフィスモード 1サイトあたり

リモートユーザが接続し、セキュリティゲートウェイからオフィスモードIPアドレスを受け取った後、そのセキュリティゲートウェイの暗号化ドメインへのすべての接続は、内部ソースIPとしてオフィスモードIPで発信されます。オフィスモードIPは、暗号化ドメイン内のホストがリモートユーザのIPアドレスとして認識するものです。

特定の Security Gateway が割り当てる Office Mode IP アドレスは,自身の暗号化ドメインだけでなく,近隣の暗号化ドメインでも使用することができる.隣接する暗号化ドメインは、割り当てたSecurity Gatewayと同じVPNコミュニティ![]() VPNゲートウェイで保護されたVPNドメインの名前付き集合体。のメンバであるSecurity Gatewayの背後に存在する必要があります。リモートホストの接続は、受け取ったオフィスモードIPアドレスに依存しているため、IPを発行したセキュリティゲートウェイが利用できなくなると、そのサイトへの接続はすべて終了してしまうのです。

VPNゲートウェイで保護されたVPNドメインの名前付き集合体。のメンバであるSecurity Gatewayの背後に存在する必要があります。リモートホストの接続は、受け取ったオフィスモードIPアドレスに依存しているため、IPを発行したセキュリティゲートウェイが利用できなくなると、そのサイトへの接続はすべて終了してしまうのです。

サイト上のすべてのセキュリティゲートウェイがリモートユーザのオフィスモードIPアドレスを認識するためには、すべてのセキュリティゲートウェイがオフィスモードIP範囲を知っている必要があり、IP範囲はすべてのネットワークでルーティング可能である必要があります。ただし、Office Mode per Site機能を使用している場合は、IP-per-user機能を実装することはできません。

|

|

注 - Office Mode per Siteが有効な場合、Office Mode Anti-Spoofing は実行されません。 |

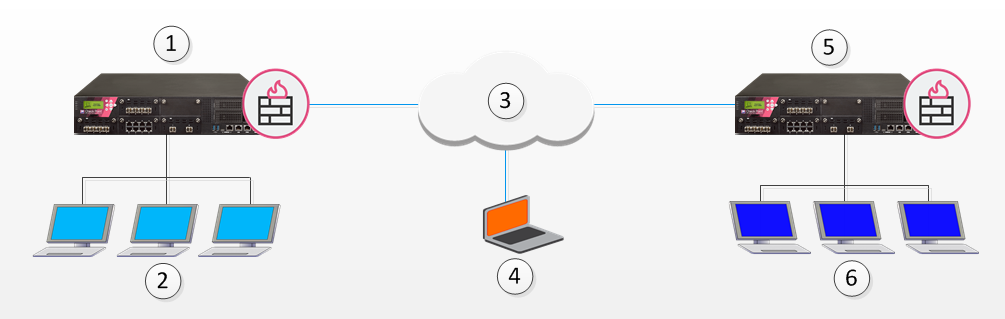

このシナリオでは

|

項目 |

説明 |

|---|---|

|

1 |

セキュリティゲートウェイ1 |

|

2 |

VPNドメインA |

|

3 |

インターネット |

|

4 |

リモートホスト |

|

5 |

セキュリティゲートウェイ2 |

|

6 |

VPNドメインB |

-

リモートユーザが Security Gateway 1 に接続する.

-

Security Gateway 1 はリモートユーザに対して Office Mode の IP アドレスを割り当てる.

-

リモートユーザは Security Gateway 1 に接続したまま、Security Gateway 1 から発行された Office Mode の IP アドレスを用いて Security Gateway 2 の背後にあるホストに接続することができます。

ユーザごとのIPアドレスの有効化

ルータなどの機器により、ネットワークの一部へのアクセスを特定のIPアドレスに制限する構成もある。オフィスモードで接続するリモートユーザは、指定したIPアドレス、または指定した範囲からIPアドレスを取得し、ルータを通過して接続することができます。

|

|

注 - この機能を実装する場合、オフィスモードのアンチスプーフィングを有効にする必要があります(なりすまし防止を参照)。 |

IPアドレスの割り当てには、DHCPサーバやIPプールを使用することができます。

DHCPサーバ

DHCPサーバから割り当てられるOfficeモードのアドレスを設定するには

-

SmartConsole

Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。で、Gateways & Servers をクリックし、Security Gatewayをダブルクリックします。

Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。で、Gateways & Servers をクリックし、Security Gatewayをダブルクリックします。Security Gateway Properties ウィンドウが開き、General Properties ページが表示されます。

-

ナビゲーションツリーでVPN Clients > Office Modeをクリックします。

-

group またはall users の Office Mode を有効にする .

-

Office Mode Methodセクションで、以下のオプションを選択します。

-

Using one of the following methodsをクリックします。

-

Automatic (using DHCP)をクリックします。

-

-

MAC address for DHCP allocation をクリックし、選択します。 calculated per user name

-

OKをクリックします。。

-

アクセスコントロールポリシーをインストールします。

-

Security Groupでコマンドラインに接続します。

-

このコマンドを実行すると、ユーザに割り当てられたMACアドレスが取得できます。

vpn macutil <username> -

DHCPサーバで、IPアドレスとMACアドレスを指定して新しい予約を行い、指定されたユーザ専用のIPアドレスを割り当てる。

ipassignment.conf」ファイル

Security Gateway 上の$FWDIR/conf/ipassignment.conf ファイルは、IP-per-user 機能を実装するために使用されます。オフィスモードやL2TPクライアントで接続する際に、特定のユーザに特定のアドレスを割り当てたり、特定のグループに特定の範囲を割り当てることが可能です。

|

|

注:

|

ipassignment.confファイルのサンプル

# This file is used to implement the IP-per-user feature. It allows the # administrator to assign specific addresses to specific users or specific # ranges to specific groups when they connect using Office Mode or L2TP. # # The format of this file is simple: Each line specifies the target # gateway, the IP address (or addresses) we wish to assign and the user # (or group) name as in the following examples: # # Gateway Type IP Address User Name # ============= ===== ======================================== ========================================= # Paris-GW, 10.5.5.8, Jean # Brasilia, addr 10.6.5.8, wins=(192.168.3.2,192.168.3.3) Joao # comments are allowed # Miami, addr 10.7.5.8, dns=(192.168.3.7,192.168.3.8) CN=John,OU=users,O=cpmgmt.acme.com.gibeuu # 10.1.1.2 range 100.107.105.110-100.107.105.119/24 Finance # * net 10.7.5.32/28 suffix=(acct.acme.com) Accounting # # Note that real records do not begin with a pound-sign (#), and the commas # are optional. Invalid lines are treated as comments. Also, the # user name may be followed by a pound-sign and a comment. # # The first item is the gateway name or address. On lines that assign # multiple IP addresses to a group of users or a network (range or net # in the second item) this should be the physical address of the gateway, # or an asterisk (*) to signify all gateways. # On lines that assign one IP for one user this could be the gateway # name as well. A gateway will only honor lines that refer to it. # # The second item is a descriptor. It can be 'addr', 'range' or 'net'. # 'addr' specifies one IP for one user. This prefix is optional. # 'range' and 'net' specify a range of addresses. These prefixes are # required. # # The third item is the IP address or addresses. In the case of a single # address, it is specified in standard dotted decimal format. # ranges can be specified either by the first and last IP address, or using # a net specification. In either case you need to also specify the subnet # mask length ('/24' means 255.255.255.0). With a range, this is the subnet# mask. With a net it is both the subnet mask and it also determines the # addresses in the range. # # After the third item come any of three keyword parameters. These are # specifications for WINS (or NBNS) servers, for DNS servers and a DNS # suffix. The parameters themselves are on the format 'keyword=(params)' # where the params can be one address (such as "192.168.3.2"), several # IP addresses (such as "192.168.3.2,192.168.3.3") or a string (only # for the DNS suffix. The relevant keywords are "dns", "wins" and # "suffix" and they are not case-sensitive. # Inside the keyword parameters there must be no spaces or any other # extra characters. These will cause the entire line to be ignored. # # The last item is the user name. This can be a common name if the # user authenticates with some username/password method (like hybrid # or MD5-Challenge) or a DN if the user authenticates with a # certificate. # |

オフィスモードに関する考察

IPプールとDHCPの比較

IPアドレスをファイアウォールから(IPプールを使って)割り当てるか、DHCPサーバから割り当てるかは、ネットワーク管理および財務上の問題である。ネットワーク管理者の中には、すべての動的IPアドレスを同じ場所で管理することを好む人もいるでしょう。そのような場合には、中央のDHCPサーバが望ましいかもしれません。さらに、DHCPでは、FirewallのIPプールのようにクラスタ![]() 冗長構成で連携する2つ以上のセキュリティゲートウェイ(ハイアベイラビリティまたは負荷分散)をクラスタ化します。メンバごとに異なるプールを持つのではなく、1つのプールからすべてのアドレスを割り当てることができます。一方、DHCPサーバの購入は経済的な負担が大きいと考える人もおり、その場合はIPプールという選択肢を選ぶこともできます。

冗長構成で連携する2つ以上のセキュリティゲートウェイ(ハイアベイラビリティまたは負荷分散)をクラスタ化します。メンバごとに異なるプールを持つのではなく、1つのプールからすべてのアドレスを割り当てることができます。一方、DHCPサーバの購入は経済的な負担が大きいと考える人もおり、その場合はIPプールという選択肢を選ぶこともできます。

ルーティングテーブルの変更

オフィスモードで割り当てられたIPアドレスは、内部LANルータによって、そのアドレスを割り当てたセキュリティゲートウェイ(またはセキュリティゲートウェイクラスタ)へルーティングされる必要があります。これは、リモートアクセスのオフィスモードユーザ宛のパケットが、セキュリティゲートウェイに到達し、カプセル化されてクライアントマシンに返されることを確認するためのものです。そのため、組織のルーティングテーブルの変更が必要になる場合があります。

複数外部インタフェース機能を使う

この機能を有効にすると、パケットがIPsecでカプセル化された後にルーティングの決定を行うようオフィスモードに指示し、起こりうるルーティングの問題を防止します(複数の外部インタフェースでオフィスモードを使うを参照)。この機能は、セキュリティゲートウェイを経由するパケットのルーティングに新たなチェックと変更を加えるもので、パフォーマンスに影響を及ぼします。そのため、これらの条件を満たす場合にのみ、本機能を使用することをお勧めします。

-

セキュリティゲートウェイは、複数の外部インタフェースを備えている

-

Office Modeのパケットが間違った外部インタフェースにルーティングされる

オフィスモードの設定

オフィスモードを設定する前に、標準的なVPNリモートアクセスがすでに設定されていることが前提です。

オフィスモードの設定を開始する前に、オフィスモードを使用するリモートユーザ用に指定された内部アドレス空間を選択する必要があります。これは、この空間のアドレスがエンタープライズ・ドメイン内で使用されるアドレスと競合しない限り、任意のIPアドレス空間とすることができる。10.x.x.xのように、インターネット上でルーティングできないアドレス空間を選択することも可能です。

Office Modeの基本構成は、IPプールを使用します。また、アドレスの割り当てにDHCPを使用してオフィスモードを構成することもできます(「DHCPの設定」を参照)。

IPプールの構成

オフィスモードユーザのために確保した内部アドレス空間宛のトラフィックが、すべてセキュリティゲートウェイを経由するように、すべての内部ルーターが設定されていることを確認してください。

IPプールを使用した基本的なOffice Modeを展開する場合。

-

オブジェクトバーから「New > Network 」をクリックします。

New Networkウィンドウが開きます。

-

General 」タブで、IPアドレスのプール範囲を設定します。

-

ネットワークのName を入力します。

-

Network Address 、最初のIPアドレスを入力します。

-

Net Mask には、必要なIPアドレスの数に応じてサブネットマスクを入力します(例えば、255.255.255.0と入力すると、10.130.56.1 から 10.130.56.254 までの254個のIPアドレスすべてがオフィスモードアドレスとして指定されます)。

-

OK をクリックし、変更内容を公開します。

-

-

Gateways & ServersをクリックしてSecurity Gatewayをダブルクリックします。

Security Gateway Properties ウィンドウが開き、General Properties ページが表示されます。

-

ナビゲーションツリーでVPN Clients > Office Modeをクリックします。

-

これらの設定を行うには

-

Office Mode Methodセクションで:

-

Using one of the following methodsを選択します。

-

Manual (using IP pool)を選択します。

SSL Network Extenderと連携する場合、Automatic (using DHCP) というオプションはサポートされません。

-

Allocate IP from network ドロップダウンリストから、該当するIPプール・ネットワーク・オブジェクトを選択します。

注- クラスタオブジェクトでは、この設定はCluster Members ページ> 各クラスタメンバオブジェクトの編集> VPN タブをクリックすることで行う必要があります。

-

Optional Parameters をクリックし、IP lease duration フィールドに、その IP アドレスがリモートホストによって使用される分数を入力します。

OKをクリックします。。

-

-

Anti-Spoofingセクションで:

-

Perform Anti-Spoofing on Office Mode addressesを選択します。

-

オプション:Additional IP Address for Anti-Spoofing ドロップダウンリストから、該当するオブジェクトを選択します。

-

-

-

OKをクリックします。。

-

アクセスコントロールポリシーをインストールします。

オフィスモードユーザが使用できるWINSサーバとDNSサーバを指定するには

注 - IP Poolを選択した場合のみ、Security Management Server![]() Check Pointソフトウェアを実行して、単一の管理ドメイン内のCheck Point環境のオブジェクトとポリシーを管理する専用Check Pointサーバ。同義語:単一ドメインセキュリティ管理サーバ。上にWINSおよびDNSサーバを設定します。

Check Pointソフトウェアを実行して、単一の管理ドメイン内のCheck Point環境のオブジェクトとポリシーを管理する専用Check Pointサーバ。同義語:単一ドメインセキュリティ管理サーバ。上にWINSおよびDNSサーバを設定します。

-

DNSサーバオブジェクトを作成します。

-

Objects パネルから、New > Host をクリックします。

-

General ページで、Object Name とIP address の設定を入力します。

-

Servers ページで、DNS Server をクリックします。

-

OKをクリックします。。

-

-

WINSサーバオブジェクトを作成します。

-

Objects パネルから、New > Host をクリックします。

-

General ページで、Object Name とIP address の設定を入力します。

-

OKをクリックします。

-

-

SmartConsoleセッションを公開する。

-

左側のナビゲーションパネルでGateways & Serversします。

-

Security Gateway / Cluster オブジェクトをダブルクリックします。

-

ナビゲーションツリーでVPN Clients > Office Modeをクリックします。

-

Optional Parametersをクリックします。

-

DNS Servers セクションで、Primary を選択し、該当する DNS サーバオブジェクトを選択します。

-

WINS Servers セクションで、Primary を選択し、該当する WINS サーバ・オブジェクトを選択します。

-

OKをクリックします。。

-

OKをクリックします。。

-

アクセスコントロールポリシーをインストールします。

送信元IPアドレスに基づくIP割り当ての設定

$FWDIR/conf/user.def ファイルで、「IP Assignment Based on Source IP Address」機能の設定を行う。このファイルは、リモートアクセスに使用されるゲートウェイを管理する Security Management Server![]() Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。 上にあります。

Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。 上にあります。

送信元IPアドレスの範囲とOffice Modeのアドレスの範囲を定義する必要があります。$FWDIR/conf/user.def ファイルは、複数のゲートウェイに対する複数の定義を含むことができます。

各行で定義されている最初の範囲は、送信元IPアドレスの範囲です。行目の範囲は、Office ModeのIPアドレスの範囲です。

例:

all@module1 om_per_src_range={<10.10.5.0, 10.10.5.129; 1.1.1.5, 1.1.1.87>,<10.10.9.0, 10.10.9.255; 1.1.1.88, 1.1.1.95>}; all@module2 om_per_src_range={<70.70.70.4, 70.70.70.90; 8.8.8.6,8.8.8.86>};

|

このシナリオでは

-

(10.10.5.0, 10.10.5.129), (10.10.9.0, 10.10.9.255), (70.70.70.4, 70.70.90) は VPN リモートクライアントソース IP アドレスレンジです。

-

(1.1.1.5, 1.1.1.87), (1.1.1.1.88, 1.1.1.95), (8.8.8.6, 8.8.8.68) は、ソースIPが同行に定義された範囲に該当するリモートユーザに割り当てられるオフィスモードIPアド レスである。

例:送信元IPアドレスが10.10.10.5.0~10.10.5.129のユーザは、1.1.1.5~1.1.1.87のオフィスモードアドレスを受け取ることになります。

送信元IPアドレスに基づくIP割り当て」は、Security Management Server上の$FWDIR/conf/objects_5_0.c ファイルにフラグを立てて有効にします。

Security Gatewayのオブジェクトに属性を追加します。

-

Security Management Server (Domain Management Server)にDatabase Tool (GuiDBEdit Tool) で接続します。

-

左上のペインで、Global Properties > Properties をクリックします。

-

右上のペインで、firewall_properties を選択します。

-

下のペインで、om_use_ip_src_range パラメータを編集し、これらの値のいずれかを選択します。

-

exclusively - リモートホストIPがソース範囲に見つからない場合、リモートユーザはオフィスモードIPアドレスを取得しません。

-

true - リモートホストIPがソースIPレンジに見つからない場合、ユーザは別の方法でオフィスモードIPアドレスを取得することになります。

-

false - パラメータは使用しません(デフォルトです)。

-

ipassignment.conf "ファイルによるオフィスモード

Security Management Serverで作成されたOffice Modeの設定を上書きすることができます。Check Point Security Gateway の$FWDIR/conf にあるipassignment.conf というプレーン・テキスト・ファイルを編集します。Security Gatewayは、Security Management serverでオブジェクトに定義された設定ではなく、これらのOffice Modeの設定を使用します。

ipassignment.conf ファイルを制御します。

-

ユーザ/グループごとのIPで、特定のユーザやユーザグループが常に同じオフィスモードアドレスを受信できるようにします。これにより、管理者は、オフィスモードを使用して接続する際に、ユーザに特定のアドレスを割り当てたり、グループに特定のIP範囲/ネットワークを割り当てることができます。

-

特定のユーザまたはグループに対して、異なるWINSサーバを指定すること。

-

別のDNSサーバ。

-

ファイル内の各エントリに異なるDNSドメインサフィックスを設定します。

サブネットマスクとオフィスモードアドレス

ipassignment.confファイルを使用して、1人のユーザにサブネットマスクを割り当てることはできません。IPプールを使用している場合、マスクはネットワークオブジェクト![]() コンピュータ、IP アドレス、トラフィックプロトコルなど、企業トポロジのさまざまな部分を表す論理オブジェクト。管理者はセキュリティポリシーでこれらのオブジェクトを使用します。から取得され、DHCPを使用している場合はデフォルトで255.255.255.0になります。

コンピュータ、IP アドレス、トラフィックプロトコルなど、企業トポロジのさまざまな部分を表す論理オブジェクト。管理者はセキュリティポリシーでこれらのオブジェクトを使用します。から取得され、DHCPを使用している場合はデフォルトで255.255.255.0になります。

構文を確認する

ipassignment.confファイルの構文が正しいかどうかは、"vpn ipafile_check" というコマンドで確認することができます。

シェルプロンプトから実行します。 vpn ipafile_check ipassignment.conf

という2つのパラメータがあります。

-

warn- エラーを表示します。 -

detail- すべての詳細を表示する

例:

[Expert@MyGW:0]# vpn ipafile_check ipassignment.conf warn Reading file records... Invalid IP address specification in line 0057 Invalid IP address specification in line 0058 Invalid subnet in line 0060

[Expert@MyGW:0]# vpn ipafile_check ipassignment.conf detail Reading file records... Line 0051 is a comment (starts with #) Line 0052 is a comment (starts with #) Line 0053 is a comment (starts with #) Line 0054 is a comment (starts with #) Line 0055 is a comment (starts with #) Line 0056 ignored because it is empty Invalid IP address specification in line 0057 Invalid IP address specification in line 0058 line 0059 is OK. User="paul" Invalid subnet in line 0060 line 0061 is OK. Group="dns=1.1.1.1 Line 0062 ignored because it is empty Line 0063 ignored because it is empty Could not read line 64 in conf file - maybe EOF [Expert@MyGW:0]# |

DHCPの設定

DHCPサーバでOfficeモードを設定する場合。

-

DHCPサーバの設定で、オフィスモードユーザのIPアドレス空間が指定されていることを確認します(例:10.130.56.0)。

-

オブジェクトバーから「New > Host 」をクリックします。

-

名前、IPアドレス、サブネットマスクの設定を行います。

-

OK をクリックし、変更内容を公開します。

-

リモートアクセスセキュリティゲートウェイオブジェクトをダブルクリックします。

Security Gateway Properties ウィンドウが開き、General Properties ページが表示されます。

-

ナビゲーションツリーでVPN Clients > Office Modeをクリックします。

-

これらの設定を行うには

-

Automatic (use DHCP)をクリックします。

-

Use specific DHCP server から、DHCP サーバを選択します。

-

Virtual IP address for DHCP server replies には、オフィスモード用に指定したIPアドレスのサブネットワークから、IPアドレスを入力します。

オフィスモードでは、IPの割り当てにDHCPリレー方式をサポートしているので、DHCPサーバに返信先を指示することができます。DHCPサーバからこのアドレスへのパケットがSecurity Gatewayを経由するように、DHCPサーバと内部ルーターのルーティングを調整する必要があります。

-

オプション:Additional IP addresses for Anti-Spoofing で、DHCP サーバで Office Mode 用に確保した IP アドレスの範囲で作成したネットワーク・オブジェクトを選択します。

-

-

OKをクリックします。。

-

アクセスコントロールポリシーをインストールします。

DHCPサーバでOfficeモード用の新しいネットワークオブジェクトを作成するには

-

オブジェクトバーから「New > Network 」をクリックします。

New Networkウィンドウが開きます。

-

Network Address には、最初に使用するアドレス(例:10.130.56.0)を入力します。

-

Net Mask には、使用するアドレスの量に応じたサブネットマスクを入力します。

例えば、IPアドレス255.255.255.0は、10.130.56.1から10.130.56.254までの254個のIPアドレスをDHCPサーバ上のリモートホストOffice Modeアドレスとして確保することを指定しています。

-

OKをクリックします。。

-

アクセスコントロールポリシーをインストールします。

-

オフィスモードユーザのために確保した内部アドレス空間宛のトラフィックが、すべてセキュリティゲートウェイを経由するように、すべての内部ルーターが設定されていることを確認してください。

例えば、上記の例では、Security GatewayのIPアドレスを通じて、クラスCのサブネットワークである10.130.56.0へのルートを追加することが求められています。

-

リモートアクセスクライアントもオフィスモードを使用するように設定されていることを確認してください。

オフィスモード - RADIUSサーバを使用する場合

RADIUSサーバがIPアドレスを割り当てるように設定すること。

-

オブジェクトバーから、Servers > RADIUS をクリックします。

-

RADIUS サーバを右クリックし、Edit をクリックします。

RADIUS Server Propertiesウィンドウが開きます。

-

Accounting タブをクリックします。

-

Enable IP Pool Managementを選択します。

-

RADIUSサーバがリモートユーザとの通信に使用するサービスを選択します。

-

OKをクリックします。。

-

アクセスコントロールポリシーをインストールします。

リモートユーザの認証を行うためのRADIUSサーバを設定するには

-

SmartConsoleで、Gateways & Servers をクリックし、Security Gatewayをダブルクリックします。

Security Gateway Properties ウィンドウが開き、General Properties ページが表示されます。

-

ナビゲーションツリーでVPN Clients > Office Mode.をクリックします。

-

Office Mode Methodセクションで、From the RADIUS server used to authenticate the userをクリックします。

-

OKをクリックします。。

-

アクセスコントロールポリシーをインストールします。

ファーストオフィスモードIPを使用する

すべてのゲートウェイがオフィスモードで動作するように設定すること。

-

メニュー]から[Global Properties ]をクリックします。

-

ナビゲーションツリーでRemote Access > VPN - Advancedをクリックします。

-

Office Modeセクションで、Use first allocated Office Mode IP address for all connections to the Security Gateways of the siteをクリックします。

-

OKをクリックします。。

-

アクセスコントロールポリシーをインストールします。