機械証明書

R80.40リリースでは、Security Gatewayに新しいVPN認証機能が追加されました。Endpoint Security Client E80.71のマシン証明書による認証は、ゲートウェイでも利用できるようになりました。

マシン証明書認証は、これらのモードに対応しています。

-

User and machine authentication - マシン証明書とユーザ認証方式で認証します。

-

Machine-only authentication - マシン証明書のみで認証します。このモードは、ユーザがWindowsにログインする前と後に利用することができます。

|

|

注 - マシン証明書認証は、Endpoint Clientでのみ機能します。この機能をクライアント側で設定する方法の詳細については、E80.72 and Higher Remote Access Clients Administration Guide の「マシン認証」を参照してください。 |

制限事項です。

-

マシンは、MicrosoftAD サーバで定義されている必要があります。

-

マシン証明書の Subject フィールドは、空であってはならない。

ホスト名は最初の値でなければなりません。

例:

CN=DESKTOP-12345、OU=コンピュータ、DC=example、DC=com

-

マシンのみで認証されたトンネルでは、Security Gatewayの認証方式が「Defined on user record (Legacy authentication)」または証明書ベースのレルムであることが必要です。

-

Check Point Desktop Policy with Machine Groupsはサポートされていません。

-

Check Point Management Server

Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。 は、マシン証明書の登録および配布機能を提供しません。

Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。 は、マシン証明書の登録および配布機能を提供しません。 -

マシンエンティティには、アクセスロールを使用する必要があります。machine@locationのようなオブジェクトはサポートされていません。

機能設定ステップ

-

LDAPサーバのルートCAを管理の「信頼できるCA」に追加する

LDAPサーバのルートCAを管理の「信頼できるCA」に追加する

sk149253をご参照ください。

このCAは、マシン認証手続きに必要です。

-

LDAPアカウント単位の作成

LDAPアカウント単位の作成

sk31841をご参照ください。

-

認証の強制を設定する

認証の強制を設定する

機能ステータス定義

-

Disabled - 機能はオフになっています。マシン証明書認証が行われない。

-

When available - クライアントは、マシン証明書の有無にかかわらず、接続を許可される。ゲートウェイはマシン証明書を受信すると、マシンの認証を試みる。

注:マシン証明書が有効でない場合、接続に失敗します。

-

Mandatory - マシン証明書がないとクライアントは接続できない。

マシン証明書認証のステータスを設定する

-

Identity Awareness Software Blade

特定のセキュリティソリューション (モジュール):(1) セキュリティゲートウェイでは、各ソフトウェアブレードがトラフィックの特定の特性を検査します (2) 管理サーバでは、各ソフトウェアブレードで異なる管理機能を使用できます。 を有効にし、ウィザードを実行します。

特定のセキュリティソリューション (モジュール):(1) セキュリティゲートウェイでは、各ソフトウェアブレードがトラフィックの特定の特性を検査します (2) 管理サーバでは、各ソフトウェアブレードで異なる管理機能を使用できます。 を有効にし、ウィザードを実行します。 -

Remote Access の基本構成(community,office mode,visitor mode )を適用します。

-

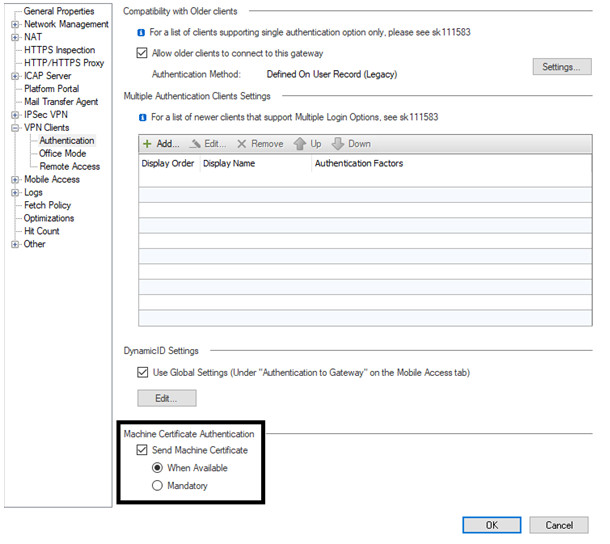

VPN Clients > Authentication にアクセスしてください。

-

画面下部の「Send Machine Certificate 」にチェックを入れます。

-

When Available またはMandatory を選択してください。

-

OKをクリックします。

-

-

ユーザとマシンのポリシー設定

ユーザとマシンのポリシー設定

アクセスコントロールポリシーをインストールします。

-

SmartConsole

Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。で管理サーバに接続します。

Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。で管理サーバに接続します。 -

Objects Menu にアクセスしてください。

-

New を左クリックします。

-

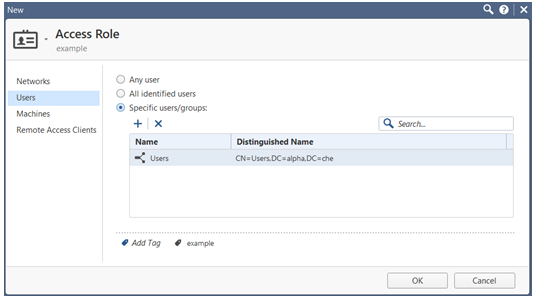

More > User > Access Roleを選択します。

-

左のツリーでUsersページ をクリックします。

-

Users ペインで、以下のいずれかを選択します。

-

Any user

-

All identified users - これには、サポートされている認証方法(internal users,Active Directory users, またはLDAP users によって識別されるユーザが含まれます。)

-

Specific users/groups - 各ユーザまたはユーザグループに対して、クリックするとリストからユーザまたはグループを選択できます。

-

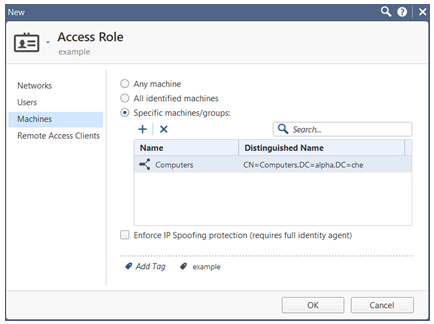

左のツリーでMachinesページ をクリックします。

-

Machines ペインで、以下のいずれかを選択します。

-

Any machine

-

All identified machines - サポートされている認証方法(Active Directory )によって識別されるマシンを含む。

-

Specific machines - 各マシンの場合は、クリックしてリストからマシンを選択します。

-

OKをクリックします。

-

左側のナビゲーションパネルでSecurity Policesをクリックします。

-

ネットワークポリシータブを選択します。

-

Access Control で、Policy を選択します。

-

Source カラムで右クリック> Add new items… .

-

Access Role を左クリックします。

-

VPN カラムで右クリック> Specific VPN communities….

-

RemoteAccess コミュニティを追加します。

-

このSecurity Gatewayオブジェクトにアクセスコントロールポリシーをインストールします。

新規アクセスロールウィンドウが開きます。

-

-

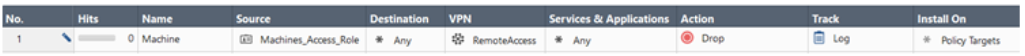

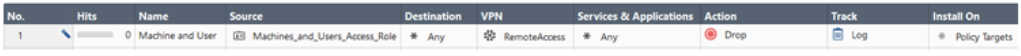

方針例

方針例

例1

例1

Source フィールドは、オブジェクト

Machines_Access_Roleを含む。アクセスロールで、Machines ペインでSpecific machines/groups を選択し、LDAP machine/machines group を追加します(対応するペインにはAny user とAny Network を残しておきます)。

クライアントがマシン認証(Machine only またはMachine and User)で接続する場合、マシンがLDAPマシングループに一致すれば、このルール

通信セッションに対して指定されたアクションが実行されるようにする、ルールベース内のトラフィックパラメータおよびその他の条件のセット。が適用されます。

通信セッションに対して指定されたアクションが実行されるようにする、ルールベース内のトラフィックパラメータおよびその他の条件のセット。が適用されます。

例2

例2

Source フィールドは、オブジェクト

Users_Access_Roleを含む。アクセスロールで、Users ペインでSpecific users/groups を選択し、LDAP user/users group を追加します。対応するペインにAny machine とAny Network を残しておきます。

クライアントがユーザ認証 (User only またはMachine and User) で接続する場合、このルールは、ユーザが LDAP のユーザ グループに一致する場合に適用されます。

例3

例3

Source フィールドは、オブジェクト

Machines_and_Users_Access_Roleを含む。アクセスロールでは、Machines ペインでSpecific machines/groups を、Users ペインでSpecific users/groups を選択する必要があります。対応するペインにAny Network を残す。

MachineとUserの両方が適切なLDAPグループに一致する場合、Machine とUser authentication の接続はこのルールに一致することができます。

例 4

例 4

ポリシーSource フィールドには、オブジェクト

Anyが含まれます。クライアントがUser (User only またはMachine and User) で接続した場合、このルールにマッチします。

-

オプション - UPN(機械証明書付き

オプション - UPN(機械証明書付き

多くのお客様は、ユーザログイン属性として、DN の代わりに、UserPrincipalName を使用することを好んでいます。

新しいレルムが利用可能です。machine_certificate.

-

これにより、マシンとユーザで異なるレルムを設定することが可能になります。

-

ユーザは、マシン認証に影響を与えることなく、UPN でログインすることができます。

-

ユーザ領域は、依然として1つの認証要素を持っている必要があります。

この機能を利用するためには、GuiDBeditで新しいレルムを作成する必要があります。

GuiDBeditで新しいrealmを作成する方法の詳細については、R81.10 Mobile Access Administration Guide > セクションUser Authentication を参照してください。

-

表示文字列で新しく作成されたレルムの名前がmachine_certificate であることを確認してください。

-

新しいrealmを作成した後、ユーザが選択したrealmのLDAP lookup typeをDN ではなく、UPN に変更することが可能です。

-