デスクトップ・セキュリティ

デスクトップセキュリティの必要性

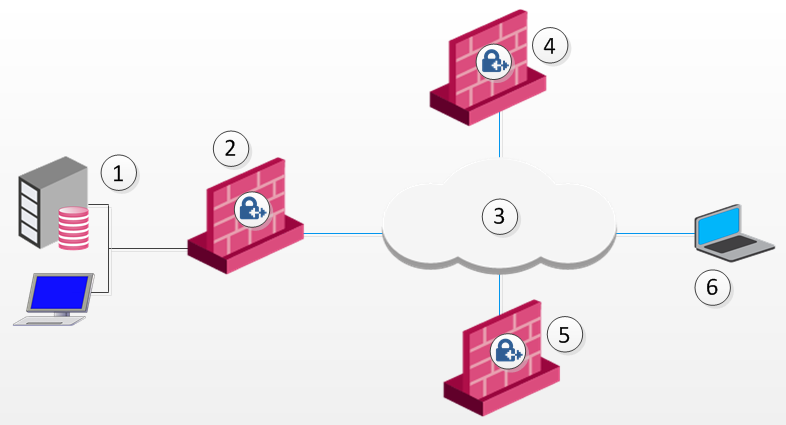

セキュリティゲートウェイ![]() Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。は、ネットワーク上のセキュリティゲートウェイを通過するトラフィックにセキュリティポリシーを適用します。リモートクライアントは保護されたネットワークの外部にあり、リモートクライアントへのトラフィックはセキュリティゲートウェイを通過しません。そのため、リモートクライアントは攻撃を受けやすい。

Check Point ソフトウェアを実行してトラフィックを検査し、接続されたネットワークリソースにセキュリティポリシーを適用する専用Check Pointサーバ。は、ネットワーク上のセキュリティゲートウェイを通過するトラフィックにセキュリティポリシーを適用します。リモートクライアントは保護されたネットワークの外部にあり、リモートクライアントへのトラフィックはセキュリティゲートウェイを通過しません。そのため、リモートクライアントは攻撃を受けやすい。

攻撃者は、保護されていないリモートアクセスクライアントを使用して、VPNトンネルを経由して、保護されたネットワークにアクセスすることも可能です。

デスクトップのセキュリティソリューション

Endpoint Security VPN などの Desktop Security 機能を備えた Check Point のクライアントでは、Desktop Security Policy をクライアントに適用してファイアウォールによる保護を実現します。管理者は、SmartDashboard![]() R77.30以前のバージョンでセキュリティ設定を作成および管理するために使用されるレガシーのCheckPoint GUIクライアント。バージョンでは、特定のレガシー設定を構成するために R80.X 以降が引き続き使用されます。のデスクトップルールベース

R77.30以前のバージョンでセキュリティ設定を作成および管理するために使用されるレガシーのCheckPoint GUIクライアント。バージョンでは、特定のレガシー設定を構成するために R80.X 以降が引き続き使用されます。のデスクトップルールベース![]() 特定のセキュリティポリシーで構成されているすべてのルール。同義語:ルールベース。で、デスクトップセキュリティポリシーを定義します。ルール

特定のセキュリティポリシーで構成されているすべてのルール。同義語:ルールベース。で、デスクトップセキュリティポリシーを定義します。ルール![]() 通信セッションに対して指定されたアクションが実行されるようにする、ルールベース内のトラフィックパラメータおよびその他の条件のセット。は、特定のユーザグループまたは全ユーザに割り当てることができます。

通信セッションに対して指定されたアクションが実行されるようにする、ルールベース内のトラフィックパラメータおよびその他の条件のセット。は、特定のユーザグループまたは全ユーザに割り当てることができます。

セキュリティ管理サーバは、リモートアクセスセキュリティゲートウェイで有効にした機能である、デスクトップセキュリティポリシーをポリシーサーバにダウンロードします。リモートアクセスクライアントコンピュータは、Security Gatewayに接続するときに、Policy ServerからDesktop Security Policiesをダウンロードします。

クライアントは、接続元、接続先、およびサービスに基づいて、接続の受け入れ、暗号化、または切断を行うために、Desktop Policyを実施します。

Note - Check Point Endpoint Security Suite の一部として Endpoint Security VPN を使用している場合、SmartDashboard または SmartEndpoint の Desktop Security からクライアントファイアウォールを利用するかどうかを設定することが可能です。

|

項目 |

説明 |

|---|---|

|

1 |

|

|

2 |

ファイアウォール |

|

3 |

インターネット |

|

4 |

セキュリティゲートウェイとポリシーサーバ |

|

5 |

セキュリティゲートウェイ |

|

6 |

リモートアクセスクライアント |

デスクトップ・セキュリティ・ポリシー

Desktop Security Policyには、InboundとOutboundのルールがあります。

-

Inbound rules - クライアントコンピュータに向かう接続に適用されます。

-

Outbound rules - クライアントコンピュータから発信される接続に適用されます。

各ルールでは、送信元、送信先、およびサービスごとにトラフィックを定義します。ルールは、マッチしたトラフィックにどのようなアクションを実行するかを定義します。

-

Source - 通信を開始するネットワークオブジェクト

コンピュータ、IP アドレス、トラフィックプロトコルなど、企業トポロジのさまざまな部分を表す論理オブジェクト。管理者はセキュリティポリシーでこれらのオブジェクトを使用します。。

コンピュータ、IP アドレス、トラフィックプロトコルなど、企業トポロジのさまざまな部分を表す論理オブジェクト。管理者はセキュリティポリシーでこれらのオブジェクトを使用します。。 -

Destination - インバウンド通信の場合はユーザグループと場所、アウトバウンド通信の場合はIPアドレス。

-

Service - 通信のサービスまたはプロトコルを示す。

-

Action、Accept、Encrypt、またはBlock。

組織内部のコンピュータ、たとえばSecurity GatewayのVPNドメイン内のすべてのマシンへの接続は、たとえ通過させるルールがAcceptルールであっても、自動的に暗号化されます。

暗黙のルール

Desktop Security Policyには、ユーザが定義したルールに加え、受信および送信ポリシーの末尾に暗黙のルールが追加されています。

-

暗黙のoutbound ルールは、クライアントから発信されたすべての接続が、以前のブロックルールに一致しない場合、発信することを許可します。

Any 宛先、Any サービス =Accept.

-

暗黙のinbound ルールは、以前のルールに一致しないクライアントに来るすべての接続をブロックします。

Any Source,Any Service =Block.

ユーザの粒度

リモートユーザに対して、場所とユーザグループに基づいて異なるルールを定義することができます。

-

Locations - 物理的な場所によって実施するルールを設定します。例えば、オフィスビルでノートパソコンを使っているユーザは、同じノートパソコンを使っているユーザが公衆無線LANアクセスポイントから接続する場合よりも、制限の少ないポリシーを持つことになります。

-

User Groups - あるユーザには実施し、他のユーザには実施しないルールを設定します。例えば、ほとんどのユーザには制限的なルールを定義し、システム管理者にはより多くのアクセス権を与えるなどです。また、特定のユーザグループを指定せず、全リモートユーザに対して実施するルールを定義することができます。

ルールは、個々のユーザではなく、ユーザグループに適用されます。クライアントはユーザグループを識別しないため、接続時にセキュリティゲートウェイからグループ定義を取得する必要があります。セキュリティゲートウェイは認証されたユーザのユーザグループを解決し、その情報をクライアントに送信します。クライアントは、ユーザグループに基づき、ユーザに適用されるルールを実施します。

ルールは、RADIUSサーバのradiusグループにも適用することができます。

既定のポリシー

クライアントが起動し、Policy Server に接続する前に、Policy Server から最後にダウンロードされたポリシーですべてのユーザに対して定義されたルールから成る「デフォルトポリシー」が適用されます。これは、この時点では、クライアントがユーザの所属するグループを知らないからです。デフォルトのポリシーは、ユーザがPolicyサーバから更新されたポリシー(および現在のユーザのグループ情報)をダウンロードするまで強制的に適用されます。

クライアントがPolicy Serverへの接続を失った場合、接続が復元されPolicyがダウンロードされるまで、デフォルトのPolicyが適用されます。

デスクトップセキュリティの設定

Security GatewayをDesktop SecurityのPolicy Serverとして有効にするには、以下の手順に従います。

-

Gateways & ServersをクリックしてSecurity Gatewayをダブルクリックします。

Security Gatewayウィンドウが開き、General Properties ページが表示されます。

-

Network Security タブで、IPsec VPN とPolicy Server を選択します。

-

OK.をクリックします。

-

変更内容を公開します。

Desktop Securityポリシーを有効にするには

-

Security Policies をクリックし、Manage Policies ウィンドウを開きます(CTRL + T)。

-

All のアイコンをクリックします。

-

編集するポリシーを選択し、Edit をクリックします。

ポリシーウィンドウが開きます。

-

Desktop Securityを選択します。

-

OK.をクリックします。

-

インストールポリシーです。

Desktop Policyルールを設定するには

-

Security Policies,をクリックし、ナビゲーションツリーからAccess Control > Desktopをクリックします。

-

Open Desktop Policy in SmartDashboardをクリックします。

SmartDashboardが開き、「Desktop 」タブが表示されます。

-

インバウンドルールを設定します。Rules>Add Rule をクリックして、ポリシーにルールを追加します。

受信ルールでは、クライアントコンピュータ(デスクトップ)が宛先となります。ルールを適用するユーザグループを選択します。

-

アウトバウンドルールを設定します。Rules>Add Rule をクリックして、ポリシーにルールを追加します。

送信ルールでは、クライアントコンピュータ(デスクトップ)が送信元となります。ルールを適用するユーザグループを選択します。

-

Save をクリックし、SmartDashboardを終了します。

-

ポリシーをインストールします。

Security GatewayにAdvanced Securityポリシー、Policy ServerにDesktop Securityポリシーがインストールされていることを確認してください。

ルールベースに対する操作

デスクトップセキュリティポリシーを定義します。ルールは順番に管理され、前のルールでブロックされたものを後から許可することはできません。

ルールベースの右クリックメニューには、以下のオプションがあります。

-

Add Rule - 選択したルールの上または下にルールを追加します。

-

Delete - 不要になったルールは削除してください。

-

Hide - 現在のビューに無関係なルールを非表示にして、ルールベースの読みやすさを向上させることができます。隠しルールはそのまま適用されます。

-

Disable Rule - 現在は実装されていないが、将来的に実装される可能性のあるルールを無効にすることができます。

-

Where Used - 選択したネットワークオブジェクトが他のルールに含まれている箇所を確認します。

-

Copy as Image - ルールの画像をクリップボードにコピーします。

-

Copy Rule UID - ルールの一意のUIDをコピーします。

-

View Rule Logs - このルールに一致するトラフィックのログを参照します。

-

Negate Cell - セルが否定されると、そのオブジェクトやサービスを除く「すべて」のルールになります。例えば、Service のカラムで http を否定すると、http 以外のすべてのサービスがルールに含まれることになる。

FTPのルール作り

クライアントがアクティブFTPを使用する場合は、Desktop Security Policyにルールを追加して、必要なサービスを具体的に許可する必要があります。アクティブなFTPサービスのうち、ftp-pasv 以外を選択してください。

Active FTP Ruleを追加するには

-

SmartDashboardで、Desktop タブを開きます。

-

Outbound rules を右クリックし、Add を選択します。

-

ルールで、サービスとしてFTPサービスの1つを、アクションとしてAccept を選択します。

ポリシーサーバ

ポリシーサーバは、General Properties > Network Security タブで有効にすると、Security Gateway にインストールされます。デスクトップセキュリティポリシーのリポジトリとして機能します。クライアントのコンピュータは、Policy ServerからDesktop Security Policiesをダウンロードします。

クライアントコンピュータがサイトに接続または再認証されると、自動的にポリシーサーバの更新を確認し、ダウンロードします。

ロケーションベースポリシー

ロケーションベースポリシーは、これらのポリシーを使用して、Desktop Firewallのロケーションアウェアサポートを追加します。

-

Connected Policy - ときに強制される。

-

VPNが接続されている。

-

VPNが切断され、Location Awarenessがエンドポイントコンピュータが内部ネットワーク

ファイアウォールによって保護され、認証されたユーザによってアクセスされるコンピュータとリソース。にあると判断します。Connected Policyは「そのまま」強制されるのではなく、機能のモード(

ファイアウォールによって保護され、認証されたユーザによってアクセスされるコンピュータとリソース。にあると判断します。Connected Policyは「そのまま」強制されるのではなく、機能のモード(disconnected_in_house_fw_policy_modeプロパティ)に応じて変更されます。

-

-

Disconnected Policy - VPNが接続されておらず、ロケーションアウェアネスがエンドポイントコンピュータが内部ネットワーク上にないことを確認した場合に実施されます。

Desktop Firewallのロケーションベースポリシーは、デフォルトで無効になっています。

ロケーションアウェアネスを設定する

Location Awareness の設定は、クライアント設定ファイルにあるこれらのプロパティに基づいて行われます。

-

disconnected_in_house_fw_policy_enabled - 機能が有効か無効かを定義します。

可能な値は以下の通り。

-

true- 有効 -

false- 無効(デフォルト)

-

-

disconnected_in_house_fw_policy_mode - ロケーションアウェアネス検出後に実行されるポリシーを定義します。

可能な値は以下の通り。

-

encrypt_to_allow- 最後に接続したユーザに基づいて、接続ポリシーが適用されます。EncryptルールはAllowルールに変換されます(デフォルト)。 -

any_any_allow- "Any-Any-Allow "が実施されます。

-

デスクトップファイヤーウォールで位置認識を有効にするには

-

Security Gateway上で、

$FWDIR/conf/trac_client_1.ttmファイルを編集します。 -

disconnected_in_house_fw_policy_enabledのエントリーを追加します。:disconnected_in_house_fw_policy_enabled (:gateway (disconnected_in_house_fw_policy_enabled:default (true))) -

ファイルを保存して、ポリシーをインストールします。

ロケーションベースポリシーを設定するには

-

Security Gateway上で、

$FWDIR/conf/trac_client_1.ttmファイルを編集します。 -

disconnected_in_house_fw_policy_modeのエントリーを追加します。:disconnected_in_house_fw_policy_mode (:gateway (disconnected_in_house_fw_policy_mode:default (encrypt_to_allow))) -

ファイルを保存して、ポリシーをインストールします。

注:これらのプロパティは、すべてのゲートウェイについて、trac_client_1.ttm でデフォルト値を設定することを強くお勧めします。

ログとアラート

Desktop Securityのログは、クライアントコンピュータにローカルに保存されます。

-

32ビットシステム。

C:\Program Files\CheckPoint\Endpoint Connect\trac_fwpktlog.log -

64ビットシステム。

C:\Program Files(x86)\CheckPoint\Endpoint Connect\trac_fwpktlog.log

アラートは、クライアント接続時にSecurity Management Server![]() Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。へ保存・アップロードされます。

Check Point シングルドメインセキュリティ管理サーバまたはマルチドメインセキュリティ管理サーバ。へ保存・アップロードされます。

アラートは、SmartConsole![]() Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。 Logs& Monitor ビューのLogs タブで確認できます。

Check Point 環境の管理に使用される Check Point GUI アプリケーション-セキュリティポリシーの構成、デバイスの構成、製品とイベントの監視、アップデートのインストールなど。 Logs& Monitor ビューのLogs タブで確認できます。

IPv6トラフィックをブロックまたは許可する

デフォルトでは、デスクトップファイアウォールは、クライアントへのIPv6トラフィックを許可します。

クライアントへのIPv6トラフィックをブロックするには

-

Security Gateway上で、このファイルを開いて編集します。

$FWDIR/conf/trac_client_1.ttm -

このような行を追加します。

:allow_ipv6 (:gateway (allow_ipv6:default (false))) -

保存してファイルを閉じる。

-

インストールポリシーです。

ワイヤレスホットスポット

Desktop Policyは、ワイヤレスホットスポットをサポートすることができます。

プロキシが必要な場合があります。

デスクトップ・セキュリティの留意点

デスクトップセキュリティのポリシーは、セキュリティと利便性のバランスを考慮した上で計画します。ユーザができるだけ自由に作業できるようにしたいが、同時にリモートユーザのコンピュータを攻撃しにくいようにしたい。重要なポイント

-

ユーザがそのポートでサーバを実行していない限り、受信ポリシーでサービスを明示的に許可しないでください。クライアントへのインバウンド接続でサービスを許可する場合、誰が、どこから接続を開くことを許可されるかを定義します。

-

アウトバウンドポリシーの最適な実装方法は、特定の問題のあるサービス(Netbusなど)のみをルールでブロックし、それ以外を許可することです。制限的なポリシー(例えば、POP3、IMAP、HTTPのみを許可し、それ以外はブロックする)は、ユーザが仕事をすることを難しくします。送信ポリシーで特定のサービスだけを許可し、それ以外をブロックすると、ユーザが別のサービスを必要とすることがわかったときに、ポリシーを頻繁に更新する必要があります。

-

組織の暗号化ドメインへの送信接続は、サービスの送信ルールでAccept が指定されている場合でも、常に自動的に暗号化されます。

-

暗黙のルール(「暗黙のルール」を参照)は、以前のルールで明示的に扱われていないサービスを許可またはブロックする可能性があることに留意してください。例えば、クライアントコンピュータ上でサーバが動作している場合、クライアントコンピュータへの接続を許可する明示的なルールを作成する必要があります。そうしないと、受信暗黙のブロックルールによって接続がブロックされます。