ブリッジモードでのセキュリティグループの展開

ブリッジモードの紹介

既存のネットワークをIPアドレスの異なる複数のネットワークに分割することができない場合、ブリッジモード![]() 既存のトポロジに簡単に展開できるレイヤ2ブリッジデバイスとして機能するセキュリティゲートウェイまたは仮想システム。でセキュリティグループ

既存のトポロジに簡単に展開できるレイヤ2ブリッジデバイスとして機能するセキュリティゲートウェイまたは仮想システム。でセキュリティグループ![]() アクティブ/アクティブクラスタ機能を提供するセキュリティアプライアンスの論理グループ。セキュリティグループには 1 つ以上のセキュリティアプライアンスを含めることができます。セキュリティグループは、互いに別々に独立して機能します。本番ネットワークには、セキュリティグループが1つのセキュリティゲートウェイとして表示されます。すべてのセキュリティグループには以下が含まれます。(A) 本番ネットワークが接続されているアップリンクポート、(B) セキュリティアプライアンス(ダウンリンクポートは Quantum Maestro Orchestrator が自動的に決定)、(C) Check Point Management Server が接続されている管理用ポート。を設定することができます。

アクティブ/アクティブクラスタ機能を提供するセキュリティアプライアンスの論理グループ。セキュリティグループには 1 つ以上のセキュリティアプライアンスを含めることができます。セキュリティグループは、互いに別々に独立して機能します。本番ネットワークには、セキュリティグループが1つのセキュリティゲートウェイとして表示されます。すべてのセキュリティグループには以下が含まれます。(A) 本番ネットワークが接続されているアップリンクポート、(B) セキュリティアプライアンス(ダウンリンクポートは Quantum Maestro Orchestrator が自動的に決定)、(C) Check Point Management Server が接続されている管理用ポート。を設定することができます。

ブリッジモードのセキュリティグループは、レイヤー3トラフィックからは見えません。

トラフィックが一方のブリッジスレーブインタフェースに到着すると、Security Groupはそれを検査し、2番目のブリッジスレーブインタフェースに渡します。

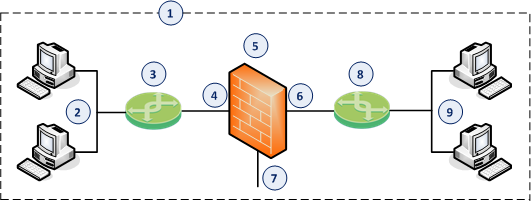

ブリッジモードのトポロジ例

|

項目 |

説明 |

|---|---|

|

1 |

管理者が2つのレイヤー2セグメントに分割する必要があるネットワーク。 ブリッジモードのSecurity Gateway は、これらのセグメント間を接続します。 |

|

2 |

最初のネットワークセグメント。 |

|

3 |

ブリッジモードで Security Group 上の 1 つのブリッジスレーブインタフェース(4)と最初のネットワークセグメントを接続するスイッチです。 |

|

4 |

ブリッジモードのセキュリティグループ上の1つのブリッジスレーブインタフェース(例えば、 |

|

5 |

ブリッジモードでのセキュリティグループ。 |

|

6 |

ブリッジモードのセキュリティグループ上の別のブリッジされたスレーブインタフェース(例えば、 |

|

7 |

セキュリティグループ上の専用Gaia管理インタフェース(例: |

|

8 |

ブリッジモードで Security Group 上のもう一つのブリッジ接続されたスレーブインタ フェース(6)と 2 番目のネットワークセグメントを接続するスイッチです。 |

|

9 |

2番目のネットワークセグメント。 |

ブリッジモードでの対応ソフトウェアブレード

この表は、ブリッジモードのソフトウェアブレードと機能、およびその対応状況を示しています。

|

|

注:

|

ブリッジモードでの制限事項

1つのブリッジインタフェースに設定できるスレーブインタフェースは2つまでです。このブリッジインタフェースは、2ポートのレイヤー2スイッチと考えることができます。各ポートは、Physicalインタフェース、VLANインタフェース、Bondインタフェースのいずれかにすることができます。

これらの機能とデプロイメントは、ブリッジモードでサポートされません。

-

NATルール(具体的には、ログのFirewallカーネルはトラフィックを受け入れたと表示するが、Security Gatewayは実際には転送しない)。詳しくは、sk106146を参照してください。

-

ブリッジにIPアドレスが割り当てられていない場合、ブリッジされたネットワークからマルチポータル(モバイルアクセスポータル、アイデンティティ認識キャプティブポータル、データ損失防止ポータルなど)にアクセスすることができます。

詳細については、sk101371:Gaia OSとSecurePlatform OSのブリッジモードを参照してください。