Intelligence へのAWS 環境のオンボード

このトピックでは、新しいオンボードエクスペリエンスでAWS 環境をIntelligence にオンボードする方法について説明します。手動オンボードを使用したレガシーメソッドについては、Intelligence へのAWS 環境の手動オンボーディングを参照してください。

インテリジェンスにオンボードするには、CloudGuard にオンボードする必要があります。アカウントがまだオンボードされていない場合は、AWS 環境のオンボードの手順に従ってください。

動作

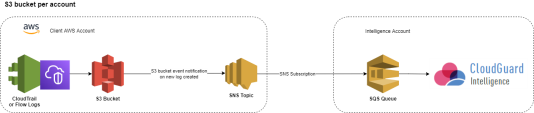

Intelligence は、AWS アカウントから VPC フローログ および CloudTrail ログを使用します。これらのログは AWS S3 バケットに保存する必要があります。インテリジェンスは、インテリジェンスにアカウントをオンボードした後にCloudGuard が受信を開始した新しいログのみを分析します。S3 バケットは SNS トピックに PutObject イベント通知を送信し、トピックは SNS サブスクリプションを介して Intelligence SQS キューエンドポイントに接続されます。CloudGuard は、このイベント通知を受信すると、通知で指定されたパスで S3 GetObject を実行してログを取得します。

オンボード処理中に、CloudGuard は新しいログファイルに関する通知を受信するためのコネクションを確立し、1 つ以上のログバケットでS3 GetObject を実行するためのアクセス許可を取得します。必要な設定を簡単に処理するために、CloudGuard はAWS 環境で実行するCloudFormation テンプレート(CFT) を作成できます。

アカウントごとのS3バケット

次の図は、アカウントごとに 1 つの S3 バケットをオンボードする方法を示しています。

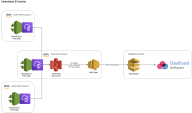

一元型 S3 バケット

次の図は、一元型 S3 バケットを使用して複数のアカウントをオンボードする方法を示しています。

既知の制限

AWS では、特定のイベントタイプを持つ特定のプレフィックスに 1 つのイベント通知のみを設定できます。バケットにイベント通知が設定されており、通知の 1 つが次の 2 つの条件を満たしている場合、S3 バケットをオンボードすることはできません。

通知には、空のプレフィックスフィルタセット (つまり、すべてのバケット) または明示的な AWS ログプレフィックスセットがあります。

イベントタイプはPutObject またはすべてのオブジェクト作成イベントです。

Intelligence の場合、S3 バケットにオンボードできるのは、1 つのSNS トピックのみです。

Intelligence は関連する IAM ポリシーを分析できません。S3 バケットポリシー、既存の SNS トピックポリシー、および CloudGuard IAM トラストロールのポリシー。このため、オンボードスタックの作成時に権限に関連する問題が発生する可能性があります。

暗号化されたSNS トピックを使用している場合、Intelligence にアカウントをオンボードすることはできません。

これらおよび他のCloudGuardの制限については、既知の制限 を参照してください。

アカウントアクティビティまたはトラフィックアクティビティへのオンボーディング

| 注 - フローログとCloudTrail は、アカウントごとに個別にオンボードする必要があります。 |

CloudGuard で次の手順に従って、CloudTrail でアカウントアクティビティを有効にします。

CloudGuard では、Assets メニューからEnvironments ページを開きます。

AWS 環境のリストで、Intelligence にオンボードするAWS 環境を見つけます。

アカウント行とTraffic activity カラムで、Enable Account activity をクリックしてIntelligence オンボードウィザードを開始します。

または、環境ページをクリックして開くこともできます。右上から、Add Intelligence > CloudTrail を選択します。

画面上の指示に従ってウィザードを完了します。

フローログでトラフィックアクティビティを有効にするには、CloudGuard で次の手順を実行します。

CloudGuard では、Assets メニューからEnvironments ページを開きます。

AWS 環境のリストで、Intelligence にオンボードするAWS 環境を見つけます。

アカウント行とTraffic activity カラムで、Enable Traffic activity をクリックしてIntelligence オンボードウィザードを開始します。

または、環境ページをクリックして開くこともできます。右上から、Add Intelligence > Flow Logs を選択します。

画面上の指示に従ってウィザードを完了します。

ウィザードステージ

WELCOME - オンボーディングの前提条件をよくお読みください。オンボードするAWS 環境が必要なすべての条件を満たしていることを確認します。

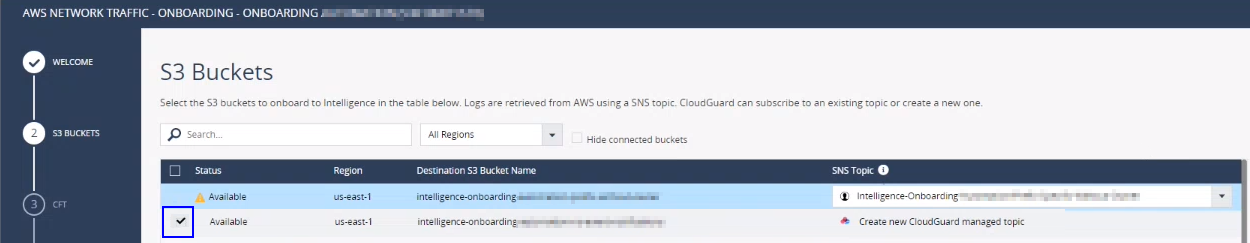

S3 BUCKETS - オンボードする 1 つ以上の S3 バケットを選択します。

各 S3 バケットのステータスの詳細は、右ペインで確認できます。詳細は、S3 バケットのオンボードを妨げる問題のトラブルシューティングに役立ちます。考えられる問題の詳細については、エラー、警告、およびトラブルシューティング を参照してください。

CloudFormation テンプレート - 提供された CFT からスタックを作成します。詳細については、CFT リソースとアクセス許可 を参照してください。

処理中、CloudGuard はページ下部にオンボーディングステータスを表示します。CHECK NOW をクリックして、設定の現在のステータスを確認します。詳細については、ステータスチェック を参照してください。

AWS アカウントに必要なすべてのリソースがすでにある場合、CloudGuard はこの手順をスキップします。

ACCOUNTS - 一元型 S3 バケットの場合は、オンボードする AWS アカウントを選択し、ログを表示します。

1 つの AWS アカウントのみがこの S3 バケットにログを送信する場合、CloudGuard はこの手順をスキップします。

DONE - オンボーディングが成功したことを確認します。

CFT リソースとアクセス許可

一般的なアクセス許可

CloudGuard は、バケットの選択に基づいてカスタマイズされた CloudFormation テンプレートを生成します。アカウントの設定に従って、テンプレートに次のリソースを含めることができます。

IAM inline policy CloudGuard トラストロールに追加されます。

ポリシーは次のアクセス許可を付与します。

s3:GetObject- オンボードログバケットのみsns:Subscribe- オンボードログバケットに接続されているトピックのみsns:Unsubscribekms:Decrypt- オンボーディングされたログバケットが KMS 暗号化されているか、保存された CloudTrail ログファイルが暗号化されている場合のみ

SNS Topic - ログバケットがSNSトピックに事前に接続されていない場合

SNS Topic Policy - ポリシーは、AWS アカウントのすべてのバケットがトピックにイベント通知を発行することを許可します。ポリシーは、Intelligence SQS キューエンドポイントへのサブスクリプションを許可します。

SNS Subscription Intelligence SQS キューエンドポイントに。

Lambda function - これは、そのような通知がない場合に S3 バケットに適切なイベント通知を作成するために使用されます。

CloudWatch Log Group - Lambda からログを保存します。

Lambda Execution IAM Role と Lambda Execution IAM Policy - lambda に次のアクセス許可を付与します。

logs:CreateLogStream,logs:PutLogEvents- CloudWatch へのログインを許可します。標準の lambda アクセス許可。s3:GetBucketNotification,s3:PutBucketNotification- バケット上の既存の通知を読み取り、適切な通知を追加できるようにします。このアクセス許可は、プロセスでオンボードされたバケットにのみ適用されます。

複数のバケットのリソース

1 つのオンボーディングプロセスの一部として、さまざまなリージョンから複数のバケットを選択する場合、CloudGuard には追加のリソースが必要です。CloudFormation は 1 つのスタックから複数のリージョンとのインタラクションを許可しないため、これらのリソースは必要です。

Stack Sets - 選択したリージョンごとのスタックセット

Stack - リージョンごとのスタック

Two IAM roles CloudGuard ロールが引き受ける権限を持っていない

IAM Role (Admin Custom Role) - CloudFormation が想定できるロールで、以下の実行ロールを想定できます。

IAM Role (Execution Custom Role) - CFTが完了する必要がある完全な権限を持つロール

IAM カスタムロール

独自の管理ロールの範囲を縮小し、CloudFormationがスタック内のリソースを作成、変更、または削除するためにこのロールを使用できるようにするには、カスタムIAM ロールを定義する必要がある場合があります。

このユーザ定義ロールは、次の方法で割り当てることができます。

通常のIAMユーザ

フェデレーテッドユーザ

IAM ロール

スタックオプションを設定する場合は、Permissions セクションでこのロールを選択できます。

| Important - スタックを正常に作成するには:

|

ステータスチェック

CFT の一部として追加された構成の一部のステータスをリアルタイムで確認できます。

このプロセスは、以下を検証します。

必要なS3 バケットイベント通知はすべて、正しいプレフィックスフィルタとイベントタイプを使用して、正しいSNS トピックに追加されました。

接続されているすべてのSNS トピックは、オンボーディングログタイプに基づいて、正しいIntelligence SQS エンドポイントにサブスクライブされるようになりました。

このプロセスでは、アクセス許可がCloudGuard トラストロールに正常に追加されたかどうかは検証されず、スタックがCREATE_COMPLETE ステートに達したことは確認されません。

可能な結果:

Complete - チェック済みの構成が正常に追加されました。オンボード処理を続行できます。

Not Complete - 構成の一部が欠落しています。スタックの作成が完了していない可能性があります。スタックが定常状態になるまで待ち、コールを再試行します。

エラー、警告、およびトラブルシューティング

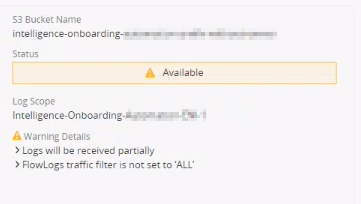

オンボーディングに使用可能なS3 バケットから選択すると、右ペインにバケットステータスが表示されます。バケットステータスは次の可能性があります。

Available - 次のステップに進み、S3 バケットをオンボードできます。

Onboarded - このS3 バケットはすでにオンボードされています。一元型 S3 バケットの場合は、バケットを使用してさらに多くのアカウントを継続してオンボードできます。

Cannot onboard - このS3 バケットをオンボードすることはできません。関連する問題を解決するか、別の S3 バケットを選択します。

注 - 一部の AWS アカウント設定では、S3 バケットがすでに SNS 以外のエンドポイントに接続されている場合など、S3 バケットのオンボードが許可されません。

エラーが発生すると、S3 バケットのオンボードが妨げられます。警告があれば、プロセスを続行できます。

| ベストプラクティス - S3 バケットのオンボードを続行する前に、ステータス警告から問題を解決してみます。CloudGuard では次の手順に進むことができますが、これにより、インテリジェンスがアカウントを部分的にのみ分析する可能性があります。 |

警告/エラー | 詳細 | 対処方法 |

|---|---|---|

警告 | フローログトラフィックフィルタが「ALL」に設定されていない | ALL トラフィックが選択された新しいフローログの追加 |

警告 | フローログのカスタムログ形式が不十分です。 | すべてのデフォルト属性が存在する新しいフローログを追加します。 |

警告 | S3 バケットの暗号化設定を取得できませんでした |

|

警告 | S3 バケットが正しくリストされなかった |

|

警告 | バケットの kms キーを解決できませんでした |

|

警告 | オンボードSNSトピックへのSQSサブスクリプションが見つかりません | - |

警告 | オンボード S3 バケットの SNS トピックが見つかりません | - |

警告 | CloudTrail はマルチリージョンではありません。 | 1つのリージョンに適用される証跡を変換してすべてのリージョンに適用するには、AWSドキュメントを参照してください。 |

警告 | ログの一部を受信します。 | S3 バケットは1 つのトピックでオンボードできるため、CloudGuard はログの一部のみを受け取ります。トピックを選択するか、S3 バケットプレフィックスの分離を設定します。 |

警告 | バケットが別のアカウントにあり、アクションが必要です。 | S3 バケットが別のアカウントにあります。環境ページでアカウントを選択し、アカウントからインテリジェンスにオンボードします。 |

エラー | S3 バケット通知を取得できませんでした |

|

エラー | S3 バケットの場所を取得できませんでした |

|

エラー | S3 バケットのアカウントを解決できませんでした |

|

エラー | 暗号化SNSトピックの接続 | Intelligence は、暗号化されたSNS トピックを介して接続されたバケットをオンボードできません。特定のトピックを使用する場合は、暗号化を削除します。 |

エラー | S3 バケットには、サポートされなくなった直接接続があります。 | Intelligence エンドポイントへのS3 バケットイベント通知を削除し、ページを再ロードします。 |

オンボード処理を正常に完了できない場合:

CloudGuardサポートに連絡してください。

数時間待ってから、もう一度やり直してください。場合によっては、AWS のメンテナンスやネットワークの問題がオンボードに影響することがあります。

Intelligence へのAWS 環境の手動オンボーディング のレガシーメソッドを使用したオンボード

オンボーディング検証

オンボーディングが完了したら、オンボーディングされたAWSアカウントの新しいログがEvents > Account Activity またはNetwork Traffic でCloudGuardポータルに表示され始めることを確認します。これにかかる時間は30 分未満です。

追加リンク

AWS 環境を API を使用した Intelligence にオンボードするには、API を使用したIntelligence へのAWS 環境のオンボード を参照してください。

手動オンボードを使用したレガシーメソッドについては、Intelligence へのAWS 環境の手動オンボーディングを参照してください。

AWS 環境からIntelligence を削除するには、AWS 環境からのインテリジェンスの削除 を参照してください。