Azure ネットワークセキュリティグループ

ここでは、CloudGuard でAzure アカウントのネットワークセキュリティグループを作成および変更する方法について説明します。アカウントは管理モードである必要があります。

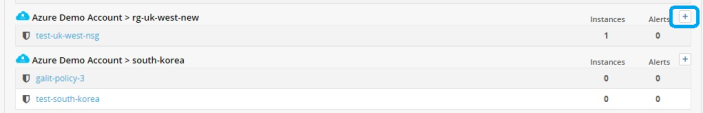

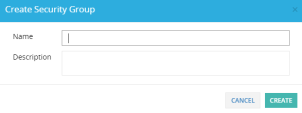

AzureアカウントのリージョンまたはリソースグループごとにNSGを作成できます。

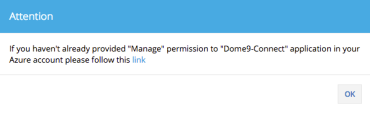

このプロシージャでは、CloudGuard のAzure 環境を管理対象モードに設定する方法について説明します。CloudGuardするには、Onboarding Azure サブスクリプションから始める必要があります。

マネージドモードでは、CloudGuard からアカウントのセキュリティグループを管理できます。

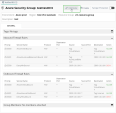

CloudGuard では、Azure NSG の詳細を変更できます。NSG は管理モードである必要があります。NSG のルールを追加、削除、または変更できます。

Network Security のSecurity Groups ページに移動します。すべての環境のセキュリティグループが表示されます。

リストで対象のAzure NSG をクリックします。

Edit Modeをクリックします。

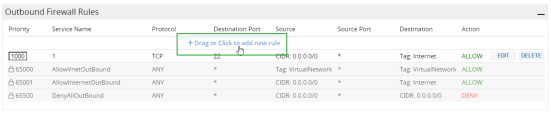

Click to add new ruleをクリックします。

ルールの詳細を入力します。

たとえば、SSH ルールを追加します。

セキュリティグループのパラメータを設定します。

Service Type - 定義済みサービスのリストが含まれており、タイプを選択すると、ほとんどの必須フィールドが自動的に入力されます。

Action - 拒否または許可-ルールが一致した場合に適用するアクセスのタイプ。

Priority - ルールは優先度順にチェックされます。ルールが適用されると、一致のテストが行われるルールはなくなります。

Protocol - TCP、UDP、または*

Destination Port Range - ルールに一致する宛先ポート範囲。

Destination Type - ルールに一致する送信元アドレスプレフィックスまたはタグ。

Name - ルールの名前。

詳細については、https://docs.microsoft.com/en-us/azure/virtual-network/virtual-networks-nsg.を参照してください。

NSG に複数のルールが含まれている場合は、新しいルールをドラッグして、他のルールの間に配置できます。

注 - Drag or Click to add new rule をルール間にドラッグして、その場所に直接ルールを作成できます。

Save Changesをクリックします。

Azureセキュリティグループにタンパ保護を適用できます。改ざん防御は、セキュリティグループに対して行われた不正な変更、つまりCloudGuard で行われなかった変更を検出し、CloudGuard で定義した設定にリセットします。

タンパー保護は、管理対象のアカウントのAzure NSG にのみ適用できます。

をクリックします。

をクリックします。