CloudGuard AWS アカウントコネクションをIAM ユーザからクロスアカウントロールに変換する

CloudGuardは、AWSクロスアカウントロールを使用したAWSアカウントへのコネクションをサポートします。

IAM ユーザを使用して接続したユーザは、クロスアカウントロールを使用してAWSアカウントに接続するようにCloudGuardアカウントを変更できるようになりました。これは、IAM ユーザコネクションよりもセキュアであると見なされます。

以下のプロシージャでは、アカウントをIAM ユーザからクロスアカウントロールへの接続に変更する方法について説明します。変更を取り消すことはできません。

この手順には2 つの段階があります。

ステージ1:CloudGuardでの接続種別の変更(手順1-7、20-22)

ステージ2:AWS コンソールでクロスアカウントロールのロールを定義する(ステップ8-19)

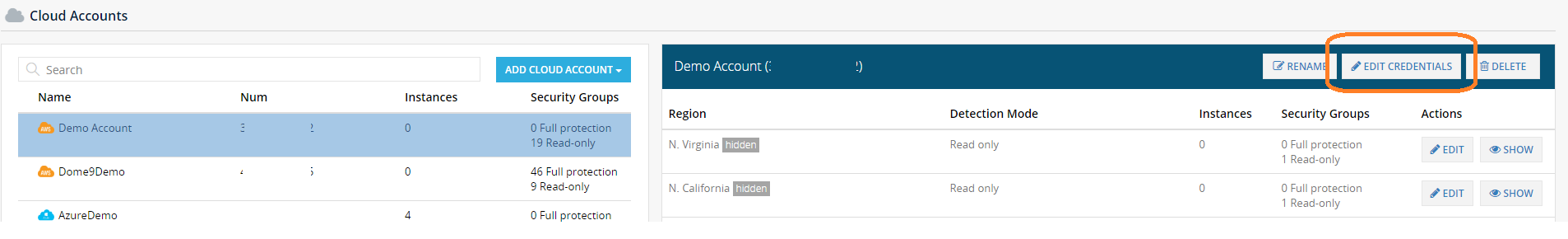

CloudGuardポータルで、ネットワークセキュリティに移動し、クラウドアカウントを選択します。

変換するAWSアカウントを選択し、右上のEDIT CREDENTIALSをクリックします。

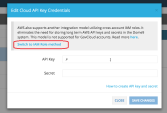

Switch to IAM Role Methodをクリックします。

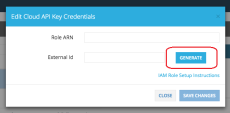

Cloud API Key ウィンドウで、Generate をクリックします。これにより、新しい外部ID が生成されます。後で必要になるので、これをコピーして保存します。

新しい外部ID が生成されます。この外部ID は、すぐに必要になるので、一時的な場所にコピーします。

以下のステップでは、AWS Role ARN を生成します。

次に、AWS console を使用してAWS のクロスアカウントロールを定義します。

AWS コンソールにログインします (aws.amazon.com)

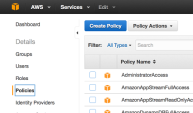

Services をクリックし、IAM サービスを選択します。

Policies を選択し、Create Policy をクリックします。

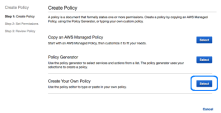

Create Your Own Policyをクリックします。

ポリシーに名前を付け(Dome9-Read-Only-Policy を指定します)、適切なポリシードキュメントをコピーし、Dome9 central のAdd Account ウィザードから最新のポリシードキュメントを使用します。

Create Policyをクリックします。Dome9-read-write-policy についても、これらの手順を繰り返します。

Roles とCreate New Role をクリックします。

ロール名を設定し(Dome9-Connect をお勧めします)、Next Step をクリックします。

Role for Cross-Account Access を選択し、Allows IAM users from a 3rd party AWS account to access this account を選択します。

以下の詳細を入力します。

AccountId: 634729597623

外部ID: enter the external id generated for you in the Dome9 account conversion screen (from step #5)

MFAが必要:チェックなし

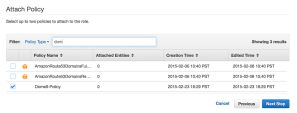

上記で作成したDome9-Read-Only Policy を選択し、ロールに添付します。

AWSセキュリティ監査ポリシーを選択し、ロールにアタッチします。

フルプロテクションの場合は、Dome9フルプロテクションポリシーを作成し、ロールにアタッチします。

セキュリティ監査ポリシーをロールにアタッチします。

ロールARN をコピーし、Create Role をクリックします。

「ロールARN」フィールドに「アカウント変換」ウィンドウの「ロールARN」を入力します(上記の手順#6)。

Save Changesをクリックします。処理が完了します。

このステップはオプション です。以前にDome9 への接続に使用されていた古いAWS IAM ユーザアカウントが他のものに使用されなくなった場合は、それを削除することがセキュリティ上のベストプラクティスです。新しいクロスアカウントロールインテグレーションメソッドが完全にテストされたら、未使用のAWS IAMユーザアカウントを削除することを検討してください。