シングルサインオン

シングルサインオン(SSO) は、企業がユーザの認証と承認を一元的に管理および制御するための手段を提供します。

SSO を使用すると、組織は、ユーザごとに複数の認証トークンを管理する管理オーバーヘッドを削減できます。

ユーザは、1 つのID とパスワードを使用してログインし、異なるユーザ名やパスワードを使用せずに、接続されたシステムにアクセスできます。

CloudGuard は、SAML 2.0 に基づくシングルサインオンをサポートします。

CloudGuard アカウントでSSO が有効になっている場合、各アカウントユーザはSSO 認証(既定) または組み込みユーザ認証を使用するように設定できます。

SSOのユーザ

SSO を使用するように設定されたユーザ:

SSO アイデンティティプロバイダによって管理されるパスワードであるため、CloudGuard でパスワードをリセットすると、IDP (SSO プロバイダ) でパスワードをリセットするようユーザに指示されます。

MFA を有効にしてSSO ソリューションプロバイダで管理しているため、MFA はCloudGuard Central でこのユーザに対して無効になります。

CloudGuard アカウントオーナーは、SSO 用に設定できません。この制約は、SSO アイデンティティプロバイダに何らかの問題が発生した場合に、少なくとも1 人のユーザがCloudGuardにログインできるようにするためのフェイルセーフです。

JIT(ジャストインタイム)プロビジョニングを使用したシングルサインオン

JITプロビジョニングでは、ログイン用のユーザを作成する必要はありません。ID プロバイダプロビジョニング- ユーザがサービスにアクセスしようとすると、プロビジョニングが作成または更新されます。

プロバイダは、ユーザが属するグループに応じてアクセス許可を割り当てます。特定の権限を持つロールを定義し、グループに関連付ける必要があります。

プロバイダは、ユーザがサービスにアクセスするための一時トークンを生成するため、実際のユーザは作成されません。

SSO の設定

前提条件

組織には、SAML 2.0 SSO インフラストラクチャが配置されている必要があります。

ユーザは、ID プロバイダのSSO アプリケーションでプロビジョニングする必要があります。

同じユーザID メールを持つCloudGuardユーザは、CloudGuardでプロビジョニングする必要があります(JIT を使用しない場合)。

CloudGuardユーザには、CloudGuardで権限を割り当てる必要があります。

SSOエンドユーザログイン

SSO 用に設定されたエンドユーザは、次の2 つの方法でCloudGuard にログインできます。

次のURL でCloudGuard コンソールにアクセスします。https://secure.dome9.com/sso/yourcompanyname は、SSO ソリューションプロバイダログインページでログインするようにユーザをリダイレクトし、認証が成功すると、ユーザをCloudGuard ポータルにリダイレクトします(Service-Provider-initiated)。

SSO プロバイダログインページ(IDP 開始) からログインし、CloudGuard アプリケーションを選択します。

SP 開始フローを使用してログインするには:

https://secure.dome9.com/sso/yourcompanyname に移動します。ここで、会社名はSSO 設定ページで設定されたAccount ID 識別子です。

SSO プロバイダのログインページにリダイレクトされます。

SSO プロバイダのサイトにログインします。

CloudGuard ポータルにリダイレクトされ、SSO サイトのユーザに対応するCloudGuardユーザ(同じユーザメール) との認証セッションが行われます。

IDP 開始フローを使用してログインするには

SSO プロバイダのログインページに移動し、SSO ユーザ名でログインします。

宛先として「CloudGuard」を選択します。

CloudGuard ポータルにリダイレクトされ、SSO サイトのユーザに対応するCloudGuard ユーザ(同じユーザメール) との認証済みセッションが行われます。

SSO 設定のトラブルシューティング

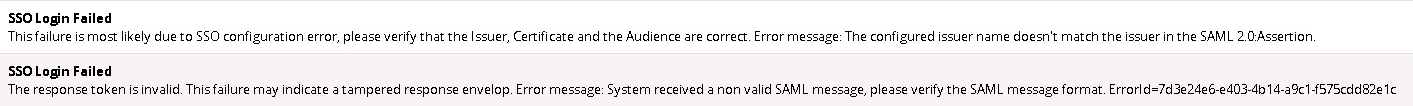

SSO の問題のほとんどは、誤った設定によって発生します。問題をトラブルシューティングするには、CloudGuard のEvents > Audit Logs に移動します。

監査ログにSSO Login failed レコードが含まれている場合は、特定の設定エラーがあることを意味します。

SSO ログインレコードがない場合は、SAML 要求がIDP の有効な環境をターゲットにするように設定されていないことを意味します。

説明は、障害の原因について警告します。

上記の2 つのCloudGuard監査ログメッセージのいずれかが表示された場合は、次を確認します。

トークンシグネチャ証明書がSHA256 であることを確認します。

トークンシグネチャ証明書の公開鍵が、Base-64 encoded X.509 形式でCloudGuard SSO 設定に入力されていることを確認します。

Issuer フィールドが正しいことを確認します。

Issuer URI 項目が正しくない場合、ブラウザはIDP ログインページに転送されず、代わりに標準のCloudGuard ログインページに転送されます。これを解決するには、CloudGuard SSO 設定の発行者項目を調整します。2 番目の監査ログエントリが無効なレスポンストークンである場合は、証明書が有効で、暗号化されておらず、期限切れではないことを確認します。

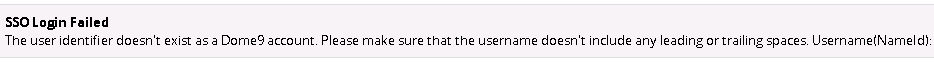

このレコードには、SSO を使用してログインしようとしたユーザがCloudGuardに存在しないことが記載されています。ユーザ名が正しいことを確認します。

この状況は、Relying Party Trustが正しく作成されていないか、関連するクレーム規則がクレーム発行ポリシーで正しく設定されていないことを示しています。これは、メタデータファイルに誤ったアカウント識別子が含まれていることも示します。