OktaとのCloudGuard SSO の設定

Okta Administrator ダッシュボードを使用してアプリケーションを追加し、組織に固有の値を表示します。

その後、CloudGuard にスーパーユーザとしてログインし、SSO を設定して、管理者ユーザがSSO を使用してログインできるように、ログインリクエストをOkta ログインページにリダイレクトできます。

SSO のOkta 設定

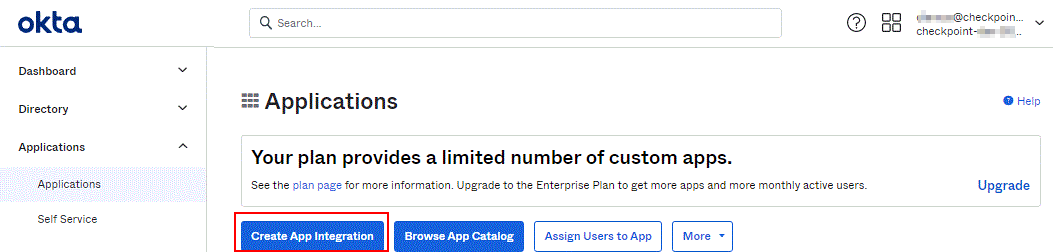

管理者としてOkta にログインし、Applications に移動してCreate App Integration をクリックします。

アプリケーション統合ウィザードが開きます。

Create a new app integration ウィザードで、サインイン方式の場合は、SAML 2.0 を選択し、Next をクリックします。

Create SAML Integration ウィンドウのGeneral Settings セクションで、次の値を設定します。

App name:アプリの名前(CloudGuard など) を選択します。

App logo:必要に応じて、CloudGuardロゴをアップロードします。

以下のオプションを必ずクリアしてください。 App visibility

Nextをクリックします。。Configure SAML ページが開きます。

SAML Settings のGeneral セクションで、次の値を設定します。

Single sign on URL:https://secure.dome9.com/sso/saml/yourcompanyname と入力します。yourcompanyname は、CloudGuard SSO 構成で使用されるアカウントID 文字列です。必ずUse this for Recipient URL and Destination URL オプションを選択してください。

Audience URI (SP Entity):https://secure.dome9.comを入力します。

Name ID format:EmailAddressを選択します。

Application username:Okta usernameを選択します。

詳細設定のデフォルト値のままにする

Nextをクリックします。。

Finishをクリックします。。

新しく作成したアプリケーションで、SAML 2.0 設定の構成を完了します。

アプリケーションのSign On タブで、Settings の下でSAML 2.0 セクションを見つけ、View Setup Instructions をクリックします。

セットアップ手順は、別のウィンドウで開きます。

1 と2 の値を将来使用するためにコピーして保存します: Identity Provider Single Sign-On URL とIdentity Provider Issuer。

3 でX.509 Certificate を取得するには、Download certificate をクリックしてコンピュータに保存します。

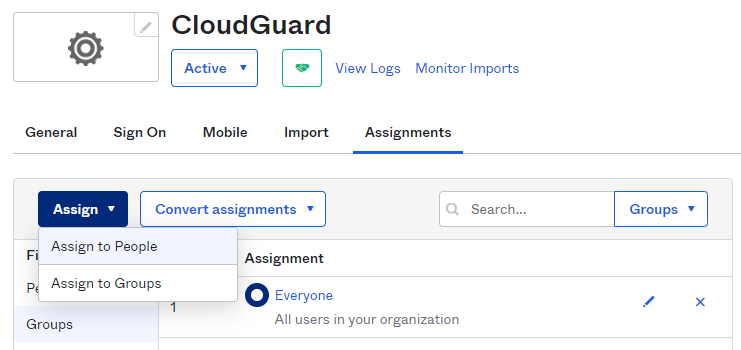

アプリケーションに戻り、Assignments タブを開き、ユーザまたはユーザグループをアプリケーションに割り当てます。これにより、ユーザはSSO でCloudGuard にログインできます。

Assign をクリックし、Assign to People を選択して個々のユーザを追加するか、Assign to Groups を選択してユーザのグループを追加します。

SSO のCloudGuard設定

スーパーユーザアカウントでCloudGuard にログインします。

Settings > Security & Authentication に移動します。

SSOセクションで、Enabledを選択します。

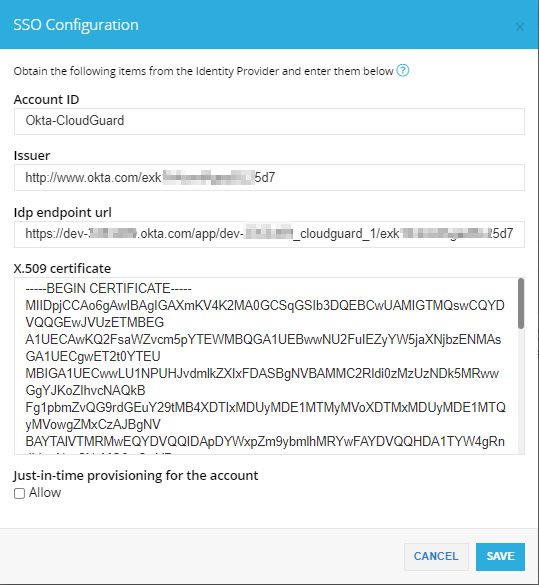

表示されるSSO Configuration ウィンドウで、以下の値を入力し、Save をクリックします。

Account ID -会社名識別子として使用できるスペースのない名前を入力します。

Issuer -上記の手順9、項目2 のセットアップ指示から保存したURL を入力します。 Identity Provider Issuer

Idp endpoint url -上記の手順9、項目1 から保存したURL を入力します。 Identity Provider Single Sign-On URL

X.509 certificate - セットアップ手順(上記手順10、3)で保存したファイルの内容を貼り付けます。 X.509 Certificate

| 注 - SP 開始フローおよびIdP 開始フローがサポートされます。 |