JumpCloudを使用したCloudGuard SSO の設定

JumpCloud のドキュメントに基づいて

JumpCloudを使用したシングルサインオン(SSO)

事前準備JumpCloudとCloudGuardの統合を正常に完了するには、CloudGuardで所有者アカウントを使用する必要があります。

設定に関する注意事項:

注1:CloudGuard では、SSO による新しいユーザプロビジョニングは自動的にはサポートされません。SSO を試行する前に、すべてのユーザにJumpCloudアカウントと同じメールを使用するCloudGuard アカウントが必要です。

注2:アカウントロックアウトを防止するために、CloudGuard ではアカウント所有者がシングルサインオンを使用することは許可されていません。

注3:この手順は、統合を実行するJumpCloud 管理者が公開証明書に加えて秘密鍵を生成するプロセスを理解していることを前提としています。Linux でのシグネチャ付き証明書の生成の例を以下に示します。他のオペレーティングシステムでのキーの生成については、これらのオペレーティングシステムのドキュメントを参照してください。

秘密鍵の作成

opensslgenrsa -out private.pem 2048そのプライベートキーのパブリック証明書を作成します。

opensslreq -new -x509 -key private.pem -out cert.pem -days 1095

より小さなユーザグループへのアクセスを制限するには:

アプリケーションの詳細で、このアプリのIdP URLの名前を確認します(https://sso.jumpcloud.com/saml2/ ConnectorName など)。

新しいタグを作成し、SSO-ConnectorName という名前を付けます。重要:このタグは大文字と小文字を区別します。

シングルサインオンでCloudGuardにアクセスできるユーザをこのタグに追加します。このタグに含まれていない他のユーザは、アクセスを拒否されます。

重要:タグが存在しない場合、組織内のすべてのユーザがCloudGuardにアクセスできるようになります。

アカウント所有者としてCloudGuard にログインします。

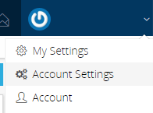

右上隅にあるメールをスクロールし、ドロップダウンメニューからAccount Settings を選択します。

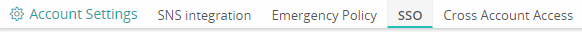

SSO タブをクリックします。

Enableをクリックします。

Account ID フィールドに、後でCloudGuard を使用して会社のSSO 設定を識別するために使用される一意の値(空白なし) を入力し、この値をコピーします(会社名はここで使用するのに適した値です)。

Issuer 項目にhttps://YOURDOMAIN.com と入力します(YOURDOMAIN を企業の一意のドメインに置き換えます)。

Idp Endpoint Url 欄に https://sso.jumpcloud.com/saml2/dome9.と入力します。

X.509 Certificateフィールドで、public certificate全体を貼り付けます(上記の注 3 を参照)。

Saveをクリックします。

上またはサイドメニューのUsers & Roles をクリックします。

ADD USER をクリックして、設定をテストするテストユーザを作成します。

必要なフィールドを入力してユーザを登録し、SSO User がOn に切り替えられていることを確認します。

Createをクリックします。

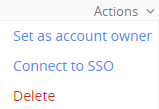

既存のユーザがSSO 経由でサインインできるようにするには、そのユーザのActions をクリックし、ドロップダウンメニューからConnect to SSO を選択します。

https://console.jumpcloud.com でJumpCloud管理コンソールにログインします。

左側のナビゲーションペインでApplications をクリックします。

左上隅にある緑色の+ アイコンをクリックし、一覧内のCloudGuardを検索します。

Configureをクリックします。

IdP Entity ID フィールドに、CloudGuard の発行者フィールドに入力した値とhttps://YOURDOMAIN.com/(this を入力します。最後に"/" を入力します。

Upload Private Key をクリックして、秘密鍵をアップロードします(上記の注 3 を参照)。

Upload IdP Certificate をクリックして、公開証明書をアップロードします(上記の注 3 を参照)。

ACS URL フィールドにhttps://secure.dome9.com/sso/saml/ACCOUNT_IDと入力します(CloudGuard のAccount ID フィールドに入力した値でACCOUNT_ID を置き換えます)。

Activateをクリックします。

SSO 設定のテスト

CloudGuard でテストユーザを作成するために使用した電子メール(または所有者権限を持たないCloudGuard が使用する別の電子メール) を使用して、JumpCloudユーザコンソールにログインします(上記の注 2 を参照)。

CloudGuard アイコンをクリックします。

CloudGuard に自動的にログインする必要があります。

Web ブラウザで、 https://secure.dome9.com/sso/ACCOUNT_ID.に移動します。

必要に応じて、適切なユーザとしてJumpCloudコンソールにログインします(上記の注 2 を参照)。

これで、CloudGuard に自動的にログインします。