Azure Active Directory を使用したCloudGuard SSO の設定

Microsoft Azure Active Directory でシングルサインオン(SSO) を有効にするには、Azure AD ポータルで設定を開始します。その後、super user としてCloudGuard にログインしてSSO を設定し、ユーザのログインリクエストをアイデンティティプロバイダログインページにリダイレクトできます。CloudGuard後、管理者ユーザはSSO でログインできます。

CloudGuard アプリケーションの追加

これらの手順では、ギャラリーから管理対象のSaaS アプリケーションの一覧にCloudGuard アプリケーションを追加します。

ギャラリーからCloudGuardを追加するには:

Azure ポータルの左側のナビゲーションパネルで、Azure Active Directory をクリックします。

Enterprise applications に移動し、All applications を選択します。

New application をクリックして新しいアプリケーションを追加します。

検索フィールドにCloudGuard と入力し、結果パネルからCheck Point CloudGuard Posture Management (Azure AD) アプリケーションを選択します。

Create をクリックしてアプリケーションを追加します。

Azure AD シングルサインオンの設定

これらの手順では、Azure AD でSAML をシングルサインオン方式として設定します。

CloudGuard を使用してAzure AD SSO を設定するには

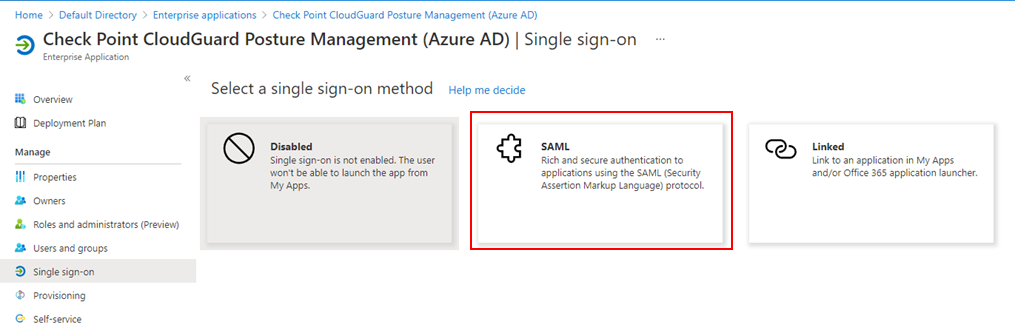

Azure ポータルのCloudGuard アプリケーション統合ページで、Manage メニューからSingle sign-on を選択します。

使用可能なメソッドのギャラリーから、SAML を選択します。

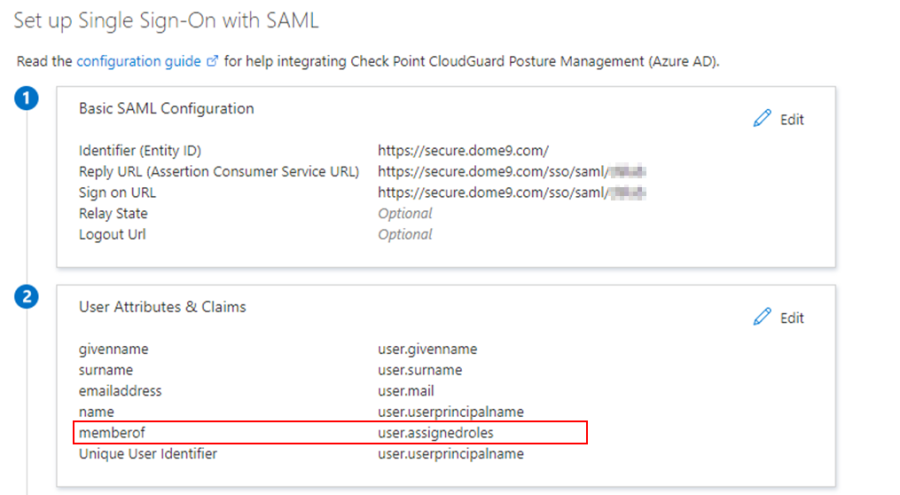

Set up single Sign-On with SAML ページで、Basic SAML Configuration の鉛筆アイコンをクリックして設定を編集します。

IDP 開始モードでアプリケーションを設定するには

Identifier フィールドに、データセンターアドレス(

https://secure.dome9.com/など) を入力します。

注 - 以下の同様の項目で、一般アドレス(https://secure.dome9.com/) を地域(YYY) アドレスに置き換えます。

米国-

www.dome9.com欧州-

www.eu1.dome9.comシンガポール-

www.ap1.dome9.comオーストラリア -

www.ap2.dome9.comインド-

www.ap3.dome9.com

Reply URL フィールドに、

https://secure.YYY.dome9.com/sso/saml/<yourcompanyname>というパターンのURL を入力します。

注 - でのシングルサインオンの設定の手順4a で説明されているように、CloudGuard ポータルに会社名を入力します。

SP 開始モードでアプリケーションを設定するには、Show advanced URL settings を選択し、Sign on URL フィールドにパターン

https://secure.YYY.dome9.com/sso/saml/<yourcompanyname>のURL を入力します。SAML トークン属性設定にカスタム属性マッピングを追加します。必須属性のリストについては、以下のイメージを参照してください。 memberof 属性はデフォルトではないため、追加するには検索する必要があります。その他のすべての属性はデフォルトで、すぐに使用可能です。

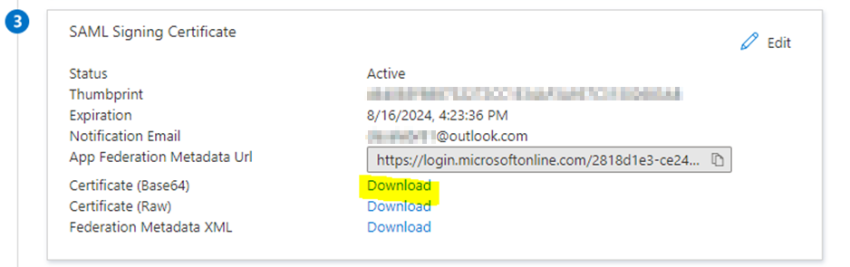

SAML Signing Certificate セクションで、Certificate (Base64) のDownload をクリックし、証明書ファイルをハードドライブに保存します。

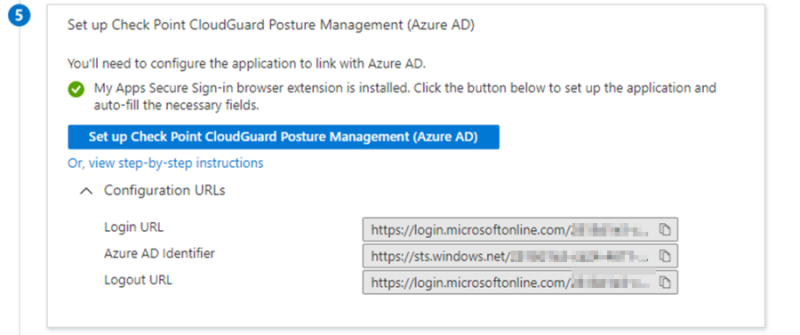

アプリケーション設定を自動化する場合は、Install the extension をクリックしてMy Apps Secure Sign-in ブラウザ拡張をインストールします。手動で設定する場合は、以下の の手順2に進みます。

拡張子を追加したら、Set up Check Point CloudGuard Posture Management (Azure AD) を押してCloudGuardポータルを開きます。

CloudGuard でのシングルサインオンの設定

スーパーユーザクレデンシャルを使用してCloudGuard ポータルにログインします。前のセクションのステップ8 にインストールされたブラウザ拡張機能は、アプリケーションを自動的に設定し、以下のステップ2-5 を自動化します。

アプリケーションを手動で設定する場合は、新しいWebブラウザタブで、スーパーユーザクレデンシャルを使用してCloudGuard ポータルにログインし、Settings > Security & Authentication に移動します。

SSOセクションで、ENABLEをクリックします。

SSO Configuration ウィンドウで、次の詳細を入力します。

Account ID - 会社名を入力します。これは、Azure ポータルのBasic SAML ConfigurationセクションのReply URLおよびSign on URLフィールドに表示されます。

Issuer - Azure ポータルの設定URL からAzure AD Identifier の値を貼り付けます。

IDP endpoint URL - Azure ポータルの設定URL からLogin URL の値を貼り付けます。

X.509 certificate - 注パッドで、手順7 でダウンロードした証明書を開き、その内容をクリップボードにコピーしてから、この項目に貼り付けます。

必要に応じて、Just-in-time provisioning for the account の下でAllow をクリックしてジャストインタイムプロビジョニングを有効にします。Attribute name ... フィールドが表示されます。

Attribute name in SAML for just-in-time role で、Azure AD 設定のステップ6 で定義したのと同じmemberOf 名が含まれていることを確認します。以下の )を参照してください。

Saveをクリックします。

SSO のユーザの選択

Azure AD で、Allow select users to authenticate directly with CloudGuard を選択して、CloudGuardに直接アクセスできる複数のユーザを設定します。E メールアドレスとパスワードはCloudGuard に登録されます。これは、SSO の設定ミスが発生した場合に、常にローカルでログインでき、ポータルからロックアウトされないユーザがいることを確認するための重要なプロビジョニングです。

注 - API を介してデータにアクセスするには、CloudGuard に対して直接的に認証する必要があります。

ローカル(CloudGuard) 認証情報またはSSO を使用してCloudGuardにアクセスできるユーザを選択します。

SSO によるユーザアクセスを確認します。SSO を有効にした管理者ユーザは、Azure AD にログインし、CloudGuard アプリケーションアイコンを選択してCloudGuard にアクセスする必要があります。

Azure AD SSO を使用したジャストインタイム(JIT) プロビジョニング

でシングルサインオンを設定する手順4e および4f でこのオプションを設定すると、CloudGuard SSO アカウントでユーザのJIT プロビジョニングを有効にできます。これらのユーザは、ユーザ名とパスワードを使用してCloudGuard に登録することはできません。JIT ユーザは、Azure AD にログインし、SSO を使用してCloudGuard ポータルにアクセスする必要があります。