Cooperative Enforcementソリューション

Cooperative EnforcementはCheck Point Endpoint Security Management Serverと連動することができます。この機能により、内部ネットワーク上での別のホストからの接続に対してEndpoint Security Management Serverのコンプライアンス機能を有効活用できます。

Endpoint Security Management Serverは、内部およびリモートPCに対するポリシーベースのセキュリティを実施する、一元管理されたマルチレイヤのエンドポイントセキュリティソリューションです。Endpoint Security Management Serverは、ハッカーやワーム、スパイウェアやセキュリティ脅威などのリスク軽減を実現します。

ポリシーテンプレートやアプリケーション権限コントロールなどの機能を使用することで、管理者が簡単にCooperative Enforcementの展開、管理、実施することが可能になります。

Cooperative Enforcementにより、セキュリティゲートウェイ経由の接続を実行するホストのコンプライアンスが検査されます。これにより、ネットワークの整合性を維持でき、悪質なソフトウェアコンポーネントがネットワークにアクセスしようとするリスクを防ぐことができます。

Cooperative Enforcementは、Endpoint Security Management Serverで管理するホストとEndpoint Security Management Server自身の間の仲介の役目を果たします。この役目は、Endpoint Security Management Serverのコンプライアンス機能をベースにしています。ホストが安全かどうか、ソフトウェアコンポーネントの定義された要件を満たさない接続をブロックします。

|

|

未認証 |

|

|

許可 |

-

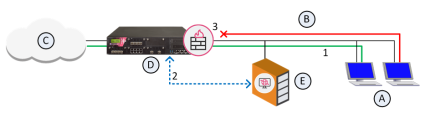

内部ネットワーク(B)のEndpoint Securityクライアント(A)は、セキュリティゲートウェイ(D)経由のインターネット(C)への接続を開きます。

-

Cooperative Enforcementは、クライアントに対する最初のサーバの応答に対して動作し始めます。

-

セキュリティゲートウェイはクライアントのコンプライアンスをテーブルで確認し、Endpoint Security Management Server(E)にクエリを出します。

-

応答を受け取ると、準拠するホストからのインターネット接続が許可されます。

クライアントが準拠しておらず、Cooperative Enforcementがモニタリングモードになっていない場合は、接続は閉じたままになります。

NAT環境

Cooperative EnforcementはすべてのNAT構成でサポートされていません。

Cooperative EnforcementをNAT環境で動作させるためには、セキュリティゲートウェイとEndpoint Security Management Serverでクライアントの同じIPアドレスを認識する必要があります。NAT環境で、セキュリティゲートウェイで受け取るIPアドレスがEndpoint Security Management Serverで受け取るIPアドレスと異なる場合、Cooperative Enforcementは動作しません。

Cooperative Enforcementの設定

Cooperative Enforcementを設定するには

セキュリティゲートウェイのCooperative Enforcementページで、Endpoint Security Serverを使用してクライアントを認証をクリックし、Cooperative Enforcementを有効にします。

-

モニタリングのみ セキュリティゲートウェイはEndpoint Security Management Serverからの認証をリクエストしますが、接続は破棄されません。セキュリティゲートウェイが認証を与える間も、ホストは接続することができます。認証されないホストについては、セキュリティゲートウェイからログが生成されます。認証されないホストは、例外リストに追加したり、他の方法で準拠させたりすることができます。

モニタリングのみが選択されていない場合、Cooperative Enforcementは実施モードで動作します。Endpoint Securityファイアウォールでは、準拠しないホストの接続はブロックされます。HTTP接続の場合、ホストが準拠していないことがクライアントに通知されます。ユーザはコンピュータを変更して準拠させることができます。例えば、Endpoint Securityクライアントのバージョンをアップデートすることなどです。

-

非認証クライアントステータスを追跡します。モニタリングのみのモードでない場合にホストが破棄されたときのログを設定、またはアラートオプションを設定したりします。

-

Endpoint Securityサーバの選択セクションで、使用するEndpoint Security Management Serverを選択します:

-

このマシンを使うには、このマシンにインストールされたEndpoint Security Serverを使用するを選択します。

-

別のマシンを使い場合は、Endpoint Security Serverの選択からサーバを選択します。新規をクリックしてサーバを新しく作成します。

-

-

クライアント認証セクションで、クライアント認証の例外を定義します。

-

すべてのクライアントの認証を確認 - すべてのクライアントから認証を確認します。

-

次のクライアントの認証をバイパス - 選択したグループのクライアントは、認証確認せずに常に接続を許可します。他のすべてのクライアントは認証確認します。

-

次のクライアントのみ認証を確認 - 選択したグループのクライアントだけ、認証を確認します。他のすべてのクライアントは認証をバイパスします。

-

ゲートウェイビューによる非準拠ホスト

ゲートウェイビューによる非準拠ホストでは、Endpoint Security Management ServerコンプライアンスによるホストIPアドレスを確認できます。

-

許可 - インターネットアクセスを許可します。セキュリティゲートウェイのステータスが許可の場合は、ゲートウェイビューによる非準拠ホストには表示されません。

-

ブロック - Endpoint Securityクライアントが準拠していないためホストは許可されません。

-

モニタリングのみモード - Endpoint Securityクライアントは、許可/ブロックに関わらずインターネットへアクセスできます。

-

ブロックモード - インターネットへのアクセスをブロックします。

-

-

Endpoint Securityクライアントなし - セキュリティゲートウェイはEndpoint Securityクライアントと関連しません。